引言

在数字化转型浪潮下,Kubernetes已成为企业构建私有云、混合云的核心底座。然而,在金融、政务、军工等强监管行业的私有化交付场景中,一个“隐形杀手”正悄然潜伏——内网证书过期。

好的,经过我们上面的说辞,我们本篇就来处理下 K8s 证书过期的相关案例,废话少说,直接开始。

开始

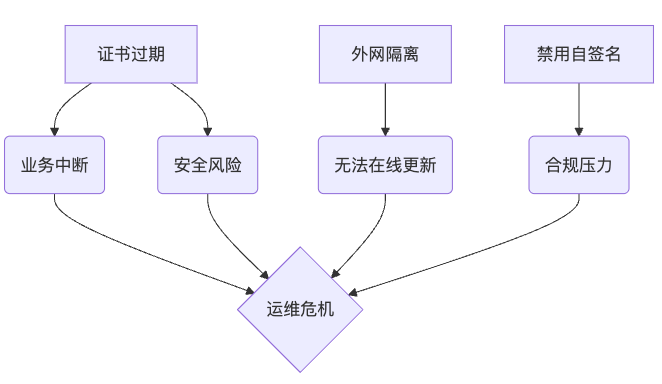

一、场景痛点与核心挑战

典型场景:某金融集团私有化部署的K8s生产集群突现证书过期,导致API Server拒绝连接、kubelet节点失联。由于以下限制,常规修复手段失效:

• 网络隔离:集群部署于客户内网,禁止任何外网连接

• 安全合规:必须使用内部CA签发证书,禁用自签名和Let's Encrypt

• 业务SLA:核心交易系统要求99.99%可用性,停机时间需<5分钟

二、紧急救援:四步离线证书签发法

步骤1:构建离线应急工具包

关键文件说明:

• ca-config.json:定义证书类型与有效期

步骤2:生成根CA证书(首次部署需操作)

步骤3:签发K8s组件证书

API Server证书示例:

关键参数说明:

• -hostname:必须包含所有API Server的IP和DNS名称

• -profile:匹配ca-config.json中的策略

步骤4:集群证书热替换

操作风险提示:

• 需按顺序重启组件:API Server → Controller Manager → Scheduler

• 生产环境建议逐个节点滚动替换

三、长效机制:自动化证书生命周期管理

方案架构设计

图片

图片

核心组件选型

组件 | 功能 | 推荐工具 |

证书签发 | 创建和管理X.509证书 | HashiCorp Vault |

轮换控制 | 监控证书有效期并触发更新 | Cert-Manager + Prometheus |

密钥存储 | 安全存储CA私钥 | Vault KMIP引擎 |

审计跟踪 | 记录所有证书操作日志 | ELK Stack |

Cert-Manager自动化配置

关键参数:

• renewBefore:设置早于证书过期时间触发续期

• duration:证书有效期,需符合企业安全策略

证书监控告警规则

四、合规审计与灾备设计

审计检查清单

1. 私钥安全

- 所有私钥文件权限设置为0400

- 密钥存储启用Vault动态密钥加密

2. 证书信息合规

3. 轮换记录可追溯

跨集群灾备方案

1. 冷备份证书

2. 多CA互信架构

五、实战案例:某银行私有云证书事件复盘

背景:

• 集群规模:200节点,运行300+微服务

• 故障现象:控制平面证书过期导致调度器失联

处置过程:

1. 紧急处置:

- 通过预置的离线工具包在15分钟内完成证书替换

- 使用Ansible剧本批量滚动重启组件

2. 根因分析:

• 原手动管理证书未设置监控告警

• 证书有效期仅设置为1年,未及时续期

3. 改进措施:

• 部署Cert-Manager实现全自动轮换

• 建立双CA互信机制,支持无缝切换

成果:

• 证书相关故障MTTR(平均修复时间)从4小时降至5分钟

• 全年未发生证书过期导致的业务中断

六、总结与资源

核心要点:

• 紧急救援:标准化离线工具包 + 热替换脚本

• 长期治理:自动化轮换 + 双活CA架构

• 合规审计:密钥生命周期全记录 + 定期穿透测试

资源推荐:

• HashiCorp Vault K8s指南[1]

• Cert-Manager官方文档[2]

• K8s证书管理白皮书[3]

立即行动:

通过这套方案,你的K8s集群将具备军工级证书管理能力,从容应对最严苛的私有化交付场景。