本期分享的案例是防火墙的相关问题。

背景介绍

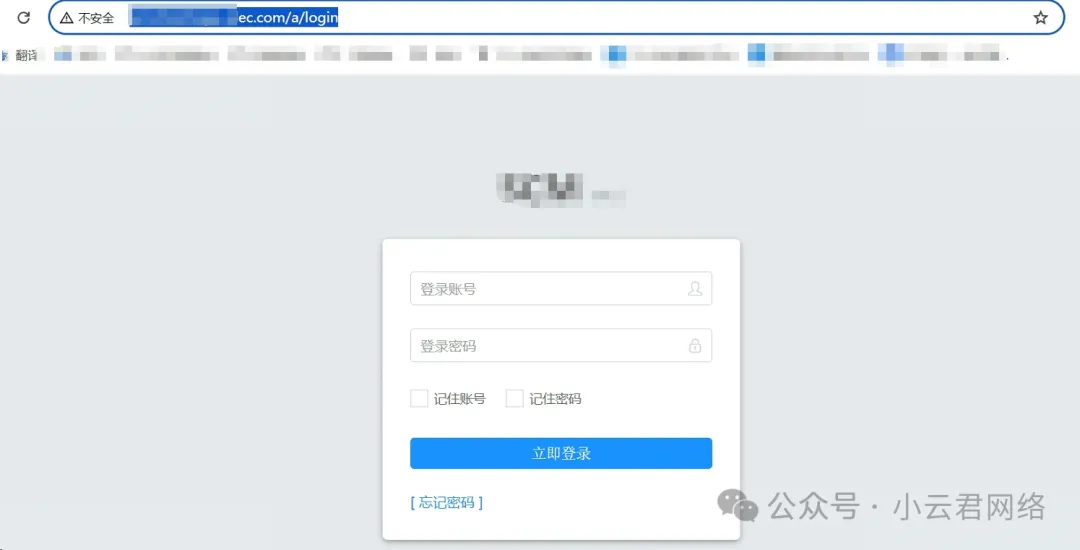

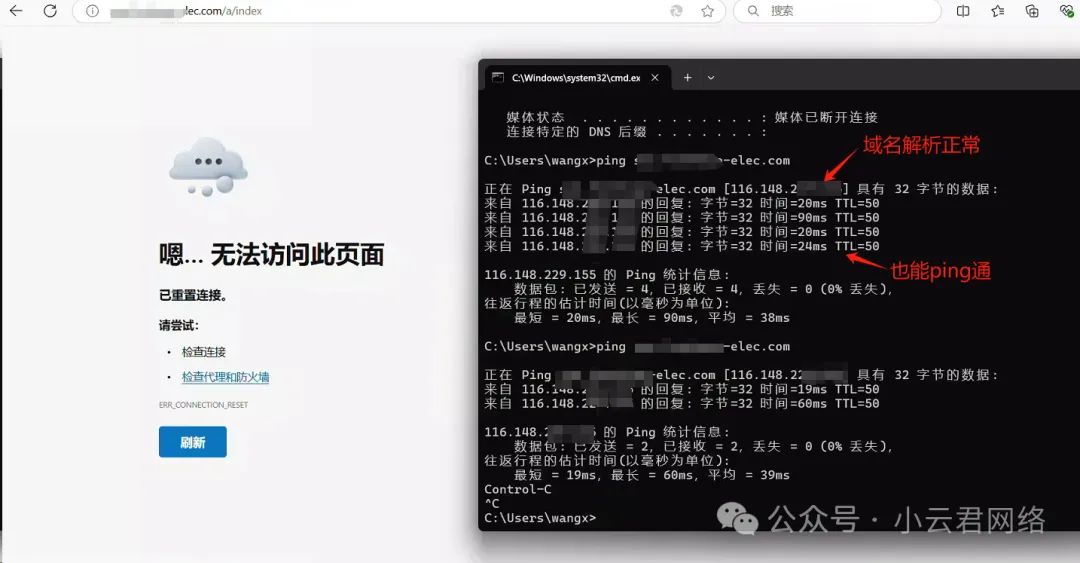

客户公司是一家做电商的企业,近期突然发现有几台电脑无法访问某个指定的服务网站,能正常解析该网站域名并且也能ping通,但就是打不开Web,提示“已重置连接”:

有部分电脑是正常的没这个问题,下面我们来看看如何排查。

处理思路

- 确认整体网络拓扑,异常的电脑和正常的电脑有哪些不同,是否不同VLAN等;

- 将异常电脑接入不同的节点测试,看看是经过了核心、防火墙哪台设备才有问题。

排障分析

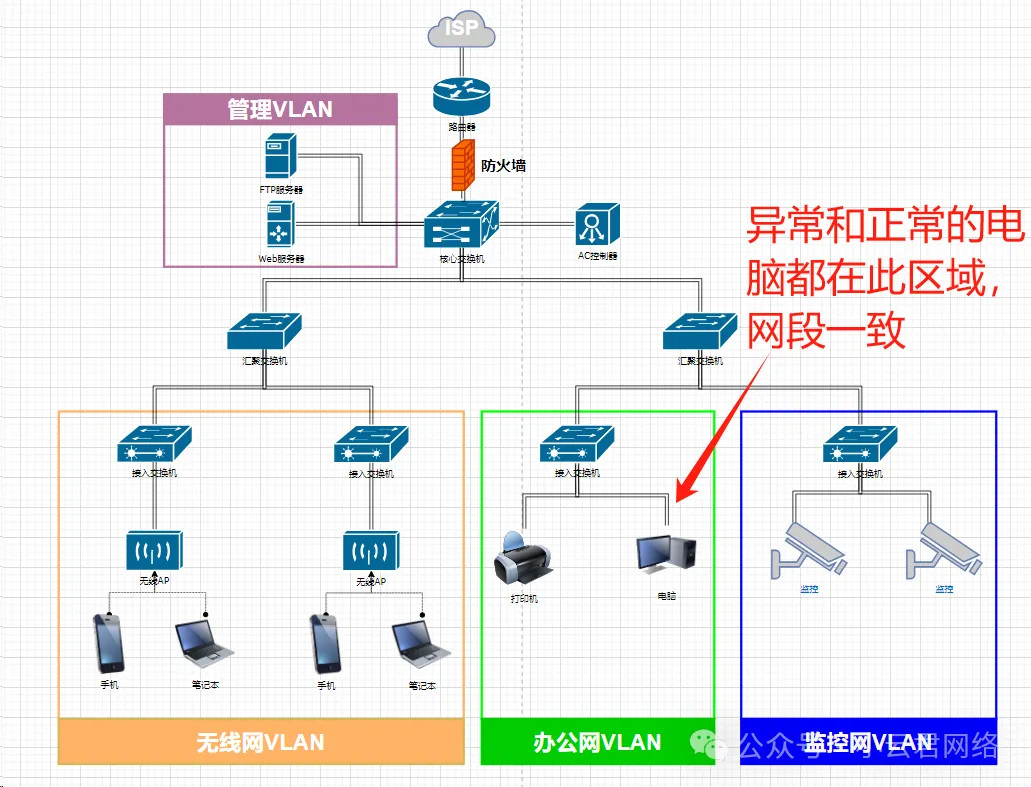

第一步:确认网络拓扑和异常电脑的位置

企业单位拓扑是典型的三层网络架构:路由—防火墙—核心—各个汇聚,经确认异常电脑和正常电脑所在的区域是一致的,都是办公VLAN,网段相同:

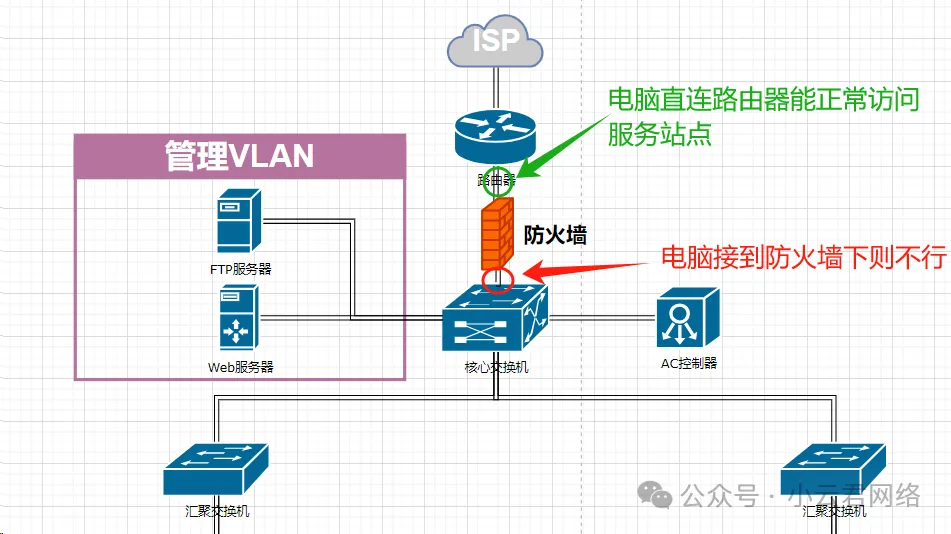

第二步:确认出现问题的节点

通过将异常电脑接入不同的节点测试发现,电脑接在防火墙下面才有问题,而直连路由器是正常的。撤掉防火墙,异常电脑访问该服务站点也正常:

基本确认:

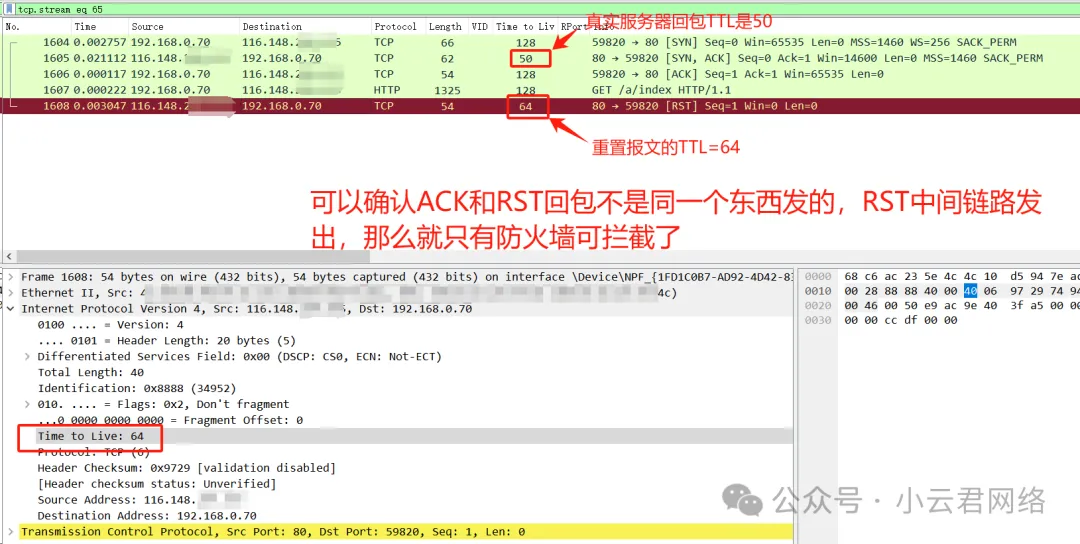

是防火墙对上网流量进行了拦截,此时再回头分析之前的诊断,DNS域名解析和Ping都是正常的,但是访问时连接被“重置”了,说明是http/https的TCP流被阻断。这里抓个包,通过TTL值也可以进一步判断RST报文是中间链路发出的而不是服务器发出来的:

从图中可以看到,RST包TTL=64,而三次握手成功的ACK TTL=50,说明这两个回包不是同一个源发的,RST只能是中间链路上的防火墙发出来的。下一步直接到防火墙中确认对应的日志信息。

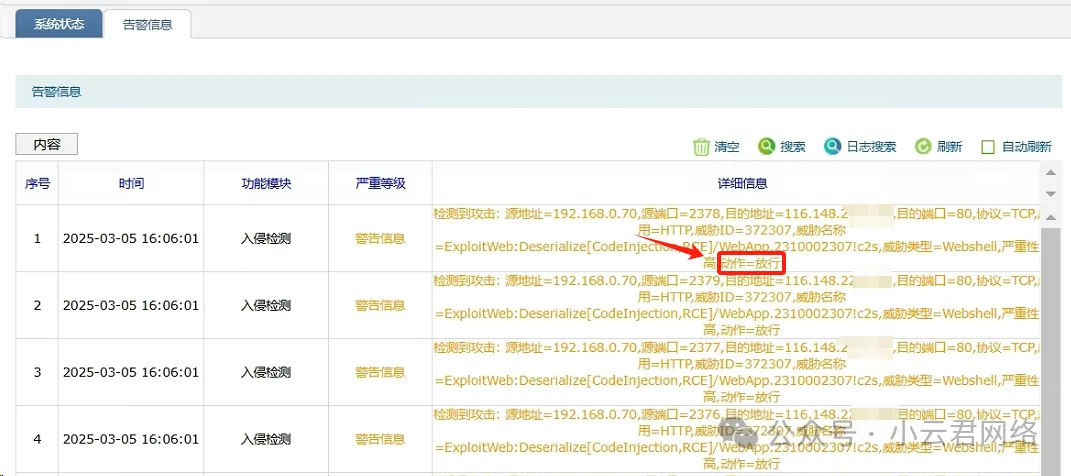

第三步:确认防火墙的告警日志

登录防火墙后查看告警信息,发现有数据流被入侵检测拦截了,正好对应的是异常电脑192.168.0.70访问服务站点的数据流:

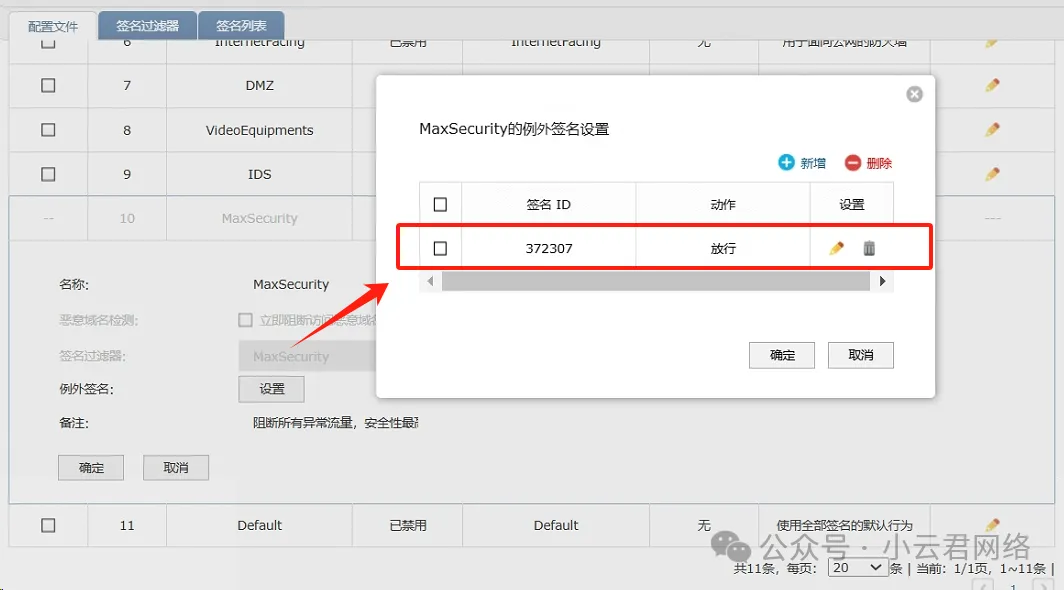

与厂家核实属于IPS入侵检测误限,因此需要根据威胁ID,在IPS模块做个“例外放行”,等后续更新病毒库和策略库升级后解决问题:

解决方案

例外放行后,可以看到IPS模块还是会检测到异常,但是动作执行“放行”:

此时异常电脑就能正常打开对应的站点了: