随着移动互联网的发展,Android 设备已成为用户日常生活的重要组成部分。然而,Android 作为一个开源系统,也面临着诸多安全挑战,如恶意软件、权限滥用、数据泄露等。因此,Google 在 Android 系统中引入了多种安全机制,以保障系统的完整性和用户数据的安全。本文将深入探讨 Android 的系统安全机制,包括 SELinux、权限管理、数据加密和 Verified Boot,并分析常见的安全风险及应对措施。

Android 系统安全概述

Android 的安全体系架构主要由以下几个关键部分组成:

- 应用层安全:采用权限管理机制,防止应用间的恶意访问。

- 系统层安全:利用 SELinux、进程隔离等手段增强安全性。

- 数据安全:使用文件加密、Keystore 保护用户数据。

- 启动安全:通过 Verified Boot 确保系统未被篡改。

关键安全机制解析

1. SELinux 强制访问控制

SELinux(Security-Enhanced Linux)是 Android 4.3 引入的一种强制访问控制(MAC)机制,用于限制进程的权限,防止恶意程序获取系统核心资源。

SELinux 运行模式

- Permissive(宽容模式):仅记录安全策略违规行为,不实际阻止。

- Enforcing(强制模式):严格执行安全策略,阻止违规行为。

SELinux 作用示例

当一个恶意应用尝试访问 system_server 进程的数据时,如果 SELinux 规则不允许,该访问请求会被拒绝,并在日志中记录:

avc: denied { read } for pid=1234 comm="malicious_app" name="system_data" dev="mmcblk0p1" ino=12345 scnotallow=u:r:untrusted_app:s0 tcnotallow=u:object_r:system_data_file:s0 tclass=file2. 权限管理

Android 采用权限机制来控制应用对系统资源的访问,主要分为以下几类:

- 普通权限(Normal Permissions):如 INTERNET,无需用户授权。

- 危险权限(Dangerous Permissions):如 READ_CONTACTS,需要用户同意。

- 签名权限(Signature Permissions):仅限于相同开发者签名的应用使用。

运行时权限

自 Android 6.0 (API 23) 起,危险权限需要在运行时请求:

if (ContextCompat.checkSelfPermission(this, Manifest.permission.CAMERA) != PackageManager.PERMISSION_GRANTED) {

ActivityCompat.requestPermissions(this, new String[]{Manifest.permission.CAMERA}, REQUEST_CODE);

}3. 数据加密

Android 采用多种加密机制保障数据安全。

文件级加密(FBE)

Android 7.0 引入了 FBE,基于用户身份进行数据加密。不同用户的数据由不同的密钥加密,防止跨用户访问。

Keystore

Keystore 提供安全存储 API 密钥和加密密钥,防止密钥被恶意软件窃取。例如,使用 Keystore 生成 AES 加密密钥:

KeyGenerator keyGenerator = KeyGenerator.getInstance(KeyProperties.KEY_ALGORITHM_AES, "AndroidKeyStore");

keyGenerator.init(new KeyGenParameterSpec.Builder("MyKeyAlias",

KeyProperties.PURPOSE_ENCRYPT | KeyProperties.PURPOSE_DECRYPT)

.setBlockModes(KeyProperties.BLOCK_MODE_GCM)

.setEncryptionPaddings(KeyProperties.ENCRYPTION_PADDING_NONE)

.build());

SecretKey key = keyGenerator.generateKey();4. Verified Boot(可信启动)

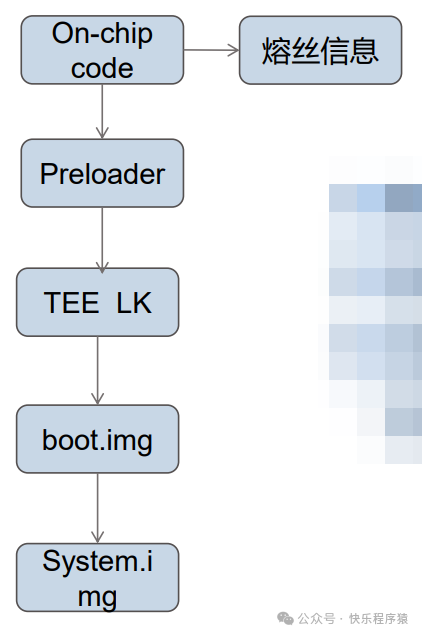

Verified Boot 通过链式信任验证系统完整性,防止攻击者篡改系统文件。

运行原理

- Bootloader 校验 boot 分区的完整性。

- Boot 分区校验 system 分区。

- 如果发现篡改,系统会进入“受限模式”或拒绝启动。

AVB(Android Verified Boot)

Android 8.0 引入 AVB 机制,进一步增强可信启动。确保设备从启动到系统运行的各个阶段都未被篡改,并且运行的代码是可信的。AVB的核心目标是防止恶意软件篡改系统分区,保护用户数据,提升设备的整体安全性。

图片

图片

常见安全风险

尽管 Android 采用了诸多安全机制,但仍存在安全风险:

1. Root 绕过

Root 工具可能利用系统漏洞绕过 SELinux 和权限管理。例如,某些 Exploit 通过提权修改 system_server 进程权限,进而获取 root 权限。

2. 提权漏洞

攻击者可以通过内核漏洞或用户空间漏洞提升权限,例如 CVE-2019-2215(Use-After-Free 漏洞)。

总结

Android 的系统安全机制涵盖多个层面,从 SELinux 强制访问控制、权限管理到数据加密和 Verified Boot,构建了较为完整的安全体系。然而,安全机制并非万能,攻击者仍然可以通过漏洞利用、社会工程学等手段突破安全防护。因此,开发者和安全研究人员需要持续关注 Android 的安全更新,增强系统的防护能力。

在实际应用中,开发者可以采取以下措施提升安全性:

- 遵循最小权限原则,只请求必要的权限。

- 启用 SELinux Enforcing 模式,防止恶意软件访问系统组件。

- 利用 Keystore API 保护敏感数据,防止密钥泄露。

- 及时更新系统和补丁,修复已知安全漏洞。

通过这些措施,我们可以有效提升 Android 系统的安全性,减少攻击面,保障用户的数据安全。