动态恶意软件分析工具对于检测和理解现代网络威胁至关重要。

网络犯罪分子变得越来越狡猾,他们开发的恶意软件也日益复杂和隐蔽。传统的静态分析方法已经难以为继,我们需要更先进的技术来揭示这些威胁的真面目。动态恶意软件分析凭借其实时行为监控和深度取证能力,成为网络安全专业人员的利器,助力他们在与不断升级的网络威胁的较量中占据上风。

动态恶意软件分析日益重要

动态恶意软件分析是在受控环境中执行潜在恶意软件以观察其实时行为的过程。与静态分析不同,静态分析在不运行代码的情况下检查代码,而动态分析涉及与恶意软件交互,以了解它在执行过程中如何改变系统并影响网络。此技术对于分析通过加密或打包隐藏其真实行为的复杂或混淆恶意软件特别有用。

恶意软件分析涉及跟踪各种系统交互以了解其行为。这包括:

- 通过检测已创建、已修改或删除的文件来识别文件系统更改;

- 监控网络活动以跟踪与命令和控制(C2)服务器、特定IP地址或域的连接;

- 发现规避技术,包括沙箱规避、虚拟化检测或加密等反分析机制;

- 通过分析对系统组件(如Windows注册表、进程和服务)的更改来检查系统影响;

- 通过API调用、内存注入和子进程创建来观察进程行为。

随着现代恶意软件的复杂性日益增加,动态恶意软件分析已成为网络安全策略的核心部分。其优势包括:

- 检测高级威胁:动态分析可以识别通过混淆或加密隐藏的行为,例如勒索软件有效载荷、银行木马和无文件恶意软件。

- 提取妥协指标(IoCs):分析人员可以识别攻击中使用的哈希、恶意 URL 、IP 地址和注册表项。

- 实时洞察:动态分析提供对攻击向量的实时洞察,从而加快事件响应和缓解。

- 攻击的上下文理解:安全研究人员可以理解恶意软件的意图,识别其是否窃取数据、横向传播或安装其他有效载荷。

- 增强威胁情报:动态分析的结果通过分析恶意软件家族和威胁行为者来贡献于威胁情报。

动态恶意软件分析工作原理

动态恶意软件分析涉及在受控、隔离的环境中执行恶意软件,以模拟真实世界的攻击场景。

该过程始于设置一个虚拟机(VM)或沙箱,配置为类似于实际用户环境,同时确保隔离以防止外部系统受损。然后使用像 ANY.RUN 、Cuckoo Sandbox 或Joe Sandbox 这样的工具执行恶意软件。分析人员观察并记录其行为,跟踪对文件、进程、内存、注册表和网络活动的更改;提取妥协的关键指标(IoCs),如文件哈希、恶意 IP 地址和 URL,以供进一步分析。最后,生成一份综合报告,总结恶意软件的行为、 IoCs 和潜在影响,可以与事件响应团队共享或集成到安全系统中。

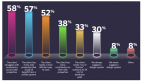

动态恶意软件分析采用一系列工具和技术来揭示恶意软件行为,下图为动态恶意软件分析中使用的技术:

动态恶意软件分析中使用的技术

动态恶意软件分析中使用的技术

以下是十大动态恶意软件分析工具的列表,并对其功能、优点和局限性进行了深入分析。

图片

图片

1.ANY.RUN

ANY.RUN 是一款高度互动的云端沙箱,专为实时恶意软件分析而设计。与传统沙箱不同,它允许分析人员手动与恶意文件交互以模拟用户操作(例如点击、输入),这可以揭示隐藏的行为。

这使得 ANY.RUN 非常适合分析勒索软件、投放器和需要用户输入才能完全发挥功能的恶意软件。它还支持协作工作流程,使其成为安全运营中心(SOC)的绝佳选择。

通过实时协作功能,多个分析人员可以在同一会话中工作,确保更快的事件响应。其强大的工具套件,包括 TI 查找、 YARA 搜索和订阅,允许用户分析威胁、跟踪恶意活动并有效协作。

使用 ANY.RUN,安全团队可以在几秒钟内检测恶意软件,实时与样本交互,节省沙箱设置和维护的时间和成本,记录和分析恶意软件行为的各个方面,并根据需要扩展其操作。

关键特性

实时交互:分析人员可以模拟用户操作以触发恶意软件行为。 动态可视化:提供详细的过程树、文件操作和网络图的实时展示。 IoC 提取:自动生成妥协指标(IoCs)列表,如文件哈希、恶意 IP 和域名。 协作:允许多个分析人员在同一分析会话中协作。 可定制环境:分析人员可以配置虚拟机(例如 Windows 10)以特定设置模拟真实场景。

2.Cuckoo Sandbox

Cuckoo Sandbox 是最知名的开源恶意软件分析解决方案之一。它提供了一个灵活且可扩展的环境,可以执行和监控各种格式的恶意文件,包括文档、脚本和可执行文件。

其模块化设计允许广泛的自定义,使分析人员能够通过插件扩展其功能或将其与 YARA 规则、 Suricata 入侵检测或 Volatility 内存取证等工具集成。

关键特性

- 监控 API 调用、文件操作和网络流量;

- 支持虚拟化、物理或云环境;

- 生成详细的 JSON 或HTML 报告以供进一步调查。

3.Joe Sandbox

Joe Sandbox 是一款商业工具,以其在多个平台(包括 Windows 、Linux 、macOS 、Android 和iOS)上的深度分析而著称。

它支持多种文件格式,不仅限于基本的动态分析,还通过模拟用户交互,使分析人员能够发现恶意软件的隐藏行为。

凭借其深度内存取证能力,Joe Sandbox 特别适合调查高级威胁,如 APT 或国家支持的攻击。

关键特性

- 跨平台支持,分析跨操作系统的威胁;

- 详细的内存分析和过程模拟;

- YARA 规则集成,用于自定义威胁检测。

4.Hybrid Analysis(CrowdStrike Falcon Sandbox)

Hybrid Analysis,现在是 CrowdStrike 的一部分,是一种流行的基于云的沙箱工具,通过结合静态和动态技术自动化恶意软件分析。

它还具有一个众包的恶意软件情报数据库,允许分析人员将其结果与其他人进行比较,并获得有关正在进行的恶意软件活动的见解。

其自动化分类系统为样本提供严重性评分,使其成为快速分类恶意文件的绝佳选择。

关键特性

- 结合行为和基于签名的分析;

- 根据可疑行为为样本提供严重性评分;

- 基于云,设置要求最低。

5.FireEye Malware Analysis

FireEye 的恶意软件分析平台专为企业环境设计,提供高级功能以检测零日威胁、无文件恶意软件和高级持续性威胁(APT)。

通过与 FireEye 威胁情报网络的集成,组织可以获得攻击的归因数据,识别威胁行为者,并跟踪攻击活动。这使其成为优先考虑网络安全弹性的组织的首选。

关键特性

- 恶意软件的行为和内存分析;

- 与 FireEye 威胁情报集成以进行攻击归因;

- 支持深入的无文件恶意软件分析。

6.Detux(专注于 Linux)

Detux 是一款专门为分析 Linux 恶意软件而设计的开源沙箱,对于专注于云、物联网或服务器安全的组织来说非常有价值。

随着 Linux 越来越成为网络犯罪分子的目标,Detux 提供了一个急需的解决方案,用于实时分析加密劫持者、 rootkit 和其他 Linux 专注的威胁。

关键特性

- 捕获文件、网络和系统级活动;

- 支持 Linux ELF 二进制分析;

- 模块化设计,便于扩展。

7.Cape Sandbox

基于 Cuckoo Sandbox 构建,Cape 专注于捕获、解包和分析混淆或打包的恶意软件,使其成为需要分析高级恶意软件(如 Emotet 或TrickBot)的研究人员的核心工具。

通过专注于有效载荷提取和去混淆,Cape 帮助分析人员识别打包或加密恶意软件的真实意图。

关键特性

- 有效载荷提取和解密;

- 无文件恶意软件检测。

8.MalwareBazaar Sandbox

作为 Abuse.ch 生态系统的一部分,MalwareBazaar Sandbox 是一款免费的基于云的工具,专为分析提交到公共 MalwareBazaar 平台的恶意软件而设计。

它对于跟踪和理解恶意软件家族的演变特别有用,使其成为希望跟上恶意活动最新趋势的威胁研究人员的最爱。

关键特性

- 为新恶意软件样本生成 IoC ;

- 可扩展的云基础设施。

9.Remnux

Remnux 是一个基于 Linux 的工具包,预装了大量用于恶意软件分析和逆向工程的工具。

它在分析以网络为中心的威胁(如僵尸网络和 DDoS 恶意软件)方面非常有效,并配备了预装的工具,如用于数据包分析的 Wireshark 、用于调试的 Radare2 和用于固件分析的 Binwalk 。

关键特性

- 预装用于调试、逆向工程和网络取证的工具;

- 轻量级 Linux 发行版。

10.Intezer Analyze

Intezer Analyze 专注于代码重用分析,使用二进制 DNA 技术将新恶意软件样本映射到已知家族。通过识别重用代码的相似性,它提供了有关恶意软件祖先和潜在与已知威胁群体联系的可操作见解。这种方法特别有价值,因为它可以揭示新威胁与现有攻击活动之间的联系。

关键特性

- 识别恶意软件家族间的代码相似性;

- 使用二进制 DNA 技术进行恶意软件分类。

动态恶意软件分析工具对于旨在检测和缓解高级威胁的网络安全专业人员来说已经不可或缺,帮助他们及时发现和深入分析各种复杂威胁。无论是实时交互式分析、自动化恶意软件分类,还是代码相似性分析和内存取证,这些工具都展现了其独特的优势和价值。网络安全专业人员需要根据实际需求选择合适的工具。

参考链接:https://cybersecuritynews.com/dynamic-malware-analysis-tools/