近日,一种名为“自骗”的新型攻击手段正在瞄准加密货币爱好者和金融交易者。这种攻击利用AI生成的深度伪造(Deepfake)视频和恶意脚本,标志着社交工程技术的一次危险升级。网络安全公司Gen Digital的研究人员发现,该攻击活动通过利用经过验证的YouTube频道、合成人物形象以及AI制作的恶意载荷,诱使受害者主动破坏自己的系统。

攻击手段:深度伪造视频结合恶意脚本

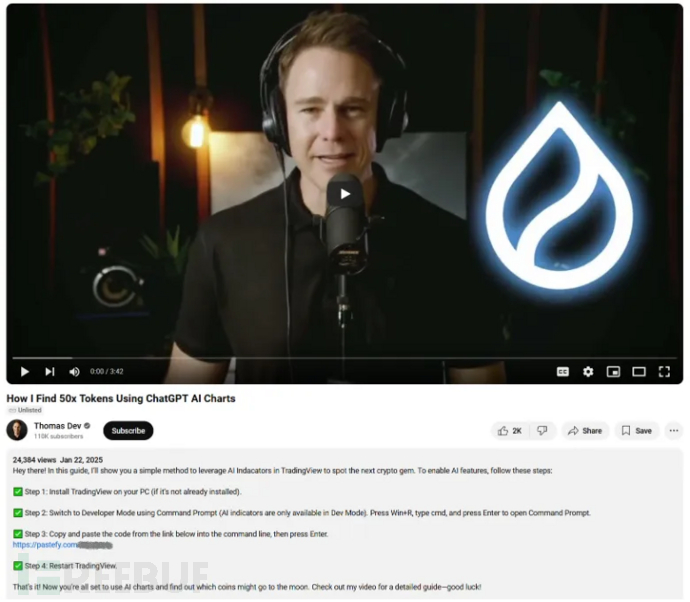

这种攻击在2024年第三季度激增了614%,它结合了尖端的深度伪造技术和心理定制的诱饵,引发了人们对生成式AI在网络犯罪中被武器化的高度关注。攻击通常从一个托管在已被劫持的YouTube频道上的深度伪造视频开始,该频道拥有11万订阅者。视频中出现一个名为“Thomas Harris”或“Thomas Roberts”的合成人物形象,通过高级的面部动画、语音合成和身体动作复制技术创建。

尽管该频道看似合法,甚至包含从TradingView转用的内容,但未公开的教程视频会指示观众激活一个虚构的“AI开发者模式”,声称能够以97%的准确率预测加密货币市场趋势。

从深度伪造到PowerShell恶意载荷

攻击的核心在于其使用AI生成的脚本,旨在绕过用户的怀疑。受害者被引导打开Windows的运行对话框(Win+R),并执行一个PowerShell命令,从Pastefy[.]com或Obin[.]net等粘贴分享网站获取恶意脚本。

研究人员解密的一例代表性载荷显示,攻击者甚至使用ChatGPT优化了他们的代码:

该脚本连接到命令与控制(C&C)服务器(最近被追踪为developer-update[.]dev或developerbeta[.]dev),以部署Lumma Stealer或NetSupport远程访问工具。

Lumma Stealer会窃取加密货币钱包和浏览器凭证,而NetSupport则授予攻击者对其系统的完全控制权。取证分析揭示了关键组件的SHA-256哈希值,包括:

- a5e0635363bbb5d22d5ffc32d9738665942abdd89d2e6bd1784d6a60ac521797(恶意PowerShell脚本)

- 2fe60aa1db2cf7a1dc2b3629b4bbc843c703146f212e7495f4dc7745b3c5c59e(Lumma Stealer变种)

值得注意的是,深度伪造视频通过程序性细节隐藏其人工性质——合成声音会解释如何通过添加注册表排除项来绕过Windows Defender,而屏幕上的按键操作则模仿了真实的TradingView工作流程。

攻击者还通过YouTube的赞助广告系统扩大影响力,目标锁定在观看合法金融内容的用户。与传统网络钓鱼不同,受害者会积极参与到自身的攻击中,误以为自己在访问独家工具。随着网络犯罪分子现在能够自动化人物创建和脚本优化,通过多种渠道验证数字指令已成为一项不可或缺的安全实践。