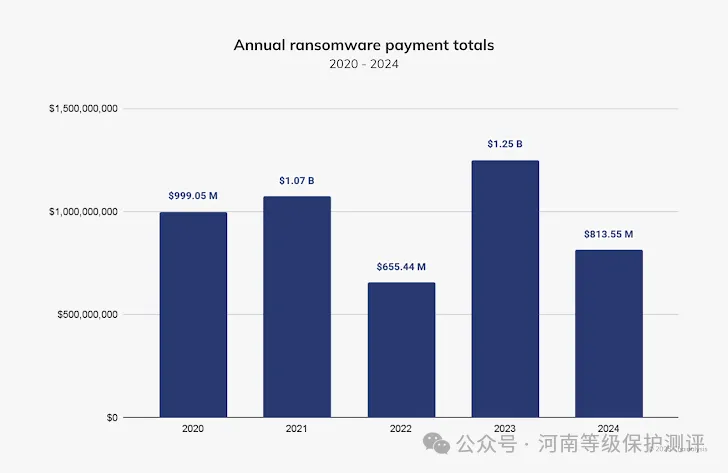

2024 年,勒索软件攻击给网络犯罪集团造成的损失总计 8.135 亿美元,较 2023 年的 12.5 亿美元有所下降。

区块链情报公司 Chainalysis 表示,2024 年上半年勒索总额为 4.598 亿美元,并补充称,2024 年 7 月后支付活动下降了约 3.94%。

该公司表示:“下半年勒索软件事件数量有所增加,但链上支付却有所下降,这表明受害人数增多,但获得支付的勒索软件却减少。”

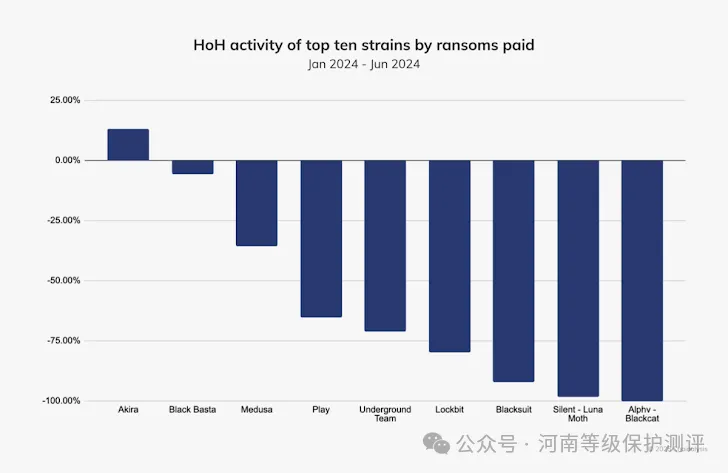

让挑战雪上加霜的是勒索软件生态系统日渐分散,在 LockBit 和 BlackCat 崩溃之后,大量新来者纷纷涌现,他们不再追逐大型勒索软件,而是瞄准中小型实体,而这反过来又要求更为温和的赎金。

根据 Coveware 汇编的数据, 2024 年第四季度勒索软件的平均支付额为 553,959 美元,高于第三季度的 479,237 美元。相比之下,勒索软件的平均支付额则从 200,000 美元环比下降至 110,890 美元,降幅达 45%。

该公司表示:“对于那些没有其他选择来恢复关键数据的人来说,付款仍然主要是最后的选择。”

“新旧勒索软件的解密工具均存在缺陷,对威胁行为者兑现承诺的能力也越来越不信任,这导致受害者除非别无选择,否则不会选择继续受害。”

赎金支付的下降也与执法部门在摧毁网络犯罪网络和加密洗钱服务方面的不断成功有关,从而破坏了经济激励并提高了进入门槛。

话虽如此,2024 年也是自 2021 年以来勒索软件案件数量最多的一年,达到了惊人的 5,263 起,同比增长了 15%。

NCC 集团表示:“工业在全球经济中发挥着至关重要的作用,2024 年工业遭受了 27%(1424 次)的勒索软件攻击,比 2023 年增加了 15% 。”“2024 年,北美遭受了所有攻击的一半以上(55%)。”

2024 年最常见的勒索软件变种是 Akira (11%)、Fog (11%)、RansomHub (8%)、Medusa (5%)、BlackSuit (5%)、BianLian (4%) 和 Black Basta (4%)。在此期间,独狼行动者占据了 8% 的市场份额。

最近几个月观察到的一些新进入者包括Arcus Media、Cloak、HellCat、Nnice、NotLockBit、WantToCry和Windows Locker。尤其是 HellCat,人们发现它采用心理战术羞辱受害者并迫使他们付钱。

Chainalysis 表示:“Akira 和 Fog 都使用了相同的洗钱方法,这与其他勒索软件不同,进一步证明了它们之间的联系。”

“这两个组织主要致力于利用 VPN 漏洞,这使他们能够未经授权访问网络,从而部署勒索软件。”