威胁行为者正利用DeepSeek日益增长的知名度,在Python包索引(PyPI)上推广两个恶意信息窃取软件包,这些软件包冒充了该AI平台的开发者工具。

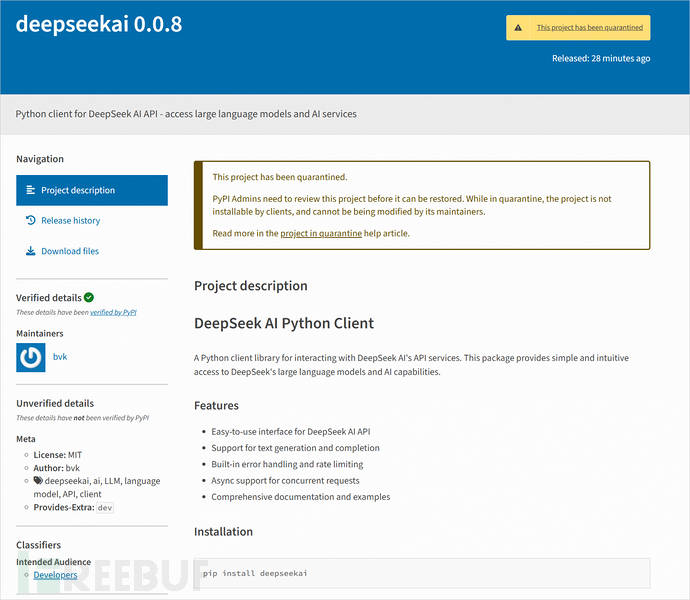

这两个软件包分别命名为“deepseeek”和“deepseekai”,模仿了中国人工智能初创公司DeepSeek的名称。该公司开发的R1大型语言模型近期迅速走红。

有趣的是,这些软件包是由一个创建于2023年6月的“老”账户上传的,该账户此前没有任何活动记录。

恶意软件包窃取开发者数据

根据发现此次攻击并向PyPI报告的Positive Technologies研究人员,这些冒充DeepSeek AI Python客户端的软件包实际上是信息窃取工具,旨在从使用它们的开发者那里窃取数据。

一旦在开发者的机器上执行,恶意负载就会窃取用户和系统数据,以及环境变量,如API密钥、数据库凭证和基础设施访问令牌。

接下来,窃取的信息通过合法的自动化平台Pipedream,被传输到命令与控制(C2)服务器_eoyyiyqubj7mquj.m.pipedream[.]net_。

两个软件包中的恶意负载 来源:Positive Technologies

威胁行为者可以利用这些窃取的信息访问开发者使用的云服务、数据库和其他受保护资源。

Positive Technologies的报告指出:“这些软件包中的功能旨在收集用户和计算机数据,并窃取环境变量。”

“当用户在命令行界面中运行deepseeek或deepseekai命令(取决于软件包)时,恶意负载就会被执行。”

“环境变量通常包含应用程序运行所需的敏感数据,例如S3存储服务的API密钥、数据库凭证以及访问其他基础设施资源的权限。”

多名开发者受害

恶意软件包deepseeek 0.0.8和deepseekai 0.0.8于2025年1月29日上传到PyPI,两者之间仅相隔20分钟。

deepseeek 0.0.8 PyPI列表 来源:Positive Technologies

Positive Technologies迅速发现并向PyPI报告了这些软件包,PyPI随后隔离并阻止了这些软件包的下载,最终将其从平台上彻底删除。

尽管检测和响应迅速,仍有222名开发者下载了这两个软件包,其中大部分来自美国(117人),其次是中国(36人)、俄罗斯、德国、香港和加拿大。

使用这些软件包的开发者应立即轮换其API密钥、身份验证令牌和密码,因为它们可能已被泄露。

此外,还应检查任何凭证被盗的云服务,以确认它们是否也受到了影响。