据Cyber Security News消息,微软VSCode 远程隧道功能正被攻击者利用,以绕过安全措施部署恶意脚本。

VSCode 远程隧道是流行开发环境中的一项功能,让开发者通过安全隧道连接到远程计算机的本地编码环境,从而提高开发参与度和灵活性。

根据 On the Hunt 的博客文章,攻击者可在用户不知情的情况下安装安装 VSCode CLI 并创建远程隧道的文件或脚本,进而非法访问开发人员设备,窃取机密数据、部署恶意软件并通过网络横向移动。

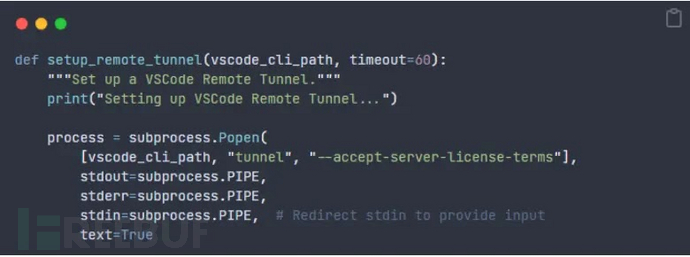

最初发送的恶意 LNK 文件包含一个 PowerShell 命令,允许用户从远程 IP 地址下载并执行 Python 脚本。 VSCode CLI 二进制文件 code-insiders.exe 由 Python 脚本下载并执行。 Python 脚本使用 Github 上的 CLI 二进制文件生成并验证 VSCode 隧道。

攻击链

为 VSCode 创建一个远程隧道,攻击者利用通过网络浏览器创建的隧道在 Python 有效载荷上执行命令。

Python 脚本设置隧道

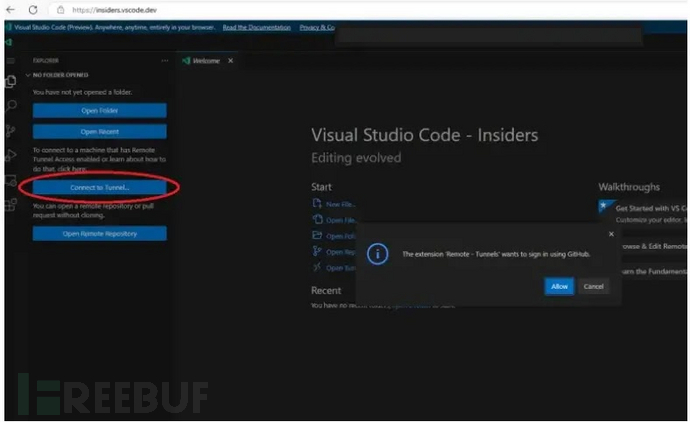

在不使用攻击者GitHub 帐户的情况下向 VSCode 进行身份验证,需按下 connect to tunnel 按钮。

连接到隧道

一旦验证了账户,就可以看到有活动隧道的远程主机列表。 选择在线受害者主机将连接到该主机上运行的 VSCode 远程隧道。这使得遍历受害者远程计算机上的目录成为可能。此外,还可以创建新文件或脚本并远程运行。

因此,企业最好限制自己的员工或客户访问远程隧道,否则应禁止在园区内使用隧道,或采取措施防止隧道被滥用。