项目简介

ADRecon 通过提取和整合 AD 环境中的各种数据,生成特别格式化的 Microsoft Excel 报告,包括摘要视图和指标,便于分析和全面了解目标 AD 环境的当前状态。

功能特性

ADRecon 支持收集以下信息:

- 域森林信息:获取有关域森林的详细信息。

- 域信息:收集域的相关数据。

- 受信账号:列出受信任的账户信息。

- 网站信息:获取与网站相关的配置和设置。

- 子网信息:收集网络子网的详细资料。

- Schema 历史:查看架构的历史变更记录。

- 默认和细粒度密码策略:获取密码策略的详细信息。

- 域控制器、SMB 版本、SMB 签名支持情况以及 FSMO 角色:收集域控制器的相关信息。

- 用户及其属性:列出所有用户及其属性。

- 服务主体名称(SPN):获取服务主体名称列表。

- 组、成员资格和变更:收集组信息及其成员关系。

- 组织单位(OU):获取组织单位的详细信息。

- 组策略对象(GPO)和 gPLink 详细信息:收集组策略对象及其链接信息。

- DNS 区域和记录:获取 DNS 配置信息。

- 打印机:列出网络中的打印机信息。

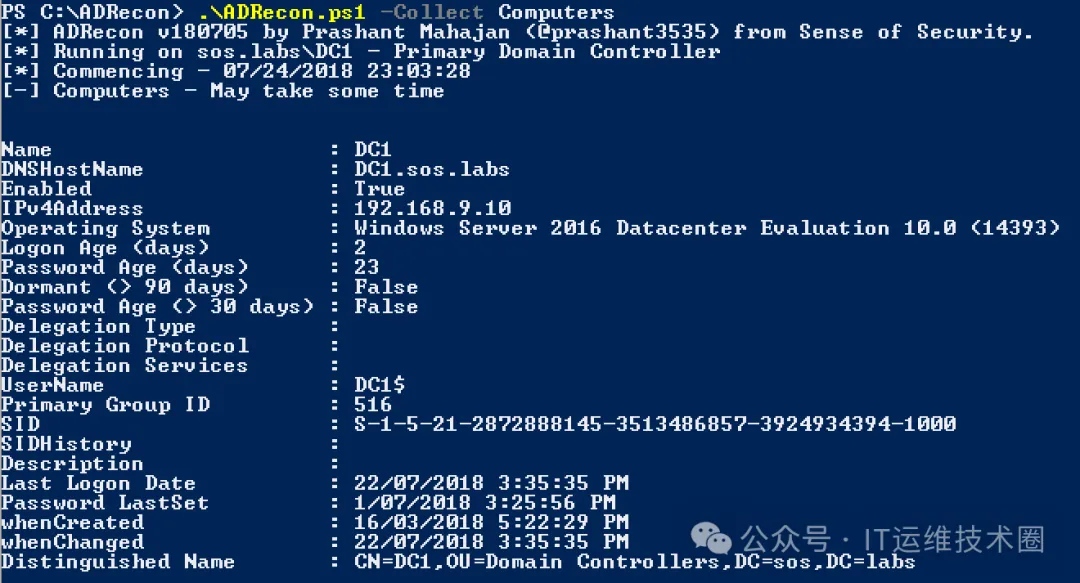

- 计算机及其属性:收集计算机对象的详细资料。

- PasswordAttributes:获取密码属性信息。

- LAPS 密码:收集本地管理员密码解决方案(LAPS)的密码信息。

- BitLocker 恢复密钥:获取 BitLocker 的恢复密钥。

- 域、OU、根容器、GPO、用户、计算机和组对象的 ACL(DACL 和 SACL):收集访问控制列表信息。

- GPOReport:生成组策略对象的报告。

- Kerberoast 和用于服务账户的域账户:获取可能被用于 Kerberoasting 攻击的服务账户信息。

支持系统

ADRecon 需要在 Windows 主机上运行,具体要求包括:

(1) 必要要求:

- .NET Framework 3.0 及以上版本(Windows 7 已包含 3.0)。

- PowerShell 2.0 及以上版本(Windows 7 已包含 2.0)。

(2) 可选要求:

- Microsoft Excel:用于查看生成的报告。

- 远程服务器管理员工具(RSAT):用于与域控制器通信。

- Windows 10 或 Windows 7 主机。

项目优势

- 全面的信息收集:ADRecon 能够从 AD 环境中提取多种关键数据,帮助安全专业人员全面了解网络状况。

- 报告格式化:生成的 Excel 报告经过特别格式化,包含摘要视图和指标,便于分析和决策。

- 易于使用:可以从任何连接到环境的工作站运行,即使是非域成员的主机也可以执行,且可在非特权(标准域用户)账户上下文中运行。

- 开源透明:作为开源项目,ADRecon 的源代码公开,用户可以查看、修改和定制,以满足特定需求。

使用场景

- 安全审计:帮助审计员评估 AD 环境的安全状况,发现潜在的安全隐患。

- 数字取证与事件响应(DFIR):协助分析师在安全事件发生后收集证据,了解攻击路径和影响范围。

- 渗透测试:作为渗透测试者的后利用工具,帮助获取目标 AD 环境的详细信息,制定进一步的测试策略。

- 系统管理:协助管理员了解 AD 环境的配置和状态,进行日常维护和优化。

安装与使用

(1) 下载:从 ADRecon 的 GitHub 仓库克隆项目源码或下载预编译版本。

(2) 运行脚本:在 PowerShell 中导航到项目目录,执行 ADRecon.ps1 脚本。

(3) 生成报告:按照提示输入所需参数,等待脚本执行完成,生成的 Excel 报告将保存在指定目录中。

截图

地址

项目地址:https://github.com/adrecon/ADRecon