现在,很多安全团队已经意识到:API是他们最大的安全盲点之一。对此,很多人的应对措施是将注意力集中在最明显的API风险领域:面向外部的移动和Web应用程序所依赖的B2C API上。

延伸阅读,点击链接了解 Akamai API Security

由于这些B2C API服务于外部世界,特别容易受到爬虫和其他自动化方法的攻击。为了应对这些威胁,许多企业部署了专门的爬虫缓解工具,或者使用第一代API产品/网络应用程序防火墙(WAF)来严格管理对B2C API的访问。

这些都是合理做法,但就整体API风险而言,B2C API只是冰山一角。企业的B2B API中往往隐藏着更大风险。

B2B API已成为数字化转型的“砖瓦水泥”

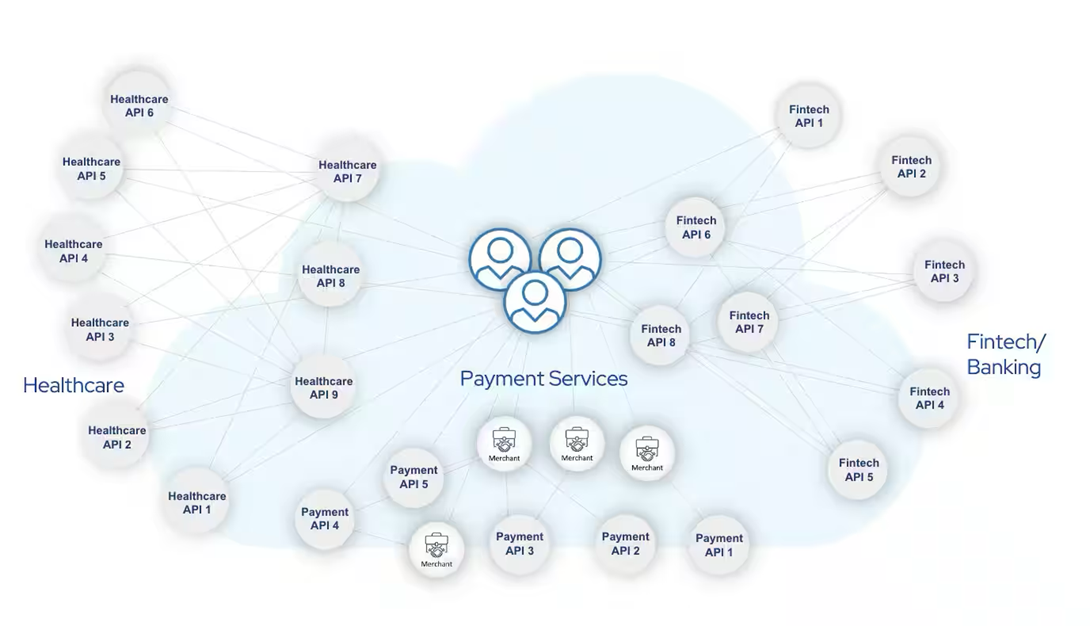

虽然很多企业对B2C API的安全性已经有了相对充分的了解,但很多安全团队却忽视了B2B API在企业中所发挥的核心作用,以及这类API中蕴含的潜在破坏性风险。身处当今市场,为保持竞争力,任何企业不可避免需要面对数字化转型。但是当业务合作伙伴通过API整合关键运营功能时,这种整合会形成一个复杂的互联网络。

很多基于API的连接点提供了对核心业务职能的直接可见性和访问途径。当这些功能和数据仅限于受信任的合作伙伴使用时,可能完全没有问题。但如果落入不法合作伙伴或外部攻击者手中,这种API级别的访问就会被利用,从而对业务造成破坏性影响。

API之间的流量也是一个经常被忽视的攻击载体

1.B2B API通常由企业内不同于B2C API管理团队的另一个团队负责编写和维护,有时甚至管理团队也是独立的。

例如,分销商、供应商和其他业务合作伙伴使用的B2B API往往会由业务部门或IT部门负责。不同部门的方法和流程往往大相径庭。

2.B2B API通常被视为更值得信赖,因为它们是由知名公司的已知合作伙伴认证的。知名合作伙伴作为API消费者的这种熟悉感,往往会让人们更愿意忽视API安全最佳实践。

但实际上,企业是由人组成的,而人是会犯错的。他们可能会设置错误的API密钥,也可能会被入侵、被社会工程手段攻击,或以其他方式变成有恶意的内部人员。

3.由于B2B API是经过验证的,而且所服务的用户数量往往少于B2C API,因此负责API和安全的团队很容易陷入虚假的安全感中。许多企业未能预料到B2B API会以非预期方式被滥用,也低估了其对业务的影响。

例如,使用API的经验证合作伙伴可能会滥用他们对我们数据和业务功能的访问权限,从而获得不公平的优势,或与我们的企业展开竞争。更有甚者,受信任的合作伙伴可能会被攻破,从而使攻击者可以自由使用我们的敏感资源,并有时间探查更多有破坏性的API滥用载体。

缓解工作所面临的挑战

即便了解了这些风险,也无法通过爬虫缓解工具、WAF或第一代API安全产品来缓解相关问题。造成这种情况的一个重要原因是:大多数企业甚至没有完整的B2B API清单。

另一个关键挑战是:B2B API通常不会受到可预测的攻击模式或流量峰值的影响,而这些状况通常意味着遇到了爬虫活动。更常见的情况是,它们会受到各种形式的API滥用攻击,这些攻击会与合法使用完全融为一体。

即使安全团队拥有主动监控的完整B2B API清单,他们也不太可能使用传统的攻击签名检测到这些形式的API滥用。没有任何签名技术可以捕捉到这种独特的,或零时差的API滥用。

广泛的可见性和行为分析是有效保障B2B API安全的关键

那么企业如何才能更好地控制其B2B API安全性?最重要的两个步骤是:

- 实施广泛、持续的API发现和可见性功能

- 应用行为分析技术,区分滥用与合法活动

广泛持续的API发现和可见性

尽管大多数企业都在努力为自己的API实施结构合理的流程和管理措施,但恶意API和影子API几乎无处不在。通常,这些API并非出于恶意目的而创建的。

然而现实情况是,大多数企业都有许多团队和活动部件,所有这些都在快速发展。再加上偶尔的合并或收购,突然之间,即便最积极主动的企业也可能会发现:自己在查看所暴露出的API方面有很大的盲区。

面对这种问题,唯一的解决方法是持续监控所有环境中的API活动。这可以通过捕获和分析所有可用来源的API活动流量和日志来实现,这些来源包括:

- 数据包代理

- 流量镜像

- API网关

- 内容交付网络

- 云提供商日志

- 日志管理系统

- 编排工具

一旦了解了企业API活动的全部范围,并制定了随时间推移发生变化而保持可见性的计划,我们就可以着手保护B2B API了。

Be行为分析技术

弥补B2B API风险缓解能力缺口的关键在于:使用基于行为分析的方法,来增强或取代保护B2C API的工具和技术。

为什么?正如许多安全团队在使用针对企业安全的扩展检测和响应(XDR)解决方案时发现的那样,行为分析可以确定合法或预期行为基线,进而发现无法提前预测的异常情况。

同样的概念也适用于应用程序安全。首先要对API数据中的用户和业务流程进行分析,随后就可以更容易地发现异常情况,这些异常情况预示着B2B API正在被滥用,或者至少正在以意想不到的方式被使用。

全面了解API安全态势

利用API行为分析解决方案更好地了解API的使用和滥用情况,这并不是一项复杂的工作。我们不需要复杂而昂贵的内部安全基础架构。有了Akamai API Security,我们可以在几分钟内大规模地获得第一手资料,通过Akamai完全基于SaaS的方法,帮助企业了解并保护整个API环境。

迈出第一步

Akamai的API安全解决方案可帮助企业找到并保护所有API,为数据安全提供保证。这种不依赖特定平台的SaaS解决方案为应用程序和API安全工作提供了必不可少的XDR能力。

—————————————————————————————————————————————————

如您所在的企业也想要进一步保护API安全,

点击链接 了解Akamai的解决方案