随着 2024 年的结束,网络安全专家正在回顾多事的第四季度,这一季度威胁不断演变,恶意软件活动日益活跃。

领先的交互式恶意软件分析平台发布了季度报告,揭示了新兴趋势并重点介绍了网络犯罪分子使用的最活跃的恶意软件家族、工具和技术。

恶意软件分析:活动全面激增

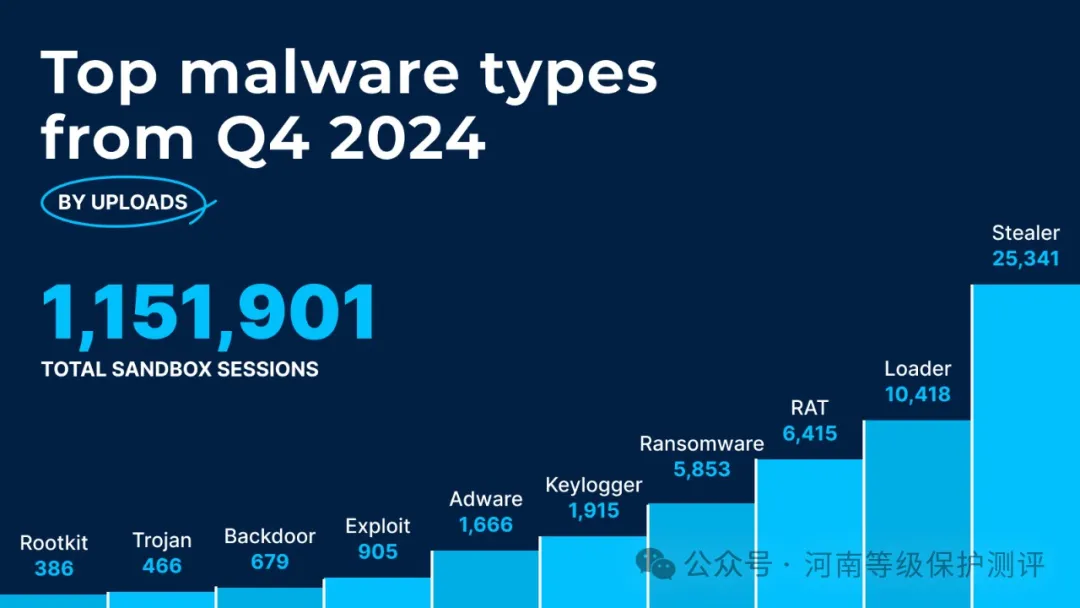

2024 年第四季度,用户进行了 1,151,901 次公开交互式分析会话,较第三季度增长 5.6%。其中,22.6% 被标记为恶意,6.2% 被标记为可疑,这表明与上一季度相比,恶意和可疑活动均有所增加。

第四季度收集了惊人的 7.12 亿个入侵指标 (IOC),反映出所分析威胁的复杂性日益增加。

观察到的主要恶意软件类型

窃取程序成为第四季度检测到最多的恶意软件类型,超过了加载程序,与第三季度相比,其活动量上升了 53.5%。以下是主要恶意软件类型及其各自的检测情况:

- 窃取数据– 检测到 25,341 次(较第三季度增长 53.5%)

- 加载器- 10,418 次检测(增加 27%)

- RAT(远程访问木马) ——检测次数:6,415 次(减少 10.8%)

- 勒索软件- 检测次数:5,853 次(下降 1.9%)

- 键盘记录器- 1,915 次检测(减少 39.5%)

有趣的是,广告软件在第四季度以 1,666 次检测进入前十名榜单,标志着其在网络犯罪分子武器库中的存在感日益增强。

恶意软件家族:Lumma 再次领先

第四季度最活跃的恶意软件家族包括一些耳熟能详的名字以及不断上升的威胁:

- Lumma – 6,982 次检测(较第三季度增长 68.7%)

- Stealc – 4,790 次检测(+136.3%)

- 红线- 4,321 次检测(+26.7%)

- Amadey – 3,870 次检测

- Xworm – 3,141 次检测(+43.7%)

Lumma 连续第二个季度保持主导地位,而 Stealc 则呈现爆炸式增长,其检测量较第三季度增长了一倍多。

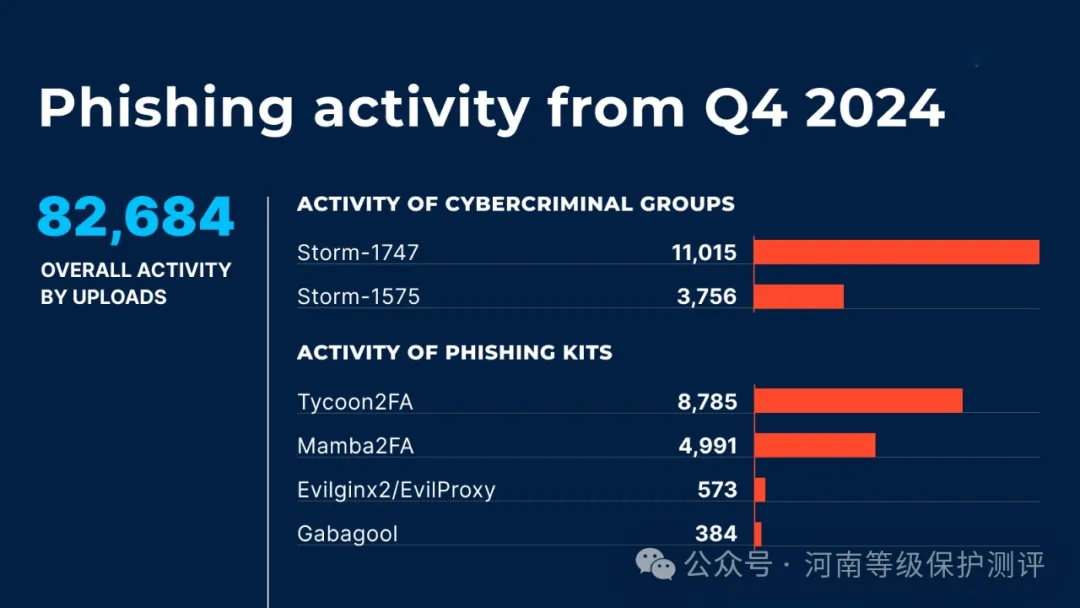

网络钓鱼威胁日益增多

2024 年第四季度,网络钓鱼活动激增,共标记了 82,684 个与网络钓鱼相关的威胁。主要亮点包括:

- Tycoon2FA成为最常见的网络钓鱼工具包,共检测到 8,785 个实例。

- 网络犯罪组织Storm1747上传了11,015个与网络钓鱼相关的样本,位居该组织活动指标首位。

此次事件凸显了网络钓鱼策略的复杂性和范围不断演变,其目标是全球毫无戒心的受害者。

网络攻击中的混淆工具

恶意软件创建者越来越依赖保护程序和打包程序来逃避检测。主要工具包括:

- UPX(12,262 次检测)

- Netreactor(8,333次检测)

- Themida(4,627 次检测)

这些工具对于隐藏恶意软件代码至关重要,使得检测对于防御者来说更具挑战性。

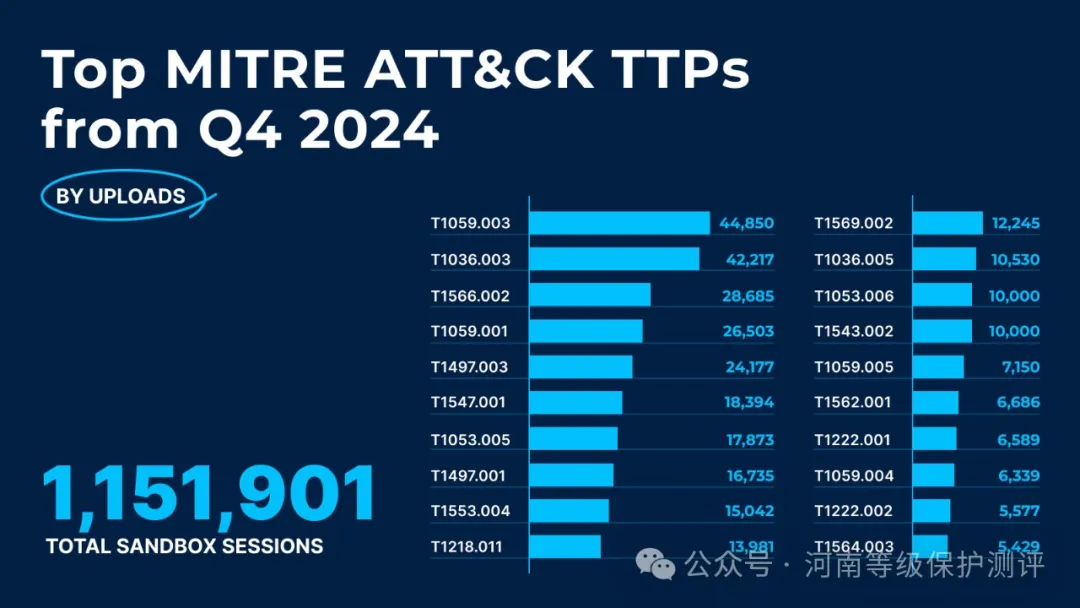

MITRE ATT&CK 技术:重点战术

攻击者在第四季度利用了多种先进技术,其中 Windows 命令 Shell (T1059.003) 以 44,850 次检测位居榜首。其他突出的技术包括:

- 通过重命名的系统实用程序进行伪装(T1036.003)

- 鱼叉式网络钓鱼链接(T1566.002),与第三季度相比活动激增

这些技术凸显了网络犯罪分子在绕过防御方面的不断创新。

为网络防御者提供可操作的情报

ANY.RUN 的威胁情报查询(TI Lookup) 为跟踪和分析新兴威胁提供了重要工具。

安全团队可以研究恶意软件执行过程、探索入侵指标 (IOC) 并识别攻击数据中的模式。例如,威胁查询(例如threatName:"stealer"与位置过滤器配对)可以揭示恶意软件活动的区域趋势。

2025年需保持警惕

2024 年第四季度报告重点指出,网络犯罪分子正在不断多样化其攻击手段并扩大攻击范围。窃取者的主导地位、网络钓鱼工具包的泛滥以及高级混淆技术的使用表明需要提高警惕。

随着我们迈入 2025 年,建议各组织保持积极主动,利用监测平台获取有关不断变化的威胁形势的切实可行的见解。持续监控、强大防御和及时响应策略仍然是应对不断变化的网络安全威胁的关键。