在现代软件开发中,安全性是一个不可忽视的重要方面,尤其是在处理敏感数据时。加密技术是保护数据安全的重要手段,它能够确保在传输或存储过程中,数据不会被未授权的人篡改或窃取。本文将详细讲解 Spring Boot 中的两种主要加密算法:对称加密与非对称加密。我们将探索它们的基本原理、实现方式以及如何在 Spring Boot 项目中使用这些加密算法。

一、加密算法概述

加密是一种通过算法将原始数据(明文)转换为不可读的形式(密文)的过程。加密的目的是确保数据的机密性,即只有授权的用户才能访问原始数据。加密算法可以分为两类:

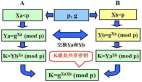

- 对称加密:使用相同的密钥进行加密和解密。

- 非对称加密:使用一对密钥(公钥和私钥)进行加密和解密。

对称加密和非对称加密各有优缺点,它们通常在实际应用中结合使用,以达到既安全又高效的目的。

二、对称加密

1. 定义与特点

对称加密是指使用相同的密钥进行加密和解密。这意味着发送方和接收方必须共享相同的密钥。由于加密和解密使用的是同一个密钥,密钥的管理和传输成为了对称加密的主要挑战。

常见的对称加密算法包括:

- AES(Advanced Encryption Standard)

- DES(Data Encryption Standard)

- 3DES(Triple DES)

2. Spring Boot 中的对称加密实现

在 Spring Boot 中,我们可以使用 javax.crypto 包来实现对称加密。以下是一个使用 AES 算法的简单加密示例。

代码示例:AES 对称加密

3. 使用场景

对称加密通常用于需要加密大量数据的场景,常见的应用场景包括:

- 数据库中的密码加密

- 网络传输中的数据加密

- 文件加密

三、非对称加密

1. 定义与特点

非对称加密使用一对密钥:公钥和私钥。公钥用于加密,私钥用于解密。由于公钥和私钥是成对出现的,只有私钥能够解密由公钥加密的数据。这种加密方式的最大优点是密钥的交换问题得以解决,因为公钥可以公开,任何人都可以用公钥加密数据,但只有拥有私钥的接收方才能解密。

常见的非对称加密算法包括:

- RSA(Rivest-Shamir-Adleman)

- ECC(Elliptic Curve Cryptography)

- DSA(Digital Signature Algorithm)

2. Spring Boot 中的非对称加密实现

在 Spring Boot 中,可以通过 java.security 包来实现非对称加密。下面是一个使用 RSA 算法的加密与解密示例。

代码示例:RSA 非对称加密

3. 使用场景

非对称加密适用于需要保障安全性的场景,尤其是密钥交换与身份验证。常见应用场景包括:

- 数字签名(用于验证数据来源和完整性)

- 安全邮件通信

- SSL/TLS 协议中的安全通信

- 公钥基础设施(PKI)

四、对称加密与非对称加密的比较

性能对比:

- 对称加密:由于对称加密算法的处理速度较快,因此适合加密大量数据。

- 非对称加密:由于加密与解密过程较慢,适用于加密少量数据,如加密对称加密的密钥或用于身份验证。

安全性对比:

- 对称加密:虽然对称加密算法在加密速度上有优势,但密钥的安全传输是一个重要挑战。如果密钥泄露,数据就不再安全。

- 非对称加密:非对称加密通过公钥和私钥的配对解决了密钥交换问题,因此在某些场景下更加安全。

适用场景:

- 对称加密适用于大规模的数据加密,如文件、数据库加密。

- 非对称加密适用于数据签名、密钥交换、身份认证等场景。

五、Spring Boot 中的加密集成

1. Spring Security 中的加密功能

Spring Security 提供了 PasswordEncoder 接口,用于处理密码的加密和解密。常见的实现包括:

- BCryptPasswordEncoder:基于 BCrypt 算法的密码加密器

- NoOpPasswordEncoder:无加密(仅用于测试)

代码示例:使用 BCryptPasswordEncoder

2. 密钥管理与存储

对于加密密钥的管理,可以使用 Spring Vault 或 HashiCorp Vault 来安全地存储和管理密钥。此外,还可以结合硬件安全模块(HSM)来进一步提高密钥的安全性。

六、加密算法的安全性考量

- 密钥管理与存储:密钥应该使用安全的方式存储,避免被泄露。可以使用硬件安全模块(HSM)或密钥管理服务(KMS)来保护密钥。

- 加密算法选择:选择合适的加密算法和密钥长度,避免使用已经被破解或不再安全的算法(如 DES、RC4)。

七、结语

在 Spring Boot 中,实现加密功能时,可以根据实际需求选择对称加密或非对称加密。对称加密适用于大规模的数据加密,非对称加密适用于密钥交换和身份验证。在选择加密算法时,要考虑性能、安全性和适用场景。