据Cyber Security News消息,网络犯罪分子正在利用一种被称为 ZIP 串联文件的复杂规避策略来专门针对 Windows 用户。此方法将多个 ZIP 文件合并到一个存档中,使安全软件更难检测恶意内容。

通过利用不同的 ZIP 阅读器处理串联文件的方式,攻击者可以在文档中嵌入恶意负载,从而逃避许多标准安全工具的检测。

ZIP 串联文件是指将多个 ZIP 压缩文件合并为一个文件。 虽然合并后的文件看起来是一个归档文件,但它实际上包含多个中心目录,每个目录指向不同的文件集。

根据 Perception Point 的说法,这种技术的关键在于各种 ZIP 阅读器如何解释连接结构。 有些阅读器可能只显示一个压缩包的内容,而忽略其他压缩包的内容,从而使隐藏的恶意文件不被发现。

例如,如果两个 ZIP 文件串联在一起,其中一个包含良性内容,另一个则藏有恶意软件,某些工具只会显示无害文件。 这种处理方式上的差异使攻击者得以隐藏其有效载荷,躲避依赖于特定 ZIP 阅读器的检测工具。

时下主流的 ZIP 阅读器(如 7zip、WinRAR 和 Windows 文件资源管理器)以不同的方式处理串联的 ZIP 文件:

7zip:使用 7zip 打开串联的 ZIP 文件时,仅显示第一个存档的内容。虽然 7zip 可能会在存档结束后发出有关额外数据的警告,但这经常被用户忽略。

WinRAR:与 7zip 不同,WinRAR 读取第二个中央目录并显示所有内容,包括任何隐藏的恶意文件。这使得它能够更有效地检测嵌入在串联档案中的威胁。

Windows 文件资源管理器:Windows 的内置存档处理程序难以处理串联的 ZIP。在某些情况下,它可能无法完全打开文件或仅显示存档的部分内容。这种不一致使得检测隐藏的威胁不可靠。

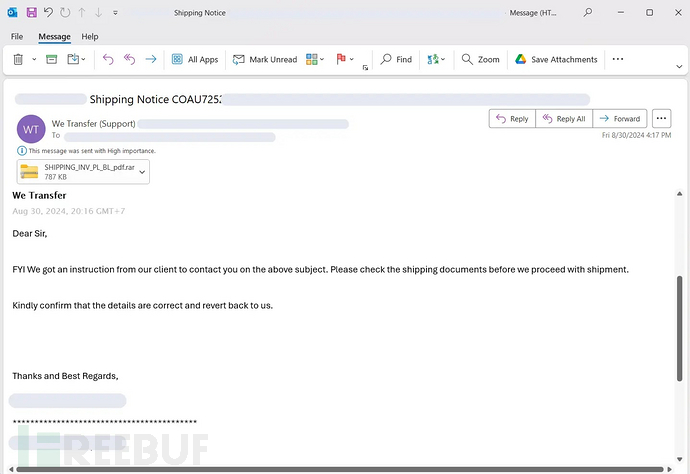

报告称,已看到有攻击者向受害者发送了一封伪装成发货通知的网络钓鱼电子邮件。该电子邮件包含一个名为“SHIPPING_INV_PL_BL_pdf.rar”的 RAR 文件,但实际上是一个串联的 ZIP 存档。

钓鱼邮件

使用 7zip 打开时,文件仅显示一个看起来正常的 PDF 文档。但是,当使用 WinRAR 或 Windows 文件资源管理器打开时,隐藏的恶意可执行文件“SHIPPING_INV_PL_BL_pdf.exe”就被暴露了出来。

此可执行文件被确定为特洛伊木马恶意软件的变体,旨在自动执行恶意任务,例如下载额外的有效负载或执行勒索软件。

这种规避技术的成功在于它能够利用各种工具处理 ZIP 文件的差异,许多安全解决方案也依靠常见的 ZIP 处理程序(如 7zip 或本机操作系统工具)来扫描档案中的恶意内容。

因此,黑客越来越多地使用这种方法针对依赖某些工具的特定用户, 同时逃避其他工具的检测。