据媒体报道,微软SharePoint存在远程代码执行(RCE)漏洞,漏洞编号CVE-2024-38094(CVSS评分:7.2) ,并且正在被黑客利用,以此获取对企业系统的初始访问权限。

微软SharePoint是一个流行的协作平台,与微软365无缝集成 ,允许企业创建网站、管理文档、促进团队协作,并提供一系列工具来自动化业务流程,提供了细粒度的控制和恢复功能,确保数据的安全性。企业可以通过定期备份来防止数据丢失,并确保在发生硬件故障或其他意外事件时能够迅速恢复数据。

2024年7月9日,微软星期二补丁月已发布该漏洞修复措施,并将其标记为“重要”。10月底,CISA将CVE-2024-38094添加到已知被利用漏洞目录中,但没有分享该漏洞在攻击中是如何被利用的。

近日,安全公司Rapid7发布了一份安全报告,阐明了攻击者是如何利用SharePoint漏洞入侵企业,并获得系统访问权限。Rapid7表示,已确定初始访问向量是对本地SharePoint服务器中漏洞CVE 2024-38094的利用。

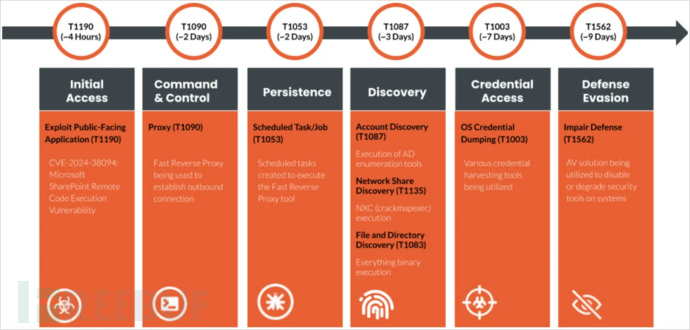

起初,攻击者利用CVE-2024-38094漏洞公开披露的PoC获得了对服务器的访问权限,并植入webshell。随后,该攻击者入侵了一个具有域管理员权限的微软Exchange服务账户,以此获得更高级别的访问权限。

接下来,攻击者在目标系统中安装了未授权的杀毒软件(例如火绒,海外未被系统环境信任)。有意思的地方来了,由于该杀毒软件并没有被系统信任,导致与微软安全防护体系造成冲突,最终结果是微软防护体系会因此崩溃。此时攻击者可以安装Impacket(红队人员内网横向使用频率最多的工具之一 )进行横向移动。

此类攻击方式是利用未授权的杀毒软件和安全防护体系之间的冲突,从而导致资源分配和驱动程序加载无法顺利进行,最终实现安全防护效果被削弱,甚至是崩溃,让攻击者可以从容进行后续攻击行为(例如横向移动)。

攻击时间线(来源:Rapid7)

在接下来的阶段,攻击者使用Mimikatz进行凭证收集,FRP进行远程访问,并设置计划任务以实现持久性。为了避免检测,他们禁用了Windows Defender,更改了事件日志,并操纵了被妥协系统上的系统日志记录。

其他工具如everything.exe、Certify.exe和kerbrute被用于网络扫描、ADFS证书生成和暴力破解Active Directory票据。尽管试图擦除备份在勒索软件攻击中很典型,但Rapid7并未发现数据被加码的迹象,因此不能去确定是勒索攻击。

随着类似攻击行为的出现,微软建议未更新SharePoint的用户尽快完成漏洞修复,以免造成更加严重的损失。

参考来源:https://www.bleepingcomputer.com/news/security/microsoft-sharepoint-rce-bug-exploited-to-breach-corporate-network/