据The Hacker News消息,有攻击者正滥用 Amazon S3 Transfer Acceleration 功能实施勒索软件攻击,并将 Golang 勒索软件伪装成臭名昭著的LockBit,以迫使受害者支付赎金。

趋势科技的研究人员称,勒索软件工具被发现嵌入了硬编码的AWS凭证,以方便将数据外泄到云中,表明攻击者正越来越多地利用流行的云服务提供商来实施攻击活动。

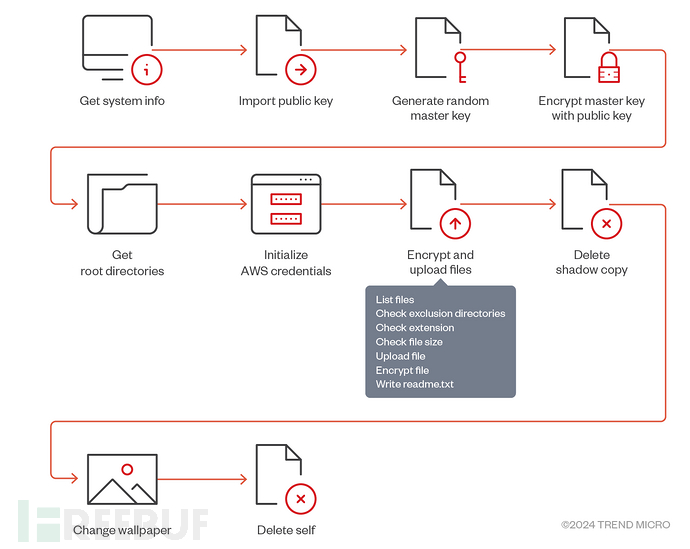

攻击流程

据推测,该活动中使用的AWS账户来自攻击者自身所属,或者是被泄露的账户。 在向 AWS 安全团队进行披露后,已确认的 AWS 访问密钥和账户已被暂停。

趋势科技表示,已检测到30多个嵌入了AWS访问密钥ID和秘密访问密钥的样本,表明恶意软件的开发工作仍在进行中。 目前还不清楚这种跨平台勒索软件是如何发送到目标主机上的,一旦被执行,就会获取设备的通用唯一标识符(UUID),并执行一系列步骤生成加密文件所需的主密钥。

初始化步骤之后,攻击者会枚举根目录并加密与指定扩展名列表相匹配的文件,但在此之前,攻击者会通过 S3 Transfer Acceleration (S3TA) 将文件渗入 AWS 以加快数据传输。

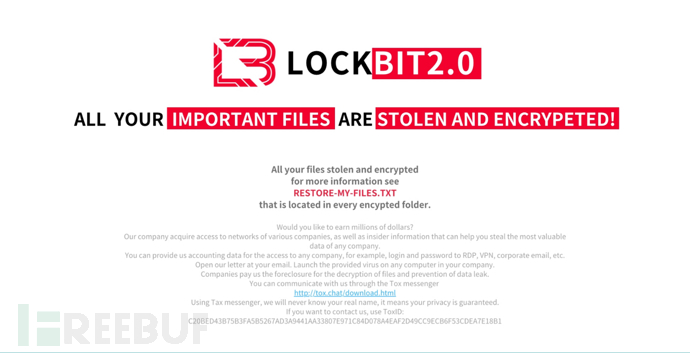

加密文件完成后,勒索软件会将壁纸更改为显示有LockBit的图像,以此让受害者误以为自己被强大的LockBit勒索软件攻击。

显示LockBit 2.0字样的壁纸

研究人员称,攻击者还可能把他们的勒索软件样本伪装成另一个更广为人知的变种,因为越是知名的勒索软件,其使受害者越容易支付赎金。

在今年2月多国执法部门针对LockBit 基础设施进行联合打击后,该恶意软件活动已经缩减,但其他勒索软件如RansomHub、Akira已越发活跃,后者在年初短暂地单独进行数据窃取和勒索攻击后,又转回了威胁更大的双重勒索战术。