在现代的 Web 应用程序中,文件上传功能是一个常见且重要的功能,尤其是在内容管理系统、电子商务平台或社交媒体平台等需要用户上传图片、文档或视频的场景中。为了确保上传文件的安全性和规范性,识别文件的类型就显得尤为关键。攻击者可能伪装文件类型以绕过系统的文件上传限制,进而利用漏洞进行恶意攻击,如上传可执行文件、嵌入恶意脚本等,因此准确地识别文件类型是防范安全风险的首要步骤。

通常情况下,文件的类型识别方法有很多种,包括基于文件扩展名、MIME 类型、文件头魔数(Magic Number)等,不同的识别策略各有优劣。例如,简单的扩展名识别较为直接但容易被篡改,而基于文件内容的识别更为准确但需要付出额外的性能开销。因此,在实际开发中,为了确保文件类型的准确识别和系统的安全性,通常会结合多种策略来进行文件类型识别。

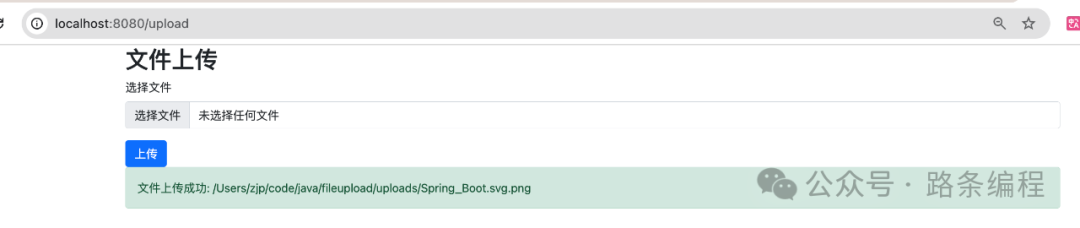

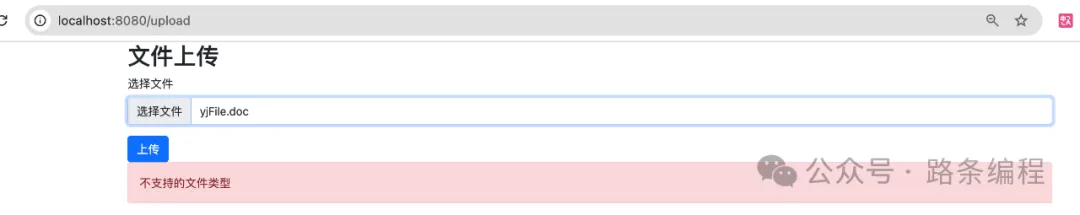

运行效果:

图片

图片

图片

图片

若想获取项目完整代码以及其他文章的项目源码,且在代码编写时遇到问题需要咨询交流,欢迎加入下方的知识星球。

本文将探讨如何在 Spring Boot 3.3 应用中通过多种策略来识别上传文件的类型,重点介绍六种文件识别策略,包括基于 MIME 类型、文件扩展名、文件头魔数、Apache Tika 内容检测、Commons FileUpload 以及扩展名与内容的综合判断。我们将通过配置文件动态管理这些策略,并结合前后端的代码示例,展示如何灵活应用这些策略来提高文件上传的安全性。

六种策略识别文件类型

本文将深入讲解六种常用的文件类型识别策略,每种策略在不同场景下有各自的优势:

- 基于 MIME 类型的识别:通过浏览器上传文件时,服务器端可以获取 MIME 类型(如 image/jpeg、application/pdf),这是最常见的识别方式,操作简单但存在被篡改的风险。攻击者可以修改上传请求的 Content-Type,因此该方法仅适用于简单的场景。

- 基于文件扩展名的识别:根据文件名后缀来判断文件类型,这种方式效率较高且简单易实现,但容易被修改。攻击者可以随意更改文件扩展名,如将 .exe 改为 .jpg,从而规避系统检测。

- 基于文件头魔数的识别:文件头魔数是文件的前几个字节,具有唯一性,因此基于魔数的识别方式可以有效防止伪装文件。但由于它需要读取文件的部分内容,性能开销相对较大。

- 基于 Apache Tika 的内容检测:Tika 是 Apache 提供的内容检测库,它可以深入解析文件内容,准确识别文件类型,适用于复杂的文件检测场景。尽管这种方式非常可靠,但性能开销较大,尤其对于大文件上传的场景,要考虑其对服务器性能的影响。

- 使用 Commons FileUpload:通过 commons-fileupload 库,可以对上传的文件做更细致的处理与分析,适用于对文件格式有更复杂要求的场景,但实现较为复杂。

- 扩展名与内容的综合判断:这种策略结合了扩展名和文件内容的检测,确保文件扩展名与实际内容的一致性,是一种比较安全的策略,能够有效防止文件扩展名被伪造。

项目结构

src/

├── main/

│ ├── java/

│ │ └── com/example/fileupload/

│ │ ├── controller/

│ │ ├── service/

│ │ ├── config/

│ │ └── model/

│ ├── resources/

│ │ ├── application.yml

│ │ └── templates/

│ │ └── upload.html

└── pom.xml项目依赖配置(pom.xml)

<?xml versinotallow="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 https://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>3.3.4</version>

<relativePath/> <!-- lookup parent from repository -->

</parent>

<groupId>com.icoderoad</groupId>

<artifactId>fileupload</artifactId>

<version>0.0.1-SNAPSHOT</version>

<name>fileupload</name>

<description>Demo project for Spring Boot</description>

<properties>

<java.version>17</java.version>

</properties>

<dependencies>

<!-- Spring Boot Web -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<!-- Thymeleaf -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>

<!-- Lombok -->

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<scope>provided</scope>

</dependency>

<!-- Tika 用于识别文件内容类型 -->

<dependency>

<groupId>org.apache.tika</groupId>

<artifactId>tika-core</artifactId>

<version>2.9.2</version>

</dependency>

<!-- Commons FileUpload -->

<dependency>

<groupId>commons-fileupload</groupId>

<artifactId>commons-fileupload</artifactId>

<version>1.5</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

</plugin>

</plugins>

</build>

</project>配置文件(application.yml)

我们可以在 application.yml 中定义可选择的策略,并且可以支持同时启用多种策略。

file:

upload-dir: /uploads/

allowed-types:

- image/jpeg

- image/png

- application/pdf

strategies:

- mime

- extension

- magic-number

- tika

- commons-fileupload

- extension-and-content配置类(FileUploadConfig.java)

我们需要将配置文件中的策略信息加载到 FileUploadConfig 中。

package com.icoderoad.fileupload.config;

import java.util.List;

import org.springframework.boot.context.properties.ConfigurationProperties;

import org.springframework.context.annotation.Configuration;

import lombok.Data;

@Configuration

@ConfigurationProperties(prefix = "file")

@Data

public class FileUploadConfig {

private String uploadDir;

private List<String> allowedTypes;

private List<String> strategies; // 添加策略配置

}六种文件类型识别策略

在 FileUploadService 类中,我们将展示如何使用六种策略来识别文件类型。根据不同策略的配置动态选择使用哪个方法来识别文件类型。我们可以遍历所有启用的策略,按顺序执行。

package com.icoderoad.fileupload.service;

import java.io.IOException;

import java.io.InputStream;

import java.nio.file.Files;

import java.nio.file.Path;

import java.nio.file.Paths;

import org.apache.tika.Tika;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Service;

import org.springframework.web.multipart.MultipartFile;

import com.icoderoad.fileupload.config.FileUploadConfig;

@Service

public class FileUploadService {

@Autowired

private FileUploadConfig fileUploadConfig;

private final Tika tika = new Tika();

// 根据配置文件中启用的策略来识别文件类型

public boolean checkFileType(MultipartFile file) throws Exception {

for (String strategy : fileUploadConfig.getStrategies()) {

switch (strategy) {

case "mime":

if (checkMimeType(file)) {

return true;

}

break;

case "extension":

if (checkFileExtension(file)) {

return true;

}

break;

case "magic-number":

if (checkMagicNumber(file)) {

return true;

}

break;

case "tika":

if (checkTikaContentType(file)) {

return true;

}

break;

case "commons-fileupload":

// 需要一个 File 对象,示例中使用 Mock

// 如果使用真实的文件上传流程,需要将 MultipartFile 转换为 File

// File tempFile = convertMultipartFileToFile(file);

// if (checkCommonsFileUpload(tempFile)) {

// return true;

// }

break;

case "extension-and-content":

if (checkExtensionAndContent(file)) {

return true;

}

break;

default:

throw new IllegalArgumentException("不支持的策略: " + strategy);

}

}

return false;

}

// 1. 基于 MIME 类型识别

private boolean checkMimeType(MultipartFile file) {

return fileUploadConfig.getAllowedTypes().contains(file.getContentType());

}

// 2. 基于文件扩展名识别

private boolean checkFileExtension(MultipartFile file) {

String filename = file.getOriginalFilename();

if (filename != null) {

String extension = filename.substring(filename.lastIndexOf(".") + 1).toLowerCase();

return fileUploadConfig.getAllowedTypes().stream().anyMatch(type -> type.endsWith(extension));

}

return false;

}

// 3. 基于文件头魔数识别

private boolean checkMagicNumber(MultipartFile file) throws IOException {

try (InputStream is = file.getInputStream()) {

byte[] bytes = new byte[4];

is.read(bytes, 0, 4);

String hexString = bytesToHex(bytes);

// 比如 JPEG 文件头为 FF D8 FF

return "FFD8FFE0".equals(hexString);

}

}

private String bytesToHex(byte[] bytes) {

StringBuilder sb = new StringBuilder();

for (byte b : bytes) {

sb.append(String.format("%02X", b));

}

return sb.toString();

}

// 4. 基于文件内容识别 (Tika 库)

private boolean checkTikaContentType(MultipartFile file) throws IOException {

try (InputStream is = file.getInputStream()) {

String detectedType = tika.detect(is);

return fileUploadConfig.getAllowedTypes().contains(detectedType);

}

}

// 5. 使用 Commons FileUpload

private boolean checkCommonsFileUpload(MultipartFile file) throws Exception {

// 示例代码略去实际实现

return false;

}

// 6. 基于文件扩展名和内容综合判断

private boolean checkExtensionAndContent(MultipartFile file) throws IOException {

return checkFileExtension(file) && checkTikaContentType(file);

}

// 文件上传逻辑

public String uploadFile(MultipartFile file) throws Exception {

// 根据策略检查文件类型

if (!checkFileType(file)) {

throw new IllegalArgumentException("不支持的文件类型");

}

Path uploadPath = Paths.get(fileUploadConfig.getUploadDir());

if (!Files.exists(uploadPath)) {

Files.createDirectories(uploadPath);

}

Path filePath = uploadPath.resolve(file.getOriginalFilename());

Files.copy(file.getInputStream(), filePath);

return "文件上传成功: " + filePath.toString();

}

}六种识别策略总结:

- 基于 MIME 类型:通过 MultipartFile.getContentType() 方法识别文件类型。

- 基于文件扩展名:通过文件名的扩展名来判断是否为允许的类型。

- 基于魔数(Magic Number):检查文件头的特定字节序列来判断文件类型。

- 基于 Apache Tika 库:通过 Tika 来自动识别文件的内容类型。

- 使用 Commons FileUpload:通过 Commons FileUpload 库获取上传文件的 MIME 类型。

- 扩展名和内容综合判断:结合扩展名和内容双重检查文件类型。

控制器类(FileUploadController.java)

在控制器中调用 FileUploadService 的 uploadFile 方法时,它会根据配置的策略来选择如何识别文件类型。

package com.icoderoad.fileupload.controller;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Controller;

import org.springframework.ui.Model;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RequestParam;

import org.springframework.web.multipart.MultipartFile;

import com.icoderoad.fileupload.service.FileUploadService;

@Controller

public class FileUploadController {

@Autowired

private FileUploadService fileUploadService;

@GetMapping("/")

public String index() {

return "index";

}

@PostMapping("/upload")

public String handleFileUpload(@RequestParam("file") MultipartFile file, Model model) {

try {

String message = fileUploadService.uploadFile(file);

model.addAttribute("message", message);

} catch (Exception e) {

model.addAttribute("error", e.getMessage());

}

return "index.html";

}

}前端页面

在 src/main/resources/templates 目录下创建 index.html 文件:

<!DOCTYPE html>

<html xmlns:th="http://www.thymeleaf.org">

<head>

<title>文件上传</title>

<link href="https://cdn.jsdelivr.net/npm/bootstrap@5.1.0/dist/css/bootstrap.min.css" rel="stylesheet">

</head>

<body>

<div class="container">

<h2>文件上传</h2>

<form method="post" enctype="multipart/form-data" th:action="@{/upload}">

<div class="mb-3">

<label for="file" class="form-label">选择文件</label>

<input type="file" name="file" class="form-control" id="file" required>

</div>

<button type="submit" class="btn btn-primary">上传</button>

</form>

<div th:if="${message}">

<div class="alert alert-success" th:text="${message}"></div>

</div>

<div th:if="${error}">

<div class="alert alert-danger" th:text="${error}"></div>

</div>

</div>

</body>

</html>总结

本文结合 Spring Boot 3.3,详细介绍了六种文件类型识别的策略,并通过配置动态管理这些策略的启用,使得文件上传功能更具灵活性和安全性。不同场景下,单一的文件类型识别方法可能无法满足安全需求,因此我们建议结合多种策略进行综合判断。例如,在处理上传图片时,可以首先检查文件的扩展名,然后进一步通过文件头魔数或者 Tika 内容检测确保文件类型的准确性。同时,结合 Commons FileUpload 等库的使用,可以对文件上传过程中的细节做更加精细的控制。

在实际项目中,可以根据业务需求选择适合的文件类型识别策略组合,以平衡安全性与性能。对于高安全性需求的应用,建议采用文件内容与扩展名结合的策略,同时使用文件头魔数和 Apache Tika 进行更深层次的内容分析。对于大规模上传应用场景,也应注意性能优化,合理使用缓存等技术来减轻服务器负担。

通过以上方法,可以在 Spring Boot 应用中实现灵活的文件类型识别,确保文件上传功能的安全可靠。