近日,网络安全公司ESET披露名为GoldenJackal的APT黑客组织使用两套自定义高端工具成功突破了欧洲政府的多个物理隔离系统,窃取了电子邮件、加密密钥、图像、档案和文档等大量敏感数据。

物理隔离网络设备通常用于高安全性环境,诸如工业控制、核电和投票系统等,但GoldenJackal的黑客组织轻松突破了物理隔离这道“最后防线”。ESET报道称,2019年GoldenJackal首次针对白俄罗斯南亚某大使馆发起攻击,三年后他们又入侵了欧盟某政府组织。

用新型U盘病毒突破物理隔离防线

GoldenJackal的黑客工具可以在物理隔离网络中执行复杂的文件收集和数据外泄操作,而不依赖传统的联网手段。具体攻击流程如下:首先通过不明方式感染联网设备,受感染设备又会感染包括U盘在内的任何插入的外部驱动器。当受感染的U盘插入隔离系统时,会收集和存储感兴趣的数据。最后,当驱动器再次插入联网设备时,数据会被自动(通过电子邮件或网盘)传输到攻击者控制的服务器。

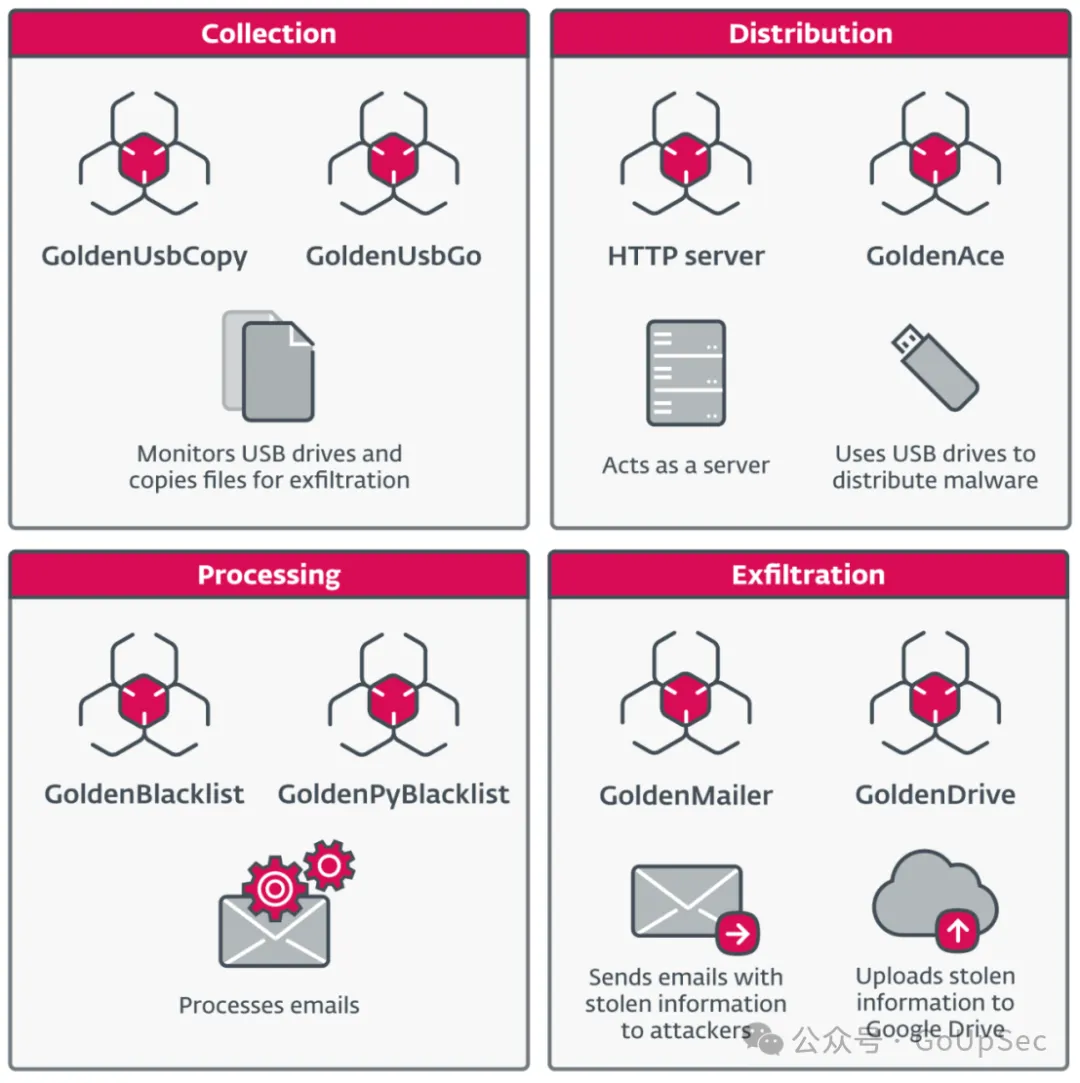

此次发现GoldenJackal攻击活动的网络安全公司ESET指出,GoldenJackal的工具集具有高度模块化的特点,不同模块执行不同任务。比如,一个模块专门负责监控USB设备的插入,并复制文件到加密容器中;另一个模块则用于在物理隔离网络中的本地服务器上传递恶意文件。此外,这些模块能够动态组合,适应不同的攻击目标和场景,增加了攻击的灵活性和隐蔽性。

在2022年针对欧盟政府组织的攻击中,GoldenJackal开始使用一种新的自定义工具包。新版本使用多种编程语言编写,包括Go和Python,采用了更加专业的方法。它为不同类型的受感染设备分配不同的任务,并编排了更大的模块阵列,这些模块可以根据攻击者对象进行混合和匹配,以进行不同的感染。

GoldenJackal最新工具集中的组件

GoldenJackal最新工具集中的组件

该攻击套件自2019年起持续迭代,表明GoldenJackal开发人员的技术正不断成熟。第一代套件提供了全套功能,包括:

- GoldenDealer,是一个通过USB驱动器向隔离系统传送恶意可执行文件的组件

- GoldenHowl,一种包含多种模块的后门,具有多种恶意功能

- GoldenRobo,一款文件收集器和文件提取器

卡巴斯基在2023年的研究中发现该攻击套件增添了很多新工具,包括:

- JackalControl,一个后门程序

- JackalSteal,一个文件收集器和提取器

- JackalWorm,用于通过USB驱动器传播其他JackalControl和其他恶意组件

所有工具相关攻击指标(IoC)的完整列表可查看以下GitHub地址:

https://github.com/eset/malware-ioc/tree/master/goldenjackal

物理隔离难阻“黑客国家队”

通常来说,物理隔离攻击工具的开发成本极高而且周期漫长,此次ESET曝光GoldenJackal在短短五年内开发出两个业界从未见过的物理隔离攻击工具,表明该黑客组织不但有国家资源支持,而且极具天赋和创造性。

GoldenJackal的攻击活动被多个安全公司关注,但目前尚无确切证据将其归因为特定国家的黑客组织。ESET与卡巴斯基的研究发现,GoldenJackal的部分工具与此前被追踪的“Turla”黑客组织有相似之处,表明他们可能与俄罗斯的国家情报机构有联系。此外,卡巴斯基还检测到GoldenJackal曾在中东地区对多个国家的政府机构和通信公司发起攻击,而ESET则发现其攻击范围扩展到了欧洲。

GoldenJackal的活跃攻击凸显了国家级黑客组织对高价值目标的兴趣,特别是那些具备国家安全意义的隔离网络系统。这类攻击不仅需要高水平的技术能力,还需要巨大的资源投入,因此通常由具有国家背景的黑客团体发起。

卡巴斯基研究人员Raiu表示,该工具的曝光足以引起各国使馆和政府CERT安全人员的警惕,此外,这个高度复杂的工具集以及其针对不同目标的灵活部署能力,使其对关键基础设施网络安全也构成重大威胁。

此次事件再次提醒各国政府和企业,在保护物理隔离网络时,必须高度警惕USB等设备被利用成为攻击介质。同时,这也表明即使是最为安全的网络架构,在面对国家级黑客组织时,依然存在被攻破的可能性。网络安全人员需要不断更新防御策略,尤其是在关键基础设施和政府机构中,强化物理隔离网络的安全措施,防止类似攻击的发生。