API是软件架构的重要组成部分,应用程序之间能够进行数据交换都依赖API,因此其安全性也变得尤为重要。如果API没有适当的安全防护措施,攻击者可利用漏洞进行非法访问,很容易造成数据泄露或服务中断。

本文将从原理、应用场景、优缺点以及实现方式多维度深入分析探讨12种关键的API安全措施,帮助构建安全、可靠的API系统。

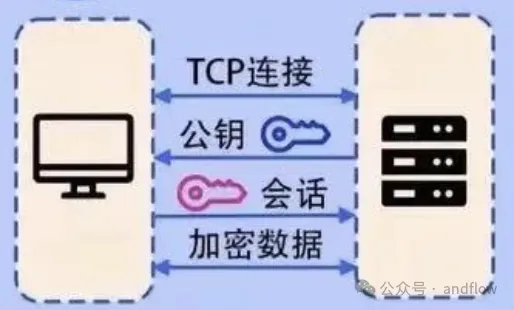

1.使用HTTPS

原理:

HTTPS(超文本传输安全协议)通过SSL/TLS加密协议来保证客户端与服务器之间的数据在传输过程中不被窃听或篡改。相比HTTP,HTTPS增加了一层安全性,确保传输的机密性、完整性和身份认证。

应用场景:

- 对于涉及敏感信息的应用,如在线支付、身份认证系统和个人数据管理等,HTTPS是必不可少的。

- 任何Web API,只要涉及用户数据传输,都应该使用HTTPS。

优缺点:

- 优点:加密传输数据,防止窃听和篡改。

- 缺点:加密和解密过程略微增加了服务器的负载,但现代硬件基本可以轻松应对。

实现方式:

在Nginx中启用HTTPS:

server {

listen 443 ssl;

server_name yourdomain.com;

ssl_certificate /etc/ssl/certs/your_certificate.crt;

ssl_certificate_key /etc/ssl/private/your_key.key;

location / {

proxy_pass http://localhost:5000;

}

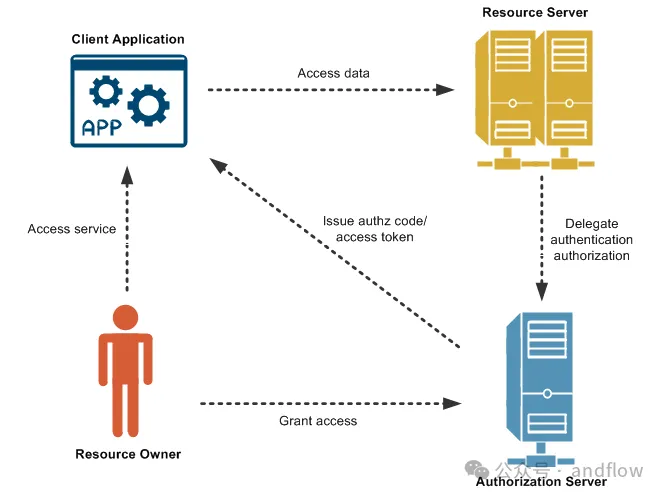

}2.使用OAuth2

原理:

OAuth2是一种授权协议,允许第三方应用在不暴露用户凭证的情况下,代表用户访问资源。它使用授权码、令牌等机制,通过授权服务器进行用户认证和权限授予。

应用场景:

- 社交媒体、支付服务等需要第三方应用访问用户数据的场景。

- 多方系统之间授权访问,如:通过OAuth2允许应用程序访问用户的Google Drive文件。

优缺点:

- 优点:避免暴露用户密码,支持细粒度权限控制。

- 缺点:实现较为复杂,需要额外的授权服务器配置和令牌管理。

实现方式:

使用`flask-oauthlib`在Flask中实现OAuth2:

from flask import Flask

from flask_oauthlib.provider import OAuth2Provider

app = Flask(__name__)

oauth = OAuth2Provider(app)

# 定义资源和授权逻辑3.使用WebAuthn

原理:

WebAuthn是基于FIDO2标准的认证协议,支持使用硬件设备(如:U盾)或生物特征(如指纹、面部识别)进行无密码登录。通过生成公私钥对,确保用户身份的唯一性和不可否认性。

应用场景:

- 适用于对安全要求极高的应用,如金融服务、电子政务系统等。

- 提供无密码登录体验的场景,增强用户体验的同时提升安全性。

优缺点:

- 优点:极大提升安全性,用户无需记住密码。

- 缺点:需要额外的硬件支持,并非所有用户设备都支持。

JavaScript实现方式:

navigator.credentials.create({

publicKey: {

// WebAuthn challenge 和凭据创建的详细信息

}

}).then(credential => {

// 将凭据发送到服务器进行验证

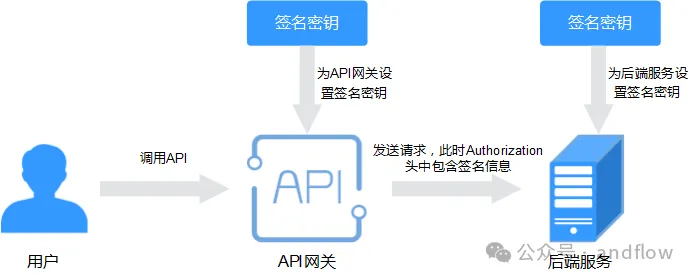

});4.API请求签名和加密

原理:

签名通过加密哈希算法(如HMAC)生成消息摘要,以确保请求的完整性和真实性。加密则通过对请求体的敏感数据加密,防止被篡改或窃取。

应用场景:

- 金融交易、敏感数据传输等场景,确保每个请求的完整性和不可篡改性。

- 确保服务器能够验证请求来源的合法性。

优缺点:

- 优点:能够防止中间人攻击,确保请求和响应的完整性。

- 缺点:增加了请求处理的复杂性和计算开销。

Python实现方式:

import hmac

import hashlib

message = b'important_api_message'

secret = b'secret_key'

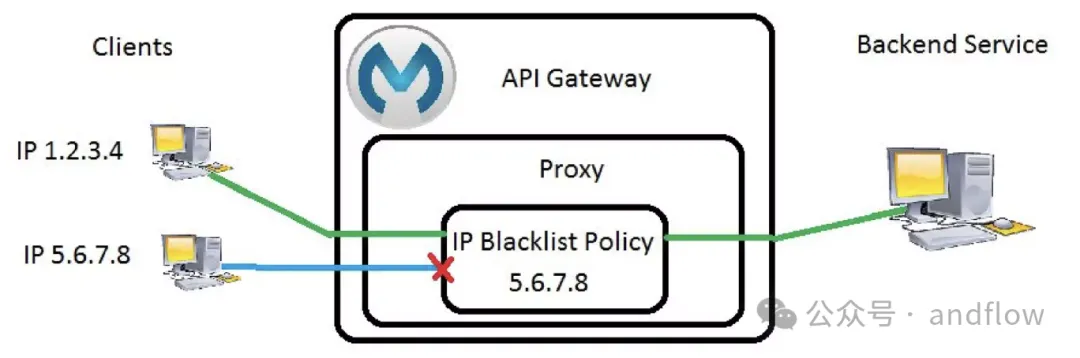

signature = hmac.new(secret, message, hashlib.sha256).hexdigest()5.黑名单和白名单

原理:

黑白名单是一种通过过滤IP地址或用户身份来控制访问的策略。白名单允许特定IP地址访问,而黑名单则拒绝某些IP的访问。

应用场景:

- 公司内部API或特定合作伙伴API访问控制。

- 防止来自恶意IP的请求进入系统。

优缺点:

- 优点:简单、有效,适合小规模的访问控制。

- 缺点:管理和维护大规模的IP名单可能会变得复杂。

实现方式:

在Nginx中设置IP白名单:

allow 192.168.1.0/24;

deny all;6.流量控制

原理:

通过限制单位时间内的请求数量,流量控制防止恶意用户通过短时间内发送大量请求来消耗服务器资源,从而达到DoS攻击的效果。可以使用Nginx、Redis、Gate Way或者在代码层面,根据请求的IP、请求接口、请求用户实现限流。

应用场景:

- API公开发布,防止恶意刷接口或爬虫过度使用资源。

- 确保系统稳定性,防止突发流量导致服务中断。

优缺点:

- 优点:有效防止滥用和恶意请求,保护系统稳定性。

- 缺点:可能影响到合法用户的高频次请求。

Python实现方式:

from flask_limiter import Limiter

app = Flask(__name__)

limiter = Limiter(app, default_limits=["200 per day", "50 per hour"])

@app.route("/api")

@limiter.limit("10 per minute")

def my_api():

return "API Response"7.参数校验

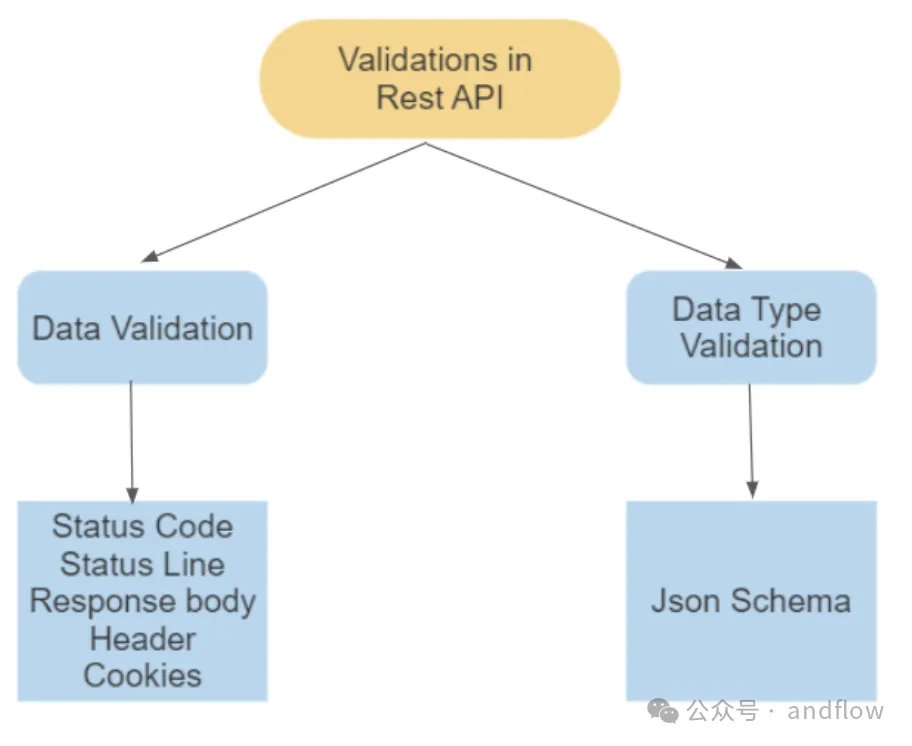

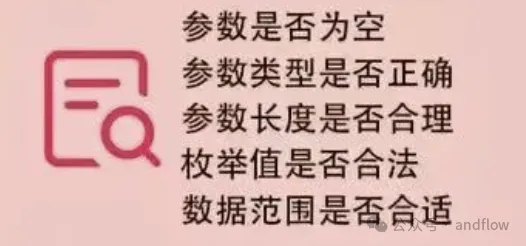

原理:

参数校验确保传入的数据格式、类型、长度等符合预期,防止注入攻击、溢出攻击等。通过严格的数据验证,保证输入的合法性和安全性。

应用场景:

- 用户输入、API请求中的任何数据都应该进行校验,尤其是在金融、医疗等高敏感度系统中。

- 防止SQL注入、XSS攻击等基于输入的攻击。

优缺点:

- 优点:有效防止不合法的输入,提升API的安全性。

- 缺点:需要针对不同场景设计不同的验证规则。

python实现方式:

from flask import request, jsonify

@app.route('/api', methods=['POST'])

def api_route():

data = request.get_json()

if 'email' not in data or not validate_email(data['email']):

return jsonify({'error': 'Invalid email'}), 400

return jsonify({'success': 'Data is valid'})8.请求日志

原理:

请求日志记录API请求的详细信息,包括URL、参数、响应时间等,方便审计和问题排查。通过日志分析可以识别恶意请求、性能瓶颈等。

应用场景:

- 所有重要API都应启用日志功能,便于日常运维、分析问题或追踪安全事件。

- 识别频繁的失败请求或来自异常IP的访问。

优缺点:

- 优点:为审计和问题排查提供数据支持。

- 缺点:日志量大时会占用存储资源,需要做好日志的存档和清理。

Python实现方式:

import logging

logging.basicConfig(filename='api.log', level=logging.INFO)

@app.route('/api')

def api():

logging.info(f"Request from {request.remote_addr} at {request.url}")

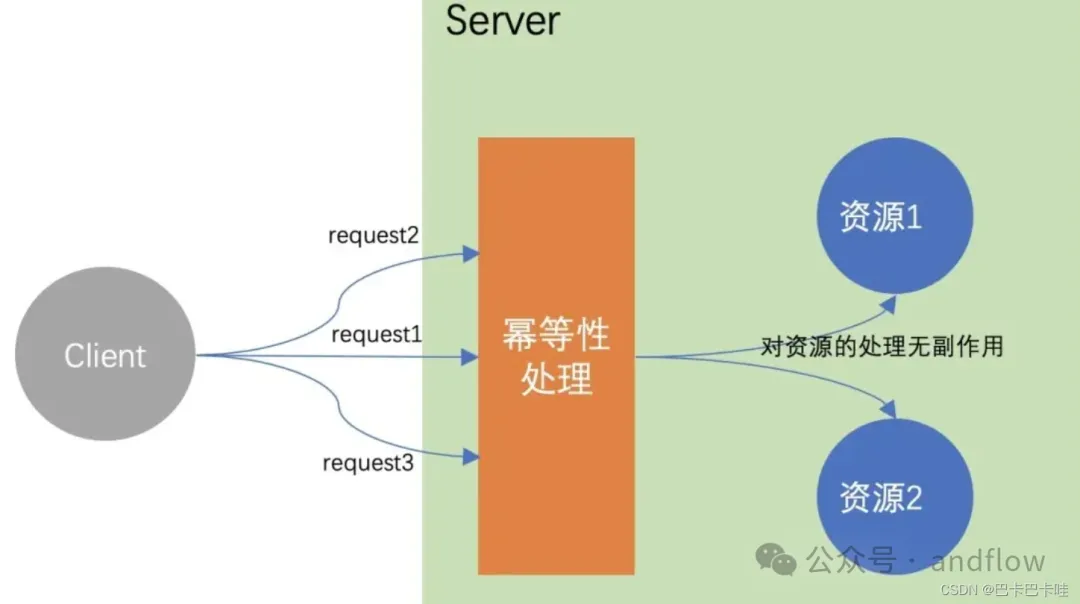

return "Logged"9.幂等性设计

原理:

幂等性确保同一请求被重复提交多次,结果相同。幂等设计对支付接口、资源创建等操作尤为重要,防止重复操作导致数据不一致。

应用场景:

- 资源创建、支付等需要确保操作只执行一次的场景。

- 防止网络问题导致请求被重复发送。

优缺点:

- 优点:保证操作的一致性,提升用户体验。

- 缺点:系统设计的复杂度增加。

Python实现方式:

import redis

r = redis.Redis(host='localhost', port=6379, db=0)

@app.route('/api', methods=['POST'])

def api_route():

req_id = request.headers.get('X-Request-ID')

if r.get(req_id):

return "Duplicate Request",409

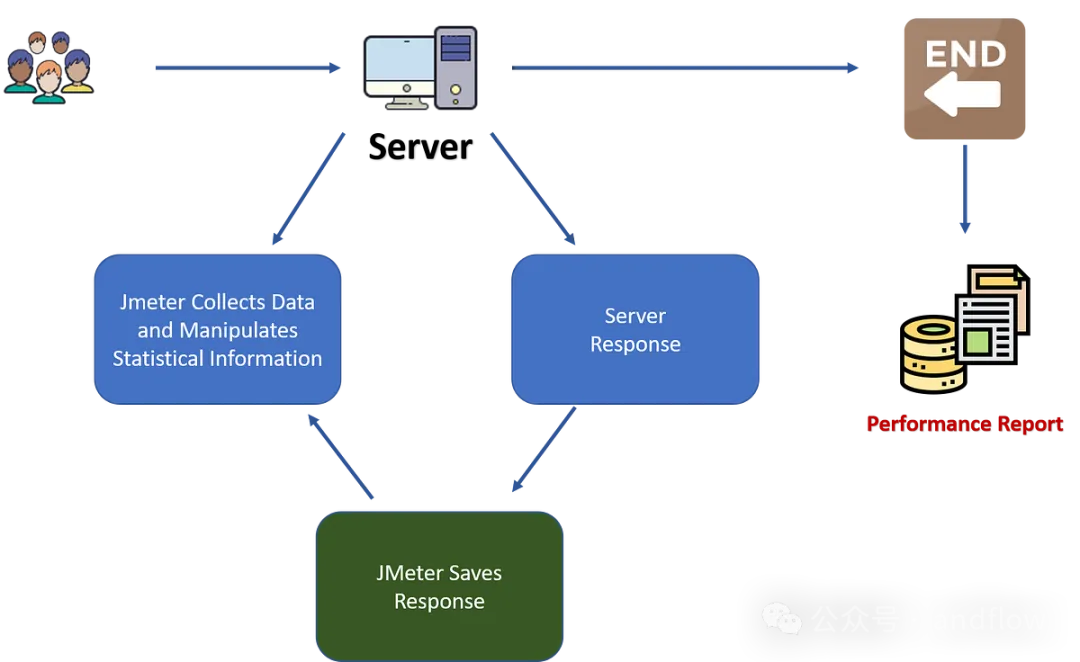

return "Request Processed"10.压力测试

原理:

压力测试通过模拟大量并发请求,评估系统在高负载下的表现,帮助识别瓶颈和潜在问题。确保API能够应对高并发和大量请求。

应用场景:

- 任何生产环境中的API都应定期进行压力测试,以确保系统稳定性。

- 负载均衡器、缓存系统、数据库等关键组件的性能评估。

优缺点:

- 优点:识别系统瓶颈,保障系统在高负载下的稳定性。

- 缺点:测试环境可能与实际生产环境不同,结果有一定误差。

实现方式:

使用Apache Bench (ab) 进行压力测试

bash命令:

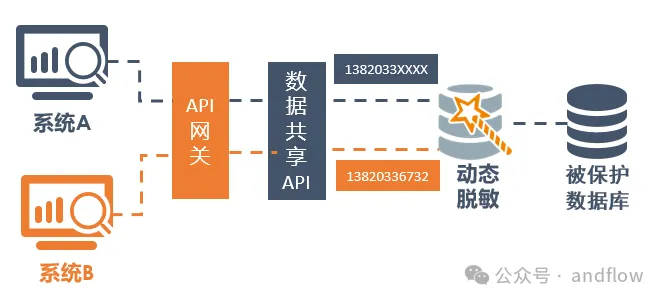

ab -n 1000 -c 10 http://api.example.com/11.数据脱敏

原理:

数据脱敏通过部分隐藏或模糊处理敏感数据,防止用户隐私泄露或敏感信息暴露。通常对个人信息(如身份证号、银行卡号)进行部分显示,确保用户隐私。

应用场景:

- 用户信息展示、日志记录等需要防止敏感数据泄露的场景。

- 企业内部系统中涉及敏感数据传输和存储的应用。

优缺点:

- 优点:保护用户隐私,符合数据隐私法律要求。

- 缺点:实现过程中可能影响到数据的完整性和业务逻辑。

python实现方式:

def mask_data(data):

return data[:3] + '****' + data[-2:]

@app.route('/api')

def api_route():

user_data = "18234567887"

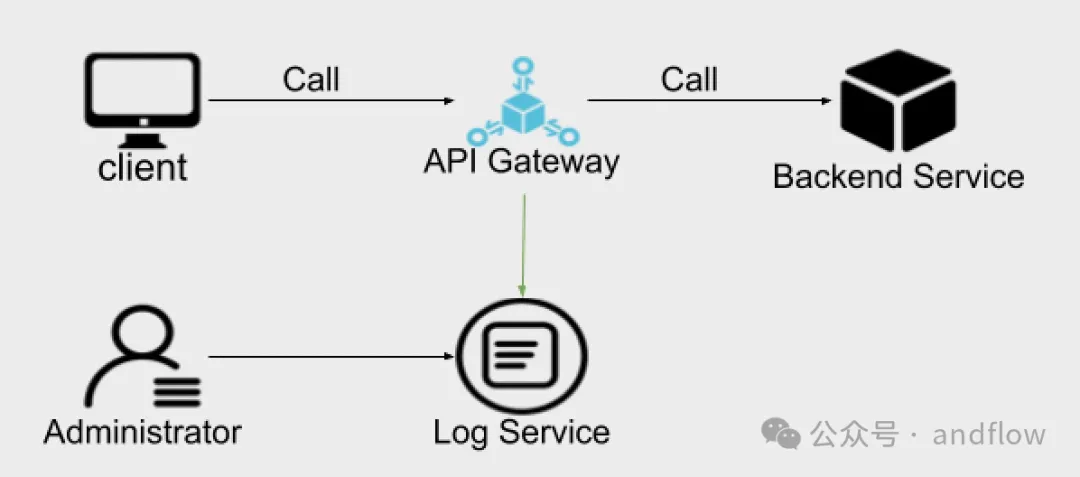

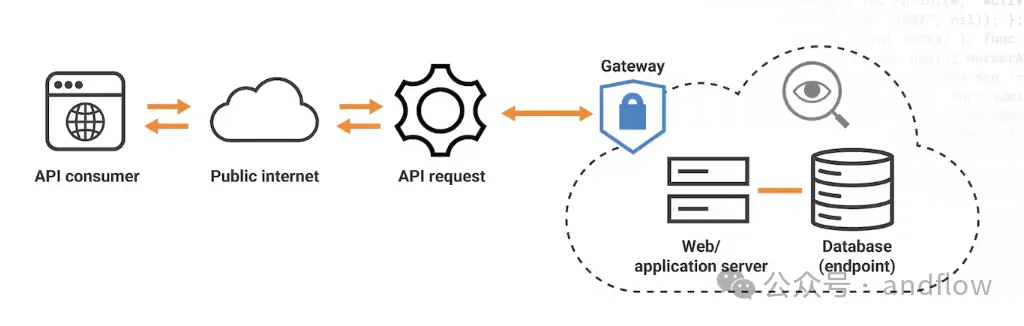

return mask_data(user_data)12.使用网关

原理:

API网关作为所有API流量的单一入口点,可以统一处理安全、认证、路由和流量控制等功能,避免每个API都独立实现这些功能。通过网关可以简化API管理、提高安全性。

应用场景:

- 多个微服务系统的API管理,统一处理认证、流量控制等安全功能。

- 大型企业API架构的入口,集中化管理所有API访问。

优缺点:

- 优点:简化API管理,提升安全性和可扩展性。

- 缺点:增加了系统复杂性,网关本身需要额外的管理和维护。

实现方式:

使用Kong网关配置API限流,yaml配置如下:

apis:

- name: example-api

upstream_url: http://backend.example.com

uris: /api

strip_uri: true

plugins:

- name: rate-limiting

config:

minute: 5总之

API安全是一个复杂且持续的过程,需要结合多种手段进行防护。本文介绍了12种关键的API安全措施,包括HTTPS、OAuth2、WebAuthn等,通过这些措施,可以有效防止API被滥用、攻击,保障系统的稳定与安全。为了保持安全最佳状态,建议定期审计安全策略,持续更新安全机制,并结合具体业务需求定制适合的安全防护方案。