尽管已经发出了十年的警告,监控油罐的设备依然存在关键漏洞和糟糕的代码质量,这可能使攻击者能够禁用系统、窃取燃料甚至导致危险泄漏。

根据安全公司BitSight Technologies的研究,数千个自动油罐测量(ATG)系统被用于加油站、电厂、机场、军事基地以及其他关键基础设施中,这些系统暴露于互联网,使用不安全的遗留协议和脆弱的管理接口。

ATG系统用于监测油罐内的燃料水平、压力和温度,并设计用于检测潜在泄漏并触发应对措施。攻击者可能利用这些弱点改变油罐配置并禁用警报,导致油罐溢出和危险的燃料泄漏。

ATG系统的脆弱性早在2015年之前就已被发现,当时Trend Micro进行了一项调查,设置了GasPots实验,使用蜜罐系统引诱攻击者,以研究他们的方法并评估弱点。

在最近的研究中,BitSight的研究人员发现了来自五个不同制造商的六个ATG型号中存在11个关键和高严重性漏洞,重点分析了那些最常暴露于互联网的型号。

这些缺陷包括操作系统命令注入、硬编码凭证、认证绕过、跨站脚本、SQL注入、任意文件读取和权限升级。美国网络安全和基础设施安全局(CISA)在周二针对这些漏洞发布了警告。

大多数缺陷可能允许攻击者获得管理接口或底层操作系统的管理员权限,使他们能够暂时禁用系统或对其外围设备(如阀门、泵、通风系统和警报器)造成物理损害。

根本的安全缺陷应早已得到解决

此外,研究人员指出,缺乏标准的安全编码实践和设计上的缓解措施本可以避免这些系统中出现整类漏洞。

“最令人担忧的并不是新漏洞的数量,甚至可能不是它们的严重性,而是它们反映了早该解决的根本安全缺陷。”研究人员在报告中表示。

“我们发现了基本的反射型XSS,认证绕过是直接路径访问,命令注入缺乏过滤,存在硬编码的管理员凭证,任意文件读取是直接路径遍历访问,获取了管理员凭证,SQL注入可以通过完整的SQL错误日志被利用。”

ATG系统长期以来存在安全问题

过去十年,多组研究人员警告互联网连接的ATG系统不安全,主要是因为它们使用了一种称为Veeder-Root TLS-450的遗留协议,该协议最初设计用于串行接口,缺乏现代安全保护。

ATG系统还可以连接到TCP/IP网络,并会在TCP端口10001上监听命令,这些命令随后会被转发到串行接口。

由于资产拥有者将其ATG系统暴露于互联网以进行远程管理和监控,他们无意中将这一不安全的协议暴露于攻击之下。尽管该协议支持“安全代码”选项,但这一代码是可选的,并且仅为六位数字,安全性较弱。

“默认情况下,它是未使用的,可能是因为某些型号需要手动拨码开关配置才能启用这一功能,”BitSight的研究人员表示,“安全代码被描述为六位数字。如果考虑到旧型号有数字键盘,这就很有意义,这大约有100万种组合,现今很容易被猜测,一个每秒尝试100个组合的攻击者,只需不到三个小时就能遍历整个代码空间。”

该协议可用于更改网络配置和警报目的地,修改可能产生物理影响的油罐、泵和继电器参数,并可用于启动和停止油罐和压力管道的泄漏检测测试。

漏洞可能导致物理损坏

“简而言之,这些操作可能导致供应商所警告的灾难性后果,”研究人员表示,“因此,断开任何ATG与互联网的连接至关重要,然而,仅在过去一个月内,我们发现有6542个设备(不包括GasPots)直接连接到互联网且完全没有安全代码。”

在九月初,一组乌克兰黑客针对俄罗斯基础设施的团队报告称,成功入侵了多个路由器和工业控制系统,该团队在X上发布的截图之一来自一个ATG系统。

除了不安全的命令协议外,BitSight发现的11个漏洞可能导致ATG系统及其外围设备的永久故障。例如,这些设备通过继电器控制通风系统、紧急切断阀、警报和泵,这些继电器可以开启或关闭,并承载不同电压。

与大多数电气设备一样,继电器有其电气使用寿命。研究人员查看了某些调查型号的数据表,发现这些继电器在最低工作电流下保证工作100万次,这意味着在达到这一限制后,继电器很可能会发生故障。

研究人员进行了一系列测试,使用设备上的命令行工具以每秒约50次的频率开启和关闭继电器,负载为2A、30V直流电。在前四小时后,继电器开始出现问题,并在6.2小时或1123520次操作后烧毁。

除了使用本地命令行界面,这种攻击还可以通过ATG协议在互联网上执行,使用功能代码809来设置继电器方向,这一设置继电器方向的操作会导致继电器开启和关闭。

外围设备可能比系统本身更早损坏

研究人员还警告说,连接到这些继电器的外围设备可能会比继电器本身更早发生故障,因为它们并非设计用来承受许多开关循环作为正常操作的一部分。即便攻击者无法损坏继电器,他们也可能会禁用紧急切断阀等设备。

“我们与专家交谈时,他们对攻击者能够远程更改油罐设置表示了特别的担忧,”研究人员表示,“警报对于加油操作人员非常重要,帮助他们了解油罐何时即将满,以便有足够时间停止加油。没有警报,溢出的可能性会显著增加,这根据燃料类型,可能会造成危险情况。”

其他攻击可能涉及重新配置系统、删除数值或将设备重新闪存为有缺陷的固件,这将导致ATG系统出现停机。攻击者还可能获取关于燃料消耗模式的信息,这可能帮助他们为其他破坏性攻击做准备,或使油罐在监控中完全消失,从而物理性地盗取燃料。

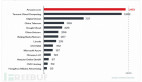

“在受这些新漏洞影响的组织中,我们惊讶地发现了机场、政府系统、制造业和公用事业公司等例子,”研究人员表示,“有一点是明确的,关于ATG系统整体及这些新漏洞特别是:美国是受到影响最严重的国家。”

组织应立即识别其部署的ATG系统或由第三方业务伙伴操作的系统,并对其进行安全评估,这些系统不应直接连接到互联网,并应在其前面设置防火墙,以防止未经授权的访问。

BitSight发现的新漏洞影响的ATG型号包括Maglink LX、Maglink LX4、OPW SiteSentinel、Proteus OEL8000、Alisonic Sibylla和Franklin TS-550,然而,其他型号也可能暴露其ATG协议,并可能连接到互联网。