近期,有攻击者利用虚假的求职面试和编码测试诱骗开发人员下载运行恶意软件。该活动被称为 VMConnect, 疑似与朝鲜 Lazarus 集团有关 。

针对 Python 开发人员的虚假编码测试

恶意行为者会伪装成知名金融服务公司(包括 Capital One 等美国大公司)的招聘人员,试图诱导开发人员下载恶意软件。

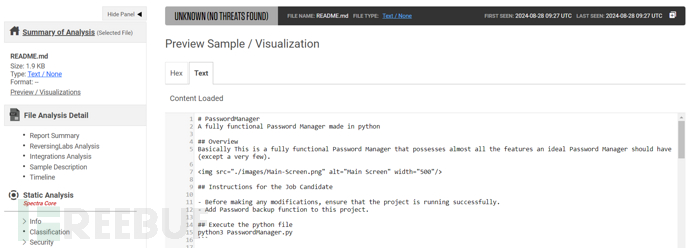

然后利用虚假的求职面试和编码测试诱骗受害者执行恶意软件,恶意软件通常隐藏在编译好的 Python 文件中或嵌入在压缩文件中。恶意软件随后从缓存的编译文件中执行,因此很难被发现。

来源:reversinglabs

ReversingLabs 的研究人员发现,攻击者会使用 GitHub 存储库和开源容器来托管其恶意代码。这些代码通常会伪装成编码技能测试或密码管理器应用程序,代码附带的 README 文件包含诱骗受害者执行恶意软件的说明。这些文件往往使用 “Python_Skill_Assessment.zip ”或 “Python_Skill_Test.zip ”等名称。

他们发现,恶意软件包含在经过修改的 pyperclip 和 pyrebase 模块文件中,这些文件也经过 Base64 编码,以隐藏下载程序代码。这些代码与 VMConnect 活动早期迭代中观察到的代码相同,后者向 C2 服务器发出 HTTP POST 请求以执行 Python 命令。

在一次事件中,研究人员成功识别出一名受到攻击者欺骗的开发人员。攻击者伪装成Capital One的招聘人员,然后通过LinkedIn个人资料和开发人员取得联系,并向他提供了一个GitHub的链接作为一项题目。当被要求推送更改时,假冒的招聘人员指示他分享截图,以证明任务已经完成。

安全研究人员随后访问的 .git 文件夹中的日志目录中包含一个 HEAD 文件,该文件显示了克隆该仓库并实施所需功能的开发人员的全名和电子邮件地址。

研究人员立即与该开发人员取得了联系,并确认他于今年 1 月感染了恶意软件,而该开发人员并不知道自己在此过程中执行了恶意代码。

来源:reversinglabs

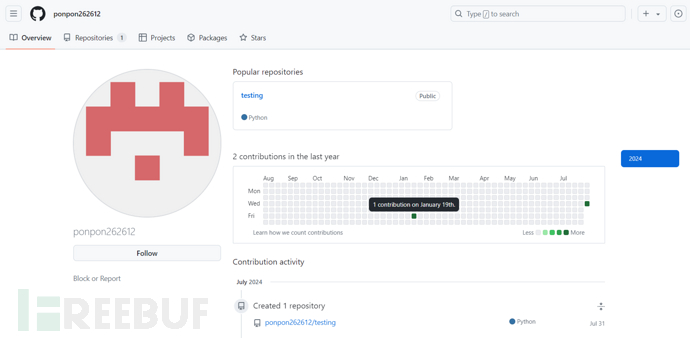

虽然此事件已经追溯到了几个月前,但研究人员认为,目前有足够的证据和活动线索表明该活动仍在继续。7 月 13 日,他们又发现了一个新发布的 GitHub 存储库,与之前事件中使用的存储库相吻合,但使用的是不同的账户名。

通过进一步调查,研究人员发现这个“尘封”的GitHub 账户在他们与受害者建立联系的同一天又活跃了起来,并认为威胁行为者可能仍保留着对受感染开发人员通信的访问权限。研究人员还认为,被联系的开发人员可能与恶意活动有关联。