一款名为 SpyAgent 的新型安卓恶意软件近期被发现可利用光学字符识别(OCR)技术,从存储在移动设备上的截图中窃取加密货币钱包恢复短语。这种加密货币恢复短语或种子短语通常由 12-24 个单词组成,是加密货币钱包的备份密钥,主要用于丢失设备、数据损坏或希望将钱包转移到新设备时恢复对加密货币钱包及其所有资金的访问。

这类秘密短语深受威胁行为者的追捧,因为一旦他们获取到这些短语,就能在他们自己的设备上还原他人的钱包,并窃取其中存储的所有资金。

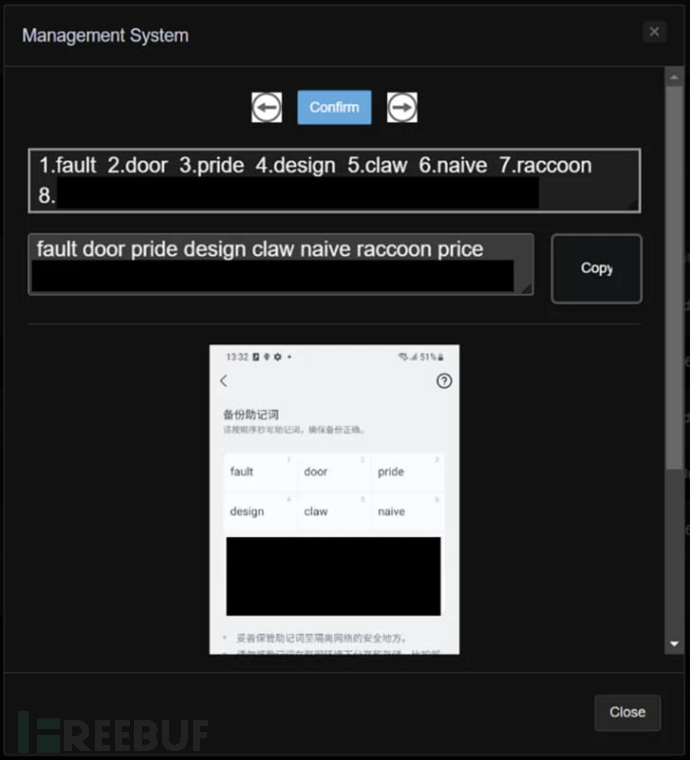

由于恢复短语有 12-24 个单词,很难记住,因此加密货币钱包往往会提示人们保存或打印这些单词,并将其存放在安全的地方。为了方便起见,有些人会将恢复短语截图并保存为移动设备的图像。

McAfee发现的一起恶意软件操作至少涉及280个在谷歌Play商店之外分发的APK。这些APK通过短信或恶意社交媒体帖子传播,能够利用OCR技术从Android设备上存储的图片中恢复加密货币恢复短语,构成重大威胁。

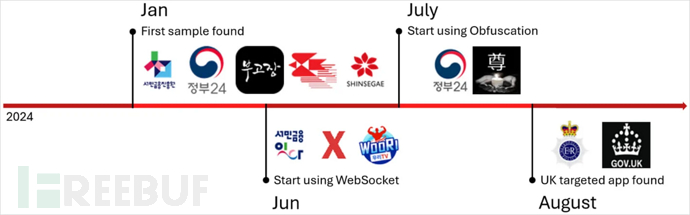

一些 Android 应用程序会伪装成韩国和英国政府服务、约会网站和色情网站。虽然该活动主要针对韩国,但 McAfee 已观察到其暂时扩展到英国,并有迹象表明 iOS 变种可能正在早期开发中。

SpyAgent恶意软件活动时间表,来源:McAfee

2023 年 7 月,趋势科技揭露了两个名为 CherryBlos 和 FakeTrade 的安卓恶意软件家族,它们通过 Google Play 传播,也使用 OCR 从提取的图像中窃取加密货币数据,因此这种策略似乎正受到越来越多的关注。

SpyAgent 数据提取

一旦感染新设备,SpyAgent 就会开始向其指挥和控制 (C2) 服务器发送以下敏感信息:

- 受害者的联系人列表,可能是为了通过来自可信联系人的短信传播恶意软件。

- 收到的短信,包括包含一次性密码 (OTP) 的短信。

- 存储在设备上用于 OCR 扫描的图像。

- 通用设备信息,可能用于优化攻击。

SpyAgent 还可以接收来自 C2 的命令,以更改声音设置或发送短信,这些命令很可能用于发送钓鱼短信以传播恶意软件。

C2 服务器上的 OCR 扫描结果,来源:McAfee

暴露的基础设施

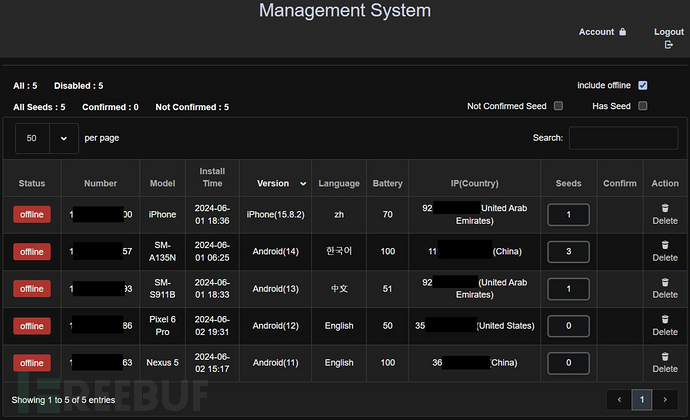

McAfee 发现,SpyAgent 行动的运营者在配置服务器时没有遵循正确的安全做法,这才导致研究人员能够轻易访问服务器、管理员面板页面以及从受害者那里窃取的文件和数据。

攻击者的控制面板,来源:McAfee

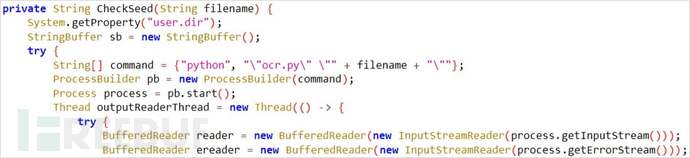

被盗图像会在服务器端进行处理和 OCR 扫描,然后在管理面板上进行相应整理,以便于管理和立即用于钱包劫持攻击。

执行图像 OCR 扫描的代码,来源:McAfee

如果想降低安卓系统受到此类攻击的风险,那就不要在 Google Play 以外的渠道下载安装安卓应用程序,因为那些非官方渠道是恶意软件传播的主要途径。

也不要理会那些链接到 APK 下载 URL 的短信,并始终关闭与应用程序核心功能无关的危险权限。另外,定期进行 Google Play Protect 扫描,以检查是否有被检测为恶意软件的应用程序也是十分必要的。