单点登录

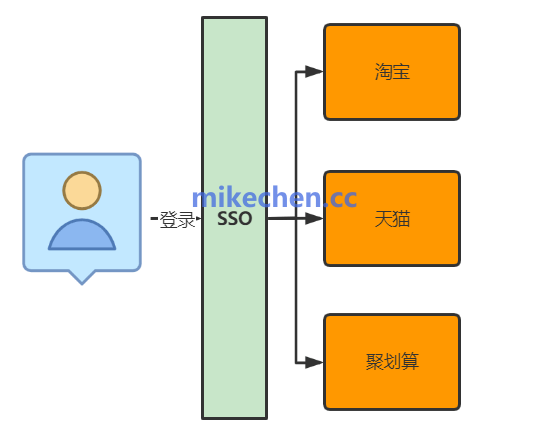

单点登录全程是Single Sign On,简称 ”SSO“,是一种认证机制,通过一次性验证用户身份,提供对多个系统的访问。

图片

图片

举一个例子,比如:阿里集团有多个网站,比如:淘宝、天猫........等等,如下图所示:

图片

图片

单点登录,就在淘宝、天猫、聚划算...等的最外面,也就是说用户登录任何一个系统,剩余系统都可以登录。

也就说:只需一次登录便,可访问所有这些系统,而无需在每个系统中重复登录。

所以,单点登录(SSO), 极大地简化了用户的认证过程,提升了用户体验。

而且,通过统一的身份认证,可以更好地控制、和审计用户的访问行为,减少密码泄露的风险。

单点登录实现原理

从上面知道了单点登录的价值,下面如果是你,你应该怎么来"实现单点登录呢"?

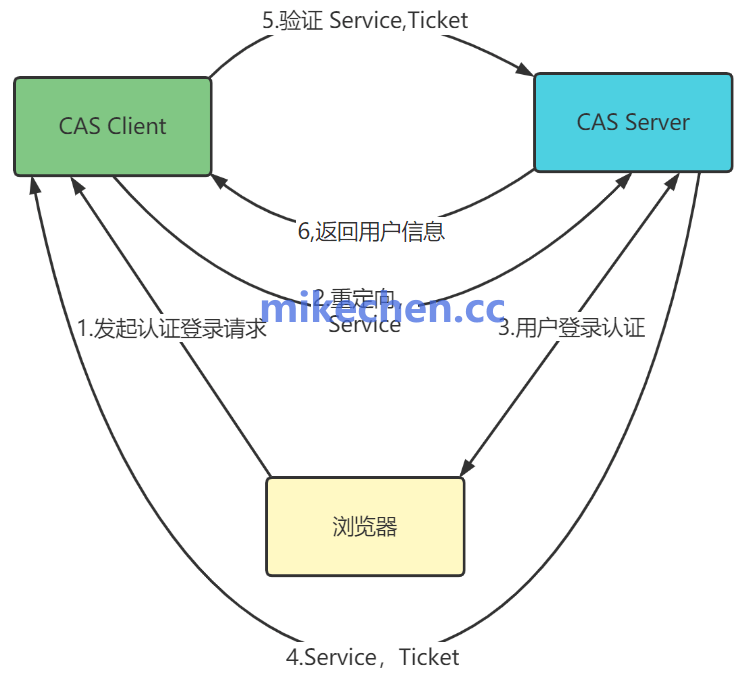

单点登录实现,如下图所示:

图片

图片

单点登录通常通过,以下步骤来实现:

Step 1: 用户访问应用A

比如:用户尝试访问系统、或应用 A。

比如:用户试图访问受保护资源,(例如:https://app.mikechen.cc/dashboard),该资源要求用户进行身份验证。

Step 2: 重定向到认证服务器

应用 A 检查用户是否已登录,如果没有登录,应用 A 会将用户重定向到, SSO 认证服务器。

比如:CAS客户端,会将用户的浏览器重定向到CAS服务器的登录URL。

比如:https://cas.mikechen.cc/login?service=https://app.mikechen.cc/dashboard。

如下图所示:

图片

图片

然后,用户认证

CAS服务器接受用户的登录请求,验证用户的身份信息(如:用户名、和密码)。

如果验证成功,”SSO 服务器“,生成一个用于标识该用户的令牌(Token)。

然后,分发令牌

如果,认证成功后,SSO 服务器会将令牌返回给应用 A。

比如:CAS服务器,会生成一个Service Ticket(ST),这是一个一次性使用的票据,用于CAS客户端向CAS服务器验证用户身份。

应用 A 接收到令牌后,创建会话并允许用户访问资源。

最后,用户在多个系统间切换

这个时候,当用户尝试访问系统、或应用 B 时,应用 B 会向 SSO 服务器验证用户身份。

如果用户已经在 SSO 服务器登录,SSO 服务器会直接返回有效的令牌,无需再次输入凭证。

最后,用户在 SSO 系统内的多个应用之间切换时,只需要一次登录,后续访问都会自动通过。

单点登录实现挑战

单点故障

认证中心成为关键点,如果它出现问题,所有系统的认证流程都会受影响。

比如:在SSO系统中,认证中心(如CAS服务器)是所有用户认证的关键组件。

如果认证中心出现故障,所有依赖它的应用系统将无法完成用户认证,导致系统的访问中断。

比如:可以通过负载均衡器,将用户请求分发到多个CAS服务器实例。

这样,即使一个CAS服务器出现故障,负载均衡器可以将请求转发到其他健康的服务器。

复杂性

实现和维护SSO系统比普通认证系统复杂,涉及的协议和安全性要求较高。

比如:实现和维护SSO系统比普通的认证系统复杂,涉及多个协议和安全性要求、

例如:CAS、OAuth2.0、SAML...等,每种协议有其独特的配置要求和实现细节,增加了系统的复杂性。

跨域问题

不同域名之间的SSO需要处理跨域通信问题,比如:通过CORS设置、或使用OAuth的授权码模式。

单点登录应用

单点登录适用于多种场景,常见的应用场景包括:

企业内部系统

企业通常拥有多个业务系统,如:人力资源系统、财务系统、邮件系统...等。

通过 SSO,员工可以通过一次登录访问所有这些系统,提高工作效率。

在线服务平台

互联网公司往往提供多个在线服务,如:邮件、云存储、社交网络...等。

通过 SSO,用户只需一次登录即可访问所有服务,提供无缝体验。

电子商务系统

比如:上面我提到的,阿里包含:淘宝、天猫...等等系统,通过 SSO,用户可以通过一个账号访问所有这些服务。

总之,单点登录(SSO)是一种解决多系统认证问题的有效机制,通过一次登录让用户无缝访问多个系统。

单点登录(SSO)的核心在于:集中式的认证服务器(如 :CAS Server)管理用户身份,并通过票据机制在不同应用之间共享认证信息。