Istio 是一个功能强大的服务网格解决方案,提供零信任安全性、可观测性和高级流量管理等功能,且无需修改代码即可实现。然而,由于配置错误,我们经常会遇到意料之外的行为。本文将介绍几种常见的 Istio 配置错误,解析其背后的原理,并通过示意图展示如何识别和解决这些问题。我们还将介绍 Tetrate 提供的工具——TIS Config Analyzer[1],这是一种优化 Istio 操作效率和安全性的工具。

配置错误导致的事故案例

以下是两个由于配置错误导致的典型事故案例:

- 1. Amazon Web Services 2017 年停机事件[2]:一次简单的输入错误导致了广泛的服务中断,影响了数千个在线服务和应用,突显了即使在成熟的云基础设施中,一个小小的配置错误也会引发严重后果。

- 2. GitLab 2017 年数据丢失事故[3]:由于配置错误,GitLab 在进行数据库维护时误删除了大量生产数据。尽管备份机制被配置好,但错误的配置阻止了数据的及时恢复。

这些案例表明,正确的配置管理对于防止服务中断和数据丢失至关重要。

常见的 Istio 配置错误类型

Istio 配置错误主要分为以下几大类:

1. AuthorizationPolicy(授权策略):命名空间不存在、仅允许 HTTP 方法和完全限定的 gRPC 名称、主机没有匹配的服务注册表条目、字段需要启用 mTLS、未找到服务帐户等。

2. DestinationRule(目标规则):同一主机子集组合的多个目标规则、主机在服务注册表中没有匹配条目、子集标签在任何匹配主机中未找到等。

3. Gateway(网关):同一主机端口组合的多个网关、网关选择器在命名空间中未找到匹配的工作负载等。

4. Port(端口):端口名称必须遵循特定格式、端口的应用协议必须遵循特定格式等。

5. Service(服务):未找到暴露与服务相同端口的部署等。

6. VirtualService(虚拟服务):目标权重的路由没有有效的服务、指向不存在网关的虚拟服务等。

常见的 Istio 配置错误示例

在 Istio 的日常使用中,以下是一些最常见的配置错误:

1. 虚拟服务指向不存在的网关:

在这种情况下,details 虚拟服务试图通过一个不存在的 non-existent-gateway 进行路由,导致流量管理失败。

2. 虚拟服务引用不存在的服务子集:

如果 details 服务没有定义相应的子集,请求将因无法找到正确的服务实例而被拒绝。

3. 网关找不到指定的服务器凭证:

这会导致 TLS 握手失败,因为指定的凭证 not-exist 不存在。

配置验证

为了减少由于配置错误而导致的服务中断风险,配置验证成为了一个不可或缺的步骤。配置验证可以分为以下两种:

• 静态配置验证:在配置应用到系统之前进行验证。这包括检查语法错误、完整性以及配置项的有效性。

• 按需配置验证:在配置已经应用但可能需要根据实时数据进行调整时进行验证。这种类型的验证有助于适应动态环境中的变化,确保配置的持续正确性。

推荐的配置验证工具

istioctl validate

istioctl validate 用于验证 Istio 配置文件(如 YAML 文件)的语法和基本结构,确保配置文件符合 Istio API 的规范。它可以在配置应用到集群之前检测出语法错误和格式问题,是一个静态分析工具,通常结合 CI 流程使用,防止无效配置文件应用到集群中。

istioctl analyze

istioctl analyze[4] 是一个强大的诊断工具,用于分析 Istio 集群的运行状态和配置一致性。它不仅检查配置文件的语法,还可以检查集群中实际应用的配置,找出潜在的问题和冲突。istioctl analyze 提供动态分析功能,能够识别集群运行时的配置错误和潜在问题。

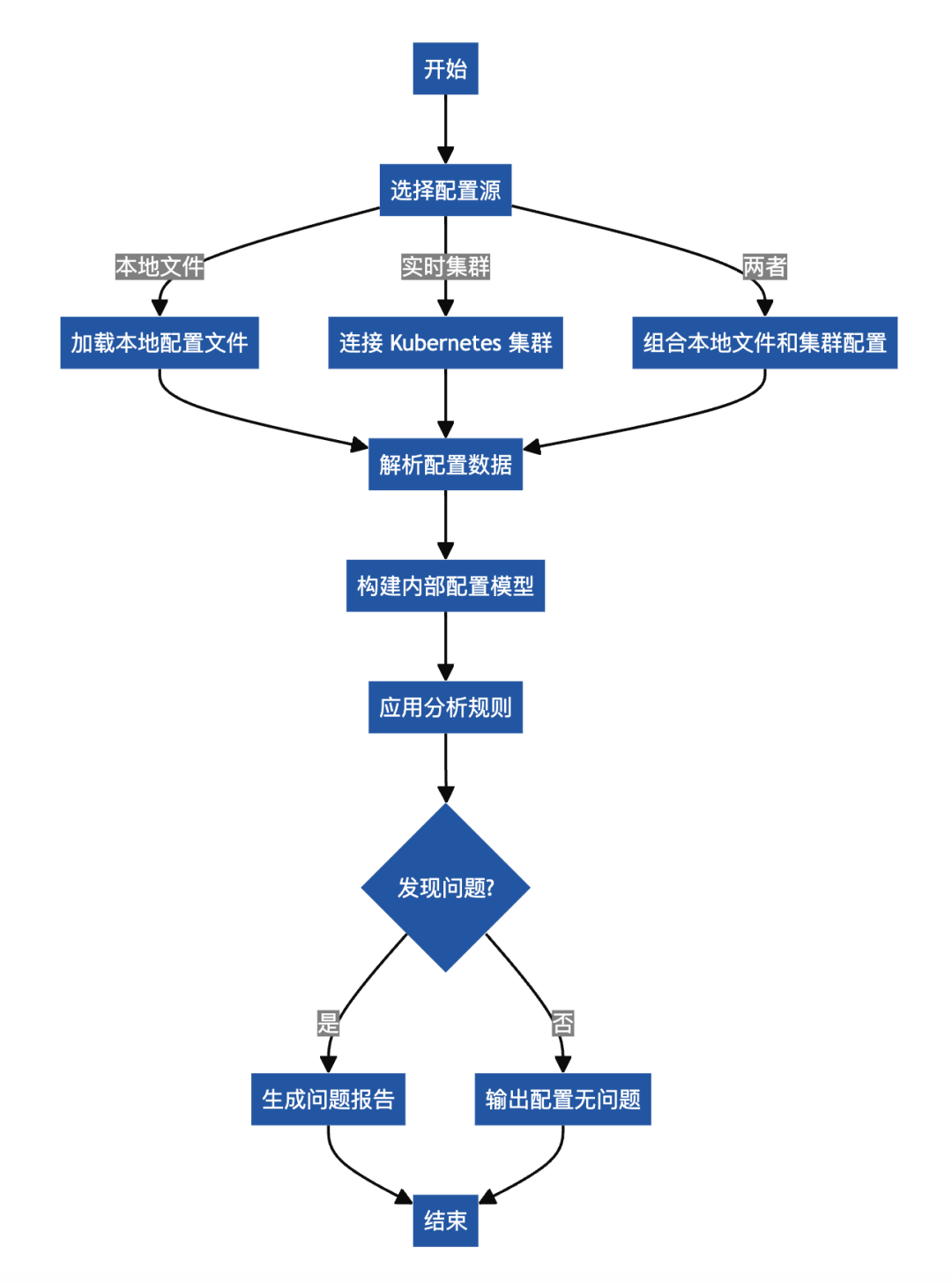

istioctl analyze 的配置流程如下:

1. 收集配置数据:首先,istioctl analyze 收集来自指定源的 Istio 配置数据。这些源可以是活动的 Kubernetes 集群,也可以是本地的配置文件。

2. 解析和构建模型:工具解析收集的配置数据,构建一个内部表示 Istio 配置的模型。

3. 应用分析规则:随后,它应用一系列预定义的规则来分析这个模型,检测潜在的配置问题。这些规则涵盖从安全漏洞到性能问题的各种潜在问题。

4. 生成报告:分析完成后,istioctl analyze 输出一个包含所有发现问题的详细报告。如果没有发现问题,它会通知用户配置看起来没有问题。

下面是 istioctl analyze 的工作流程图:

istioctl analyze 的工作流程

istioctl analyze 的工作流程

Kiali

Kiali[5] 是管理和可视化 Istio 服务网格的重要工具,提供对网格健康状况、性能和配置状态的实时洞察。通过将 Kiali 集成到 Istio 环境中,可以通过以下方式增强配置安全性:

• 可视化:Kiali 提供服务网格的图形表示,更容易发现配置错误,如路由错误或缺失的策略。

• 验证:有助于验证 Istio 配置,突出显示如配置错误的网关或目标规则等问题,以防这些问题引起麻烦。

• 安全洞察:Kiali 提供对安全策略的可见性,确保 mTLS 和授权设置正确实施。

将 Kiali 与 istioctl validate 和 istioctl analyze 等工具结合使用,能确保更为稳健的方法来预防和解决 Istio 配置错误,进而提升服务网格的安全性和效率。

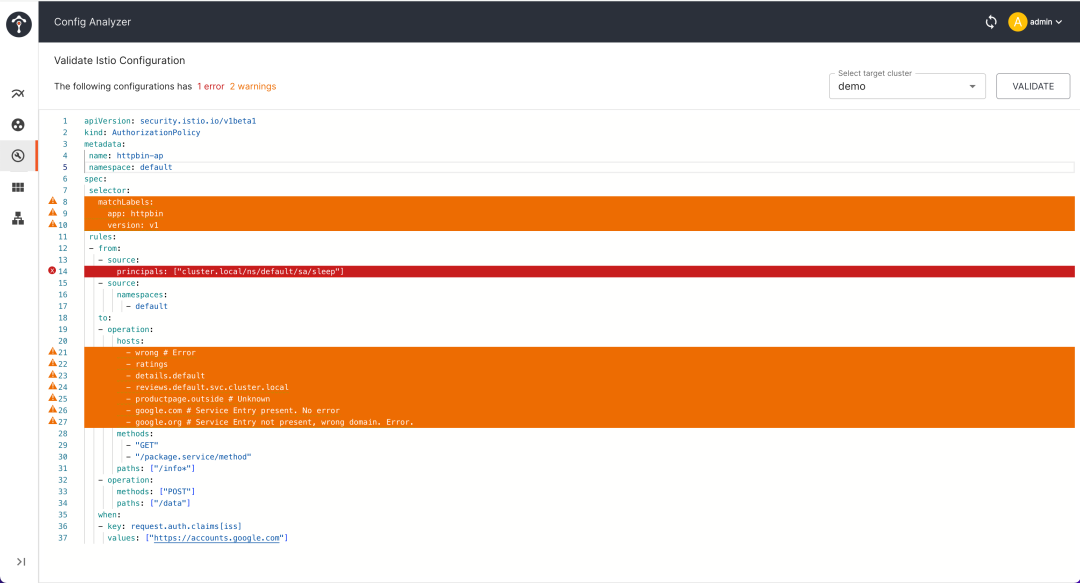

Tetrate 的 TIS 中的 Config Analyzer 工具介绍

为了帮助开发者和运维人员避免常见的配置失误,Tetrate 开发了 TIS Dashboard 中的 Config Analyzer[6] 工具。该工具能够自动验证 Istio 的配置,根据最佳实践分析服务网格的配置问题,并提供优化建议。Config Analyzer 可以自动检测 Istio 服务网格中的配置问题,提供解释及解决方案,支持按需检测配置中的错误。

图片

图片

TIS Config Analyzer 可以按需检测配置中的问题。

总结

正确配置 Istio 是确保服务网格健康运行的关键。通过了解和避免常见配置错误,以及利用如 Tetrate 的 TIS Config Analyzer 这样的高级工具,您可以确保 Istio 环境的稳定性和安全性。记住,一个小小的配置错误可能导致整个服务网格的故障,因此持续监控和审核配置是非常必要的。

参考

• Validation - kiali.io[7]

引用链接

[1] TIS Config Analyzer: https://docs.tetrate.io/istio-subscription/dashboard/analyzers/config

[2] Amazon Web Services 2017 年停机事件: https://www.theverge.com/2017/3/2/14792442/amazon-s3-outage-cause-typo-internet-server

[3] GitLab 2017 年数据丢失事故: https://about.gitlab.com/blog/2017/02/01/gitlab-dot-com-database-incident/

[4] istioctl analyze: https://istio.io/latest/docs/ops/diagnostic-tools/istioctl-analyze/

[5] Kiali: https://kiali.io

[6] Config Analyzer: https://docs.tetrate.io/istio-subscription/dashboard/analyzers/config

[7] Validation - kiali.io: https://kiali.io/docs/features/validations/