在上周五因CrowdStrike更新BUG导致全球Windows系统电脑出现大范围“蓝屏”后,该公司发出警告称,一些网络犯罪分子开始利用虚假的CrowdStrike更新来传播恶意软件。

7月20日(周六),网络安全研究人员 g0njxa 首次报告了针对 BBVA 银行客户的恶意软件活动,该活动以虚假 CrowdStrike 修补程序更新的形式安装Remcos RAT恶意软件。

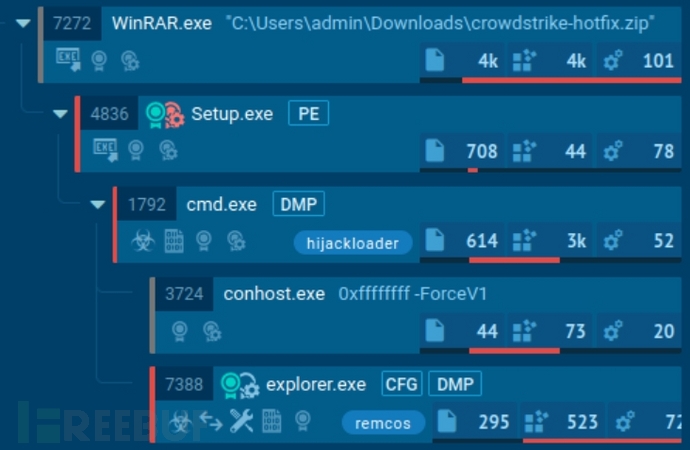

在该攻击链中,虚假修补程序通过名为portalintranetgrupobbva的钓鱼网站传播,并伪装成 BBVA Intranet 门户。涉及分发的名为“crowdstrike-hotfix.zip”的 ZIP 存档文件中包含一个名为 Hijack Loader(又名 DOILoader 或 IDAT Loader)的恶意软件加载程序,该加载程序反过来启动 Remcos RAT 有效载荷。存档文件还包括一个文本文件 (“instrucciones.txt”),其中包含西班牙语说明,敦促受害者运行可执行文件以从问题中恢复。

伪装成 CrowdStrike修补程序的恶意软件加载程序

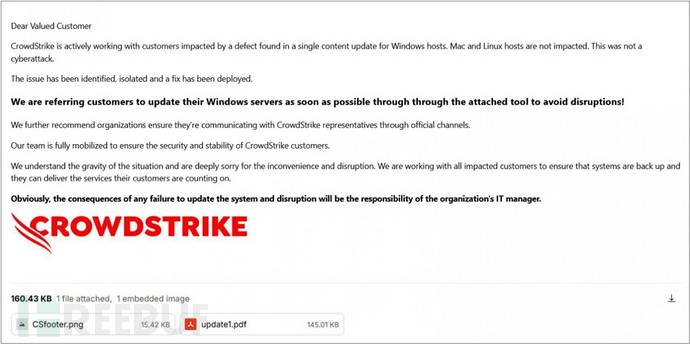

而在另一起事件中,亲伊朗的黑客组织Handala冒充CrowdStrike官方邮件,给以色列公司假装创建让Windows系统重新运行的工具,但实际上是在分发数据擦除器。

黑客组织Handala 送的冒充CrowdStrike的网络钓鱼电子邮件

这些电子邮件包括一份虚假更新的PDF说明,以及从文件托管服务下载恶意ZIP存档的链接。此ZIP文件包含一个名为“Crowdstrike.exe”的可执行文件,该文件一旦执行,数据擦除器将被提取到 %Temp% 下的文件夹,并启动执行数据擦除操作。

CrowdStrike首席执行官George Kurtz提醒广大企业及用户,要保持警惕,确保是通过真正的官方渠道来获得更新并解决问题。