近年来,随着裁员风暴席卷全球企业,离职员工“删库跑路”事件日益频繁,往往给企业造成重大损失。

近日,新加坡国家计算机系统公司(National Computer Systems,简称NCS)的一名前质量保证工程师因恶意删除180个虚拟服务器,被判处两年零八个月的监禁。

39岁的Nagaraju Kandula承认在被NCS解雇后,为了报复公司删除了这些虚拟服务器,造成了67.8万美元的损失。

一天删除180台虚拟服务器

NCS是一家总部位于新加坡的IT巨头,是新电信集团(Singtel Group)的子公司,在亚太地区20多个城市运营,拥有1.3万名员工。Kandula是NCS质量保证团队的一员,负责在NCS推出新软件和程序之前进行测试。

因工作表现不佳,Kandula于2022年11月16日被解雇。然而,NCS未能及时注销他的系统访问权限,使他在被解雇后仍能访问公司的系统。

根据CNA(新加坡亚洲新闻台)查阅的法院文件内容,Nagaraju在2023年1月至3月期间利用未失效的账户凭证,13次访问NCS系统。期间,他测试了用于删除质量保证团队管理的虚拟服务器的自定义脚本。

删除操作于3月18日至19日执行,180台虚拟服务器被删除,造成了估计为67.8万美元的损失。

在发现破坏性攻击并意识到被删除服务器无法恢复后,NCS向警方报案。警方于2023年4月11日追查到一个与Kandula相关的IP地址。

最终,执法部门没收了Kandula的笔记本电脑,发现了用于删除虚拟服务器的脚本。调查人员还提到,Kandula编写脚本前通过Google搜索如何删除虚拟服务器,但他的互联网浏览历史也暴露了他的行为。

删库跑路重大事件频发

NCS工程师“删库跑路”案例突显了组织在解雇员工后,及时阻止其访问关键系统的重要性(例如重置所有他们可能知道或使用过的管理员账户密码),否则包括离职员工报复在内的内部威胁可能会导致灾难性的攻击,给公司带来巨大的财务损失、业务中断,甚至引发物理风险。

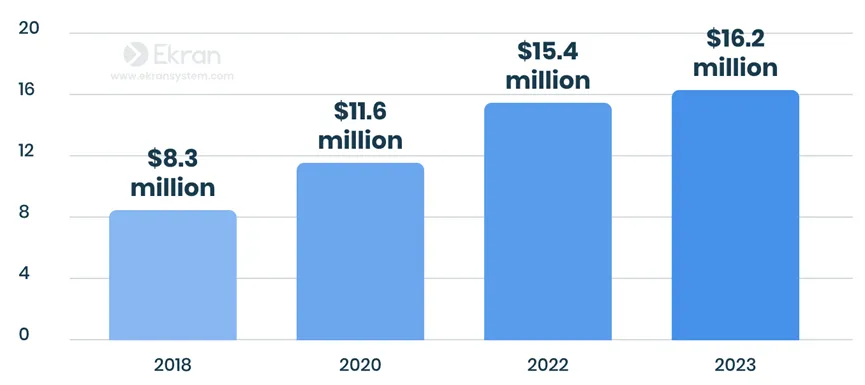

根据Ponemon Institue的调查,2023年内部威胁给企业带来的平均损失高达1620万美元:

除了损失持续增长外,近年来重大内部威胁事件更是层出不穷。今年早些时候,一名前思科工程师承认部署代码,删除了456台虚拟机,导致超过1.6万个WebEx Teams账户被关闭。

由于员工疏忽或者恶意行为导致的重大数据丢失、泄露案例还有很多,例如:

- 支付应用Cash App离职员工窃取客户数据:2022年4月,一名心怀不满的前员工窃取了移动支付服务Cash App的用户数据。导致820万Cash App客户的数据泄露。在事件发生四个月后Cash App才通知受影响的客户,导致该公司面临用户的集体诉讼。

- 特斯拉员工泄密:2023年5月,两名特斯拉前员工向一家德国新闻媒体(德国商报)提供了大量特斯拉机密信息,包括超过23,000份特斯拉内部文件,总计近100GB的机密数据。这些文件包括员工PII、客户财务信息、特斯拉生产机密以及客户对特斯拉电动汽车功能的投诉。此次泄露事件导致75,000人的个人数据被泄露,由于对敏感个人数据的保护不足,可能会导致33亿美元的GDPR罚款。

2021年,特斯拉还曾对一名前质量保证工程师提起诉讼,指控其在离职前将公司的后台软件代码和文件复制到自己的Dropbox账户。

- 雅虎研究科学家窃取知识产权信息:2022年雅虎指控其前研究科学家桑倩(曾担任雅虎研究科学家)于2022年2月窃取了公司的知识产权。雅虎在进行取证调查后发现,桑涉嫌下载了57万个文件,其中包含各种敏感信息和雅虎实时广告购买引擎AdLearn的源代码。根据雅虎的说法,桑倩打算利用窃取的数据从雅虎竞争对手TheTradeDesk那里获取经济利益。事发前,桑倩曾收到他们的工作邀请。该公司还声称桑窃取了其他机密信息,包括雅虎的战略计划和TheTradeDesk的竞争分析。

- Century21人力资源系统管理员预埋超级账户:该管理员在被解雇前,创建了一个超级用户账户,删除数据、更改用户访问权限,并修改公司的工资政策。

- Reddit员工凭证被钓鱼:2023年6月,一名Reddit员工在访问一个伪装成内部网站的钓鱼网页后泄露了凭证,导致攻击者访问了部分Reddit系统并泄露了用户数据。

- Stradis Healthcare副总裁删除关键数据:2020年3月,Stradis Healthcare公司的一名副总裁在被解雇后使用自己创建的秘密账户访问公司的运输系统并删除关键数据,导致个人防护设备(PPE)交付延误。

- 波音员工发送敏感数据:2017年,一名波音员工将包含36000名同事个人信息的电子表格发送到其妻子的个人电子邮件账户,导致数据泄露。

- Mailchimp员工被钓鱼:2022年全年,Mailchimp及其合作伙伴成为网络犯罪分子的攻击目标并遭受了多次攻击。2023年1月,黑客成功实施了一次网络钓鱼攻击,并诱骗至少一名Mailchimp员工泄露了他们的凭证。此次数据泄露导致至少133个Mailchimp用户帐户被盗用。受影响的一些帐户属于WooCommerce、Statista、Yuga Labs、Solana Foundation和FanDuel等企业。

总结与建议

内部威胁事件频发为企业敲响了警钟。根据code42最新发布的《2024年数据泄露报告》超过一半的数据丢失事件(55%)是恶意行为的结果——无论是心怀不满的员工故意泄露敏感信息以损害公司,还是恶意内部人员向竞争对手出售商业机密。

企业需要学会从事件中吸取教训,改进安全措施,才能有效避免此类损害再度发生。以下为专家给出的缓解内部风险的建议:

- 重视安全意识培训。高度重视网络钓鱼和其他社交工程技术的防御。要防止此类攻击,需要定期对员工和合作伙伴进行网络安全意识培训(尤其是网络钓鱼和社会工程攻击的识别和处理),而不能仅仅依赖安全软件。

- 使用正确的安全工具。例如,员工监控软件可以使安全团队及时发现可疑活动并做出反应,从而防止恶意活动。USB设备管理解决方案还可以帮助安全人员检测未知外部存储设备的连接。双因素身份验证(2FA)工具可以阻止攻击者成功使用被盗凭证。特权访问管理(PAM)可控制哪些用户可以访问哪些端点。好的AI和自动化工具可以弥补员工安全技能差距。数据安全态势管理工具可以提高数据资产的可见性,有助于及早识别并缓解潜在内部威胁。