编辑 | 伊风

出品 | 51CTO技术栈(微信号:blog51cto)

前微软员工安德鲁怒斥微软。

整个故事揭示了在科技巨头如何被企业的眼前利益所蒙蔽,一次次地无视安全漏洞,最终走到无可挽回的局面,导致美国遭遇了"世界上有史以来规模最大、最复杂的黑客攻击"。

2016年,安德鲁·哈里斯发现了一个允许黑客潜入敏感计算机网络的漏洞,并在随后的几年里不断向公司高层发出警告,却屡屡遭到微软高层的忽视。

这一疏忽最终被俄罗斯黑客发现并顺利入侵,这就是臭名昭著的SolarWinds事件,这次黑客行动影响了包括美国国家核安全局和国立卫生研究院在内的关键联邦机构。

安德鲁的坚持与微软的冷漠形成鲜明对比,在资本盲目逐利的驱使之下,安全问题只能退居其次。

这个故事不仅是对个人勇气的颂扬,更是对整个科技行业安全文化的深刻反思。

1.安全天才进入“捉鬼敢死队”

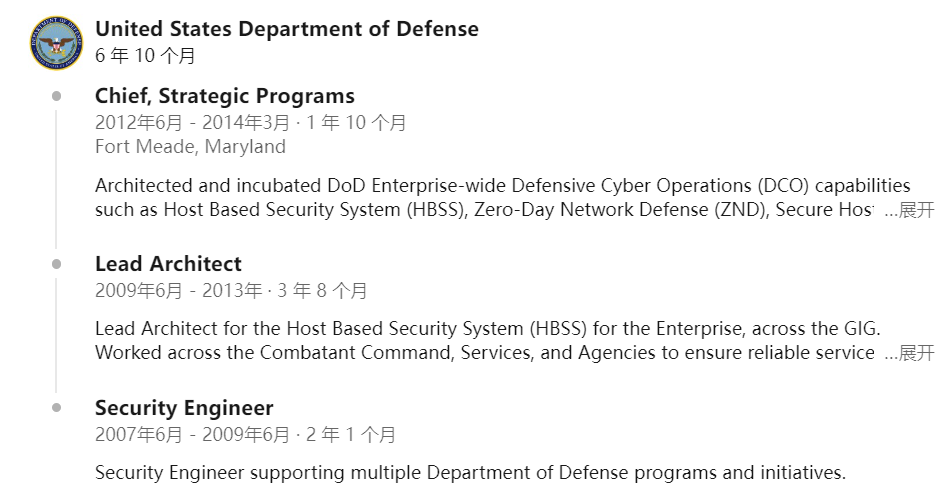

在进入微软之前,安德鲁曾有着近七年在国防部的工作经验。作为名副其实的安全天才,这份offer是他在大学时代就提前获得的。

作为纽约佩斯大学的大二学生,他写了一篇题为 "如何破解有线等效协议"(How to Hack the Wired Equivalent Protocol")的白皮书,这是一个网络安全标准,帮助其获得了一项享有盛誉的国防部奖学金,政府用这笔钱来招募网络安全专家。

安德鲁说,国家安全局支付了他三年的学费,包括软件工程硕士学位,作为交换,他承诺至少为政府工作那么长时间。

在职业生涯的早期,他帮助领导了国防部保护个人设备的努力。他成为了一个被称为身份和访问管理的小众领域的专家,确保人们的登录方式。

与 NSA 和 NIST 合作开发 SCAP、安全内容自动化协议(即 CVE、CVSS)。将这些新兴标准与可信计算组(TCG)的其他标准整合到整个国防部的现有能力/服务中。

图片

图片

随着岁月的流逝,安德鲁开始对笨重的官僚机构感到沮丧,并渴望科技行业的创新。他觉得他可以在私营企业中产生更大的影响——企业设计了政府使用的大部分软件。

2014年3月,他以网络安全架构师的职位加入微软。

在微软,他被分配到一个名为“捉鬼敢死队”的秘密单位(就像:“你会打电话给谁?”),该单位响应和处理公司最敏感、保密度最高的客户遇到的黑客攻击问题,最重要的客户便是联邦政府。

作为这个团队的成员,安德鲁首先调查了对科技公司令人困惑的攻击,即使在微软内部换角色后,他仍然对此着迷。

最终,他确认了Active Directory Federation Services中的漏洞,AD FS是一个允许用户单次登录即可访问他们所需的几乎所有资源的产品。他发现的问题在于应用程序在用户登录时如何使用名为SAML(安全断言标记语言)的计算机语言进行用户认证。

而要修复这个漏洞,需要对AD FS中SAML的处理方式进行修改和加强,以确保安全认证过程的完整性和安全性。

2.心系政府订单,微软开启装瞎模式

在调查初期,安德鲁感到困惑重重。

这些困惑来自两个层面:首先,它涉及到公司的云服务——一个虚拟仓库,通常包含组织的最敏感数据。其次,攻击者以一种几乎没有留下痕迹的方式完成了这一行动。

他回到自己的家庭办公室进行“模拟攻防演练”,对可能受到威胁的各种软件产品进行压力测试。

起初,他专注于一个微软应用程序,该程序确保用户有权登录基于云的程序,相当于一个官员在边境检查护照。

经过几个月的研究,他在那里发现了一些严重的问题。

这个产品被数百万人用来登录他们的工作计算机,其中包含了一个漏洞,可能允许攻击者伪装成合法员工,翻查受攻击者“皇冠上的宝石”——国家安全机密、公司知识产权、令人尴尬的个人电子邮件——所有这些都不会因为触发警报而被发现。

对于曾在国防部工作了将近七年的安德鲁来说,这是一个安全噩梦。任何使用该软件的人都暴露了,无论他们使用的是微软还是亚马逊等其他云服务提供商。但安德鲁最担心的是联邦政府以及他的发现对国家安全的影响。他向同事们标记了这个问题。

他们的看法不同,安德鲁说。联邦政府正准备在云计算上进行大规模投资,而微软正迫不及待地获得这笔业务。

安德鲁回忆说,承认这个安全漏洞可能会危及公司的机会。财务后果是巨大的。微软不仅可能失去一项数十亿美元的交易,还可能失去主导云计算市场的竞赛。

安德鲁说,他多年来一直恳求公司解决产品中的漏洞,这是ProPublica的一项调查发现的。但在每一个转折点上,微软都对他的警告置之不理,告诉他他们会在长期替代方案上工作——同时让全球的云服务容易受到攻击。

3.解决无果,安德鲁失望出走

安德鲁确信早晚有人会知道如何利用这个漏洞。

在获得不到微软高层的任何帮助之下,他想出了一个临时解决方案。但这需要客户关闭微软最方便和最受欢迎的功能之一:用单一登录就能访问几乎所有在工作上使用的程序。

他急忙向公司一些最敏感的客户发出威胁警告,并亲自监督了纽约警察局的修复工作。由于对微软的不作为感到沮丧,他于2020年8月离开了公司。

在自己的领英主页,安德鲁这样写道:“这是苦乐参半的一天,因为今天是我在 Microsoft 的最后一天。”

“我不会用世界上的任何东西来交换我的经历:从咨询财富 100 强和 SLG/DoD/IC 机构的 CISO,到响应事件,再到撰写如何使用 NIST 响应网络安全事件的书籍。然后向美国众议院通报情况,尤其是向白宫和五角大楼提供建议。最终,我能够影响网络产品,专注于产品集成,同时将事件响应者放在工作首位。这是多么美妙的旅程!”

图片

图片

4.SolarWinds风暴来袭

几个月后,安德鲁的担忧变成了现实。

攻击始于 2020 年初,黑客秘密入侵 SolarWinds 系统,并在 Orion 软件更新中添加恶意代码。

这些更新在 2020 年 3 月至 6 月间发送给 SolarWinds 的客户。该攻击数月未被发现,第一份报告直到 2020 年 12 月才出现。

美国官员证实了有关俄罗斯黑客团队发起SolarWinds攻击的报道,这是美国历史上最大的网络攻击之一。此次攻击影响了约 18,000 名 SolarWinds 客户,其中包括许多知名组织,如微软、英特尔、思科以及国土安全部、财政部和五角大楼等政府机构。

黑客利用哈里斯识别的漏洞实施入侵,从 Microsoft Office 365 等云服务中窃取敏感数据和电子邮件,其中包括美国国家核安全局(负责维护美国的核武器库存)和当时正在从事COVID-19研究和疫苗分发的美国国立卫生研究院在内的多个联邦机构中吸取敏感数据。

俄罗斯人还利用这个弱点破坏了财政部数十个电子邮件账户,包括其最高级别官员的账户。一位联邦官员将这次违规描述为“为长期情报收集而设计的间谍活动”。

哈里斯的叙述在这里首次被讲述,并得到了前同事和同事的采访以及社交媒体帖子的支持,颠覆了公众对SolarWinds黑客攻击的普遍理解。

这次攻击给 SolarWinds 造成了巨大的经济损失,其股价在 2020 年 12 月下跌了 35%。此后,SolarWinds 采取措施改进其网络安全措施,并聘请专家帮助公司从攻击中恢复过来。

不过,从黑客攻击浮出水面的那一刻起,微软一直坚称自己无罪。微软总裁布拉德·史密斯在2021年向国会保证,“在SolarWinds中,没有任何微软产品或服务的漏洞被利用”。

5.畸形的安全文化

哈里斯说他们从未得到过机会。

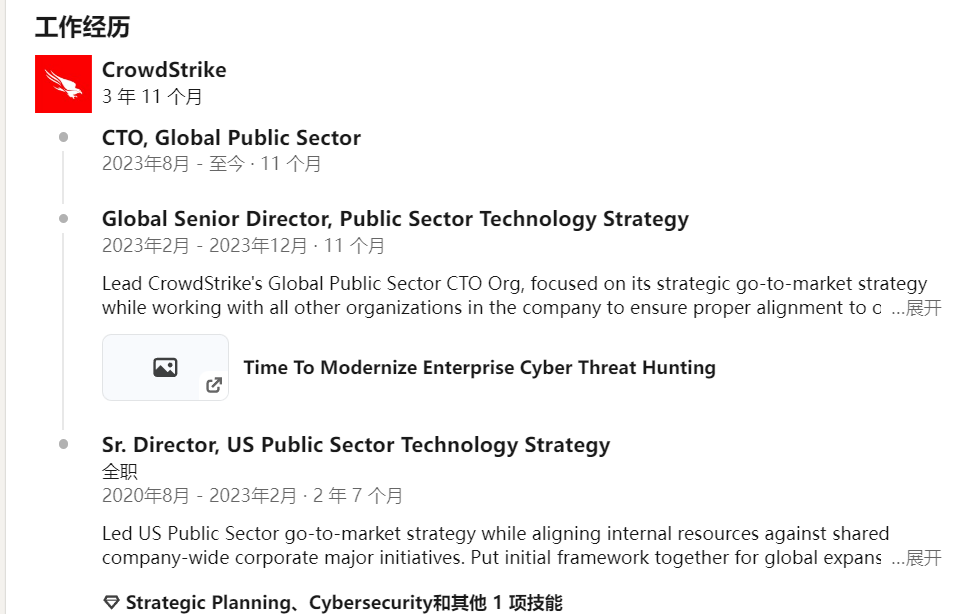

“这些决定不是基于什么对微软的客户最有利,而是基于什么对微软最有利,”哈里斯说,他现在为与微软竞争的网络安全公司CrowdStrike工作。

去年8月份,安德鲁升任公司的CTO,负责全球的安全工作。

图片

图片

微软拒绝让史密斯(微软公司的总裁兼首席法务官Brad Smith)和其他高级官员为这个故事接受采访,但它没有质疑ProPublica(新闻机构)的发现。

相反,公司对书面问题发表了声明。“保护客户始终是我们的首要任务,”一位发言人说。“我们的安全响应团队认真对待所有安全问题,并给予每个案例应有的尽职调查,以及与工程和安全合作伙伴进行交叉确认。我们对这个问题的评估经过了多次审查,并与行业共识一致。”

ProPublica的调查是在五角大楼寻求扩大使用微软产品的同时进行的——这一举措在一系列针对政府的网络攻击中引起了联邦立法者的关注。

史密斯将于周四在众议院国土安全委员会作证,该委员会正在审查去年其他国家发起的黑客违规行为。攻击者利用微软的安全漏洞获得了访问美国高级官员电子邮件的权限。在调查这次攻击时,联邦网络安全审查委员会发现微软的“安全文化不足,需要彻底改革”。

新闻调查为科技巨头畸形的安全文化增添了新的细节,呈现了一个令人不安的视角——这些掌握了客户数据和隐私的庞然大物,是如何处理其产品无处不在的安全性问题的。

同时,这个故事还提供了关键的洞察,了解科技巨头对利润的无限追求如何阻碍了安全决策的有效实施,尤其是在最有利可图的云市场领域。

“这是整个行业问题的一部分,”曾在微软担任哈里斯老板之一、现在在网络安全公司Zero Networks工作的尼克·迪科拉说。上市公司“受股价支配,而不是始终为客户做正确的事情。资本主义的现实就是这样。你永远不会在上市公司中改变这一点,因为归根结底,他们希望股东价值上升。”

参考链接:

1.https://www.propublica.org/article/microsoft-solarwinds-golden-saml-data-breach-russian-hackers

2.https://www.businessinsider.com/solarwinds-hack-explained-government-agencies-cyber-security-2020-12