本专题将深入探讨考试系统中常见的复杂技术问题,并提供基于Spring Boot 3.x的解决方案。涵盖屏幕切换检测与防护、接打电话识别处理、行为监控摄像头使用、网络不稳定应对等,每篇文章详细剖析问题并提供实际案例与代码示例,帮助开发者应对挑战,提升考试系统的安全性、稳定性与用户体验。

通过Spring Boot 实现考试系统数据的安全传输与存储

在考试系统中,用户的考试数据包含了许多敏感信息,如个人身份数据、考试成绩等。确保这些数据在传输和存储过程中的安全尤为重要。如果考试数据在传输或存储过程中未加以保护,容易遭受中间人攻击、数据泄露等风险。在当今的网络环境中,保障数据的安全性已经成为系统设计的基本要求。

技术实现:Spring Boot结合加密传输(SSL/TLS),数据加密存储

1. 加密传输(SSL/TLS)

SSL(Secure Sockets Layer)和TLS(Transport Layer Security)是用于在网络连接上提供安全通信的协议。它们通过加密数据来确保传输的私密性和完整性。

理论讲解:

- 握手过程:客户端和服务器首先通过握手协议协商加密算法、交换密钥等信息,建立安全的SSL/TLS连接。具体步骤包括:

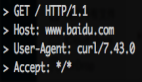

客户端Hello:客户端发送支持的SSL/TLS版本、加密算法和一个随机数。

服务器Hello:服务器选择SSL/TLS版本、加密算法,并发送证书和一个随机数。

密钥交换:双方使用公共密钥交换用于会话的对称密钥。

会话建立:双方确认会话参数,开始使用对称密钥加密的数据传输。

- 数据加密:在SSL/TLS握手成功后,传输的数据通过对称加密算法(如AES)进行加密,从而确保数据在传输过程中不被窃听和篡改。

2. 数据加密存储

数据加密存储是指在存储数据前对其进行加密处理,即使数据库被非法获取,数据也无法被直接读取和使用。

理论讲解:

- 对称加密:常用的对称加密算法如AES(Advanced Encryption Standard)可以将数据加密成密文,只有持有密钥的用户才能解密成原始数据。

- 加密密钥管理:加密密钥的管理尤为重要,应使用安全的机制存储和访问密钥,确保密钥不被泄漏。

- 加密方案选择:根据业务需求选择合适的加密方案,保证加密算法的强度和性能。

解决方案:建立数据安全协议,定期数据备份

1. 建立数据安全协议

数据安全协议是保证数据在传输和存储中被保护的关键之一。一个完善的数据安全协议应包括:

- 数据分类:根据数据敏感度进行分类,制定不同的保护措施。

- 加密标准:规定传输和存储加密的具体算法和密钥管理策略。

- 访问控制:根据用户角色和权限,严格控制对数据的访问和操作。

- 审计和监控:定期对系统进行安全审计,监控数据访问日志,及时发现和处理异常。

- 定义数据分类和敏感级别:将考试系统中的数据根据敏感性进行分类,如个人信息、成绩数据、考试题库等。

- 制定加密策略:指定数据库中的某些字段必须加密存储,并明确传输过程中必须使用SSL/TLS加密。

- 配置访问控制:利用Spring Security等框架,实现基于角色的访问控制(RBAC),确保只有授权用户能访问敏感数据。

- 审计和监控:定期进行数据安全审计,利用Spring Boot Actuator等工具对系统进行监控,确保数据访问的合法性。

2. 定期数据备份

数据备份是防止数据丢失和损坏的重要措施之一。通过定期的备份,可以确保在系统故障、数据损坏或误删除情况下,能够快速恢复数据。

自动化备份计划:利用数据库管理工具或脚本,配置自动化的定期备份计划,备份时间可以是每日、小时、每周、每月等,具体根据业务需求确定。

- 异地备份:为防止本地数据中心发生不可预见的灾难(如火灾、地震等),建议将备份数据同步到异地的数据中心或云存储中。

- 备份验证:定期验证备份文件的完整性,确保备份数据能够在需要时被正确恢复。可以设置定期的恢复演练,模拟数据恢复过程,确保步骤和操作都正确无误。

- 存储加密:确保备份的数据本身也是加密的,以防止备份文件被非法获取后仍能保护数据隐私。

示例代码:实现数据加密与安全传输

下面将从传输层加密和存储层加密两方面进行实现。

1. 配置SSL/TLS实现加密传输

在Spring Boot中配置SSL/TLS非常简单。首先,我们需要准备好SSL证书:

- 对于开发环境,可以使用自签名证书。生产环境建议使用可信任的CA签发的证书。

以下是Spring Boot配置文件application.properties的配置示例:

# 配置SSL

server.port=8443

server.ssl.key-store=classpath:keystore.p12

server.ssl.key-store-password=changeit

server.ssl.key-store-type=PKCS12

server.ssl.key-alias=tomcat然后,在Spring Boot项目的resources路径下放置您的keystore文件(如keystore.p12),重启应用即可开启HTTPS。

2. 数据加密存储

针对数据存储层的加密,我们可以在保存数据到数据库之前,对数据进行加密处理。

首先,添加必要的依赖:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-jpa</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-crypto</artifactId>

</dependency>创建一个工具类进行加密和解密:

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

import org.springframework.security.crypto.password.PasswordEncoder;

import java.security.SecureRandom;

public class EncryptionUtil {

private static final PasswordEncoder encoder = new BCryptPasswordEncoder(12, new SecureRandom());

// 加密方法

public static String encrypt(String rawData) {

return encoder.encode(rawData);

}

// 解密方法:BCrypt无法解密,但可以使用matches方法进行匹配验证

public static boolean matches(String rawData, String encodedData) {

return encoder.matches(rawData, encodedData);

}

}然后,在保存考试数据时使用该工具加密数据:

import org.springframework.data.jpa.repository.JpaRepository;

import org.springframework.stereotype.Service;

import javax.transaction.Transactional;

// 考试结果实体类

@Entity

@Table(name = "exam_results")

public class ExamResult {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

private Long id;

@Column(name = "student_id")

private String studentId;

// 使用加密后的成绩存储

@Column(name = "score")

private String encryptedScore;

// getter, setter方法省略

}

// 考试结果的存储库

public interface ExamResultRepository extends JpaRepository<ExamResult, Long> {

}

@Service

public class ExamResultService {

@Autowired

private ExamResultRepository examResultRepository;

@Transactional

public void saveExamResult(String studentId, String score) {

// 加密成绩

String encryptedScore = EncryptionUtil.encrypt(score);

ExamResult examResult = new ExamResult();

examResult.setStudentId(studentId);

examResult.setEncryptedScore(encryptedScore);

examResultRepository.save(examResult);

}

public boolean verifyExamResult(String studentId, String rawScore) {

Optional<ExamResult> examResultOpt = examResultRepository.findByStudentId(studentId);

if (examResultOpt.isPresent()) {

ExamResult examResult = examResultOpt.get();

return EncryptionUtil.matches(rawScore, examResult.getEncryptedScore());

}

return false;

}

}3. 数据备份

定期的数据备份是防止数据丢失的重要措施。可以使用数据库自带的备份功能,也可以通过脚本定期执行备份:

例如,对于MySQL数据库,可以编写以下脚本:

#!/bin/bash

# 数据库备份路径

BACKUP_PATH="/path/to/backup/folder"

# 数据库信息

DB_HOST="localhost"

DB_USER="root"

DB_PASSWORD="yourpassword"

DB_NAME="yourdatabase"

# 当前日期

CURRENT_DATE=$(date +"%Y-%m-%d")

# 备份文件路径

BACKUP_FILE="${BACKUP_PATH}/backup_${DB_NAME}_${CURRENT_DATE}.sql"

# 执行备份

mysqldump -h ${DB_HOST} -u ${DB_USER} -p${DB_PASSWORD} ${DB_NAME} > ${BACKUP_FILE}

# 压缩备份文件

gzip ${BACKUP_FILE}通过配置cron任务,定期执行上述备份脚本:

0 2 * * * /path/to/backup_script.sh异地备份

使用rsync工具同步到远程服务器或云存储:

#!/bin/bash

REMOTE_USER="remote_user"

REMOTE_HOST="remote_host"

REMOTE_DIR="/path/to/remote/backup"

LOCAL_BACKUP_DIR="/path/to/backup/directory"

# 执行远程同步

rsync -avz ${LOCAL_BACKUP_DIR} ${REMOTE_USER}@${REMOTE_HOST}:${REMOTE_DIR}4.备份验证

编写恢复脚本并定期验证:

#!/bin/bash

DB_HOST="localhost"

DB_USER="root"

DB_PASS="your_password"

DB_NAME="exam_system_restore"

BACKUP_FILE="/path/to/backup/file.sql.gz"

# 解压并恢复数据

gunzip < ${BACKUP_FILE} | mysql -h ${DB_HOST} -u ${DB_USER} -p${DB_PASS} ${DB_NAME}

# 检查恢复结果

if [ $? -eq 0 ]; then

echo "恢复成功"

else

echo "恢复失败"

fi通过上述步骤实现了数据的定期备份、异地存储和备份验证,确保数据在发生故障时能够及时恢复,保障考试系统数据的安全性和可用性。

五、注意事项:遵循数据保护法规,防止数据泄漏

- 遵循法律法规:

- 确保系统设计符合GDPR、CCPA等数据保护法律法规要求。

- 对用户数据进行匿名化处理,避免直接存储明文个人数据。

- 防止数据泄漏:

定期更新SSL证书。

使用强密码策略,定期更新密码。

定期审计和监控系统日志,检测异常行为。

通过上述方法和措施,结合示例代码,我们可以确保考试系统中数据在传输和存储过程中的安全性,防止数据泄露和篡改,提高整个系统的安全防护水平。