近日,Have I Been Pwned 上突然添加了 3.61 亿个电子邮件地址,允许任何人核查自身账户是否被盗。

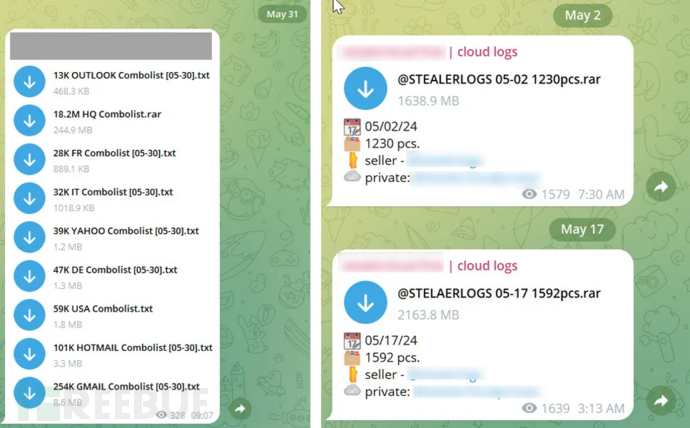

安全研究员从许多 Telegram 网络犯罪频道收集了这些凭证信息,被盗以数据有用户名和密码的组合(通过凭证填充攻击或数据泄露窃取)、用户名和密码以及与之相关的 URL(通过密码窃取恶意软件窃取)和原始 cookies(通过密码窃取恶意软件窃取)的形式泄露。

Telegram 上免费共享的被盗凭据(来源:Telegram、 Bleeping Computer)

安全研究员与 Have I Been Pwned 的背后运营商 Troy Hunt 分享了 122 GB 的凭证,包含了 3.61 亿个电子邮件地址,其中有 1.51 亿个是数据泄露通知服务种从未出现过的。除了电子邮件地址,泄露的凭据中还包括了密码以及带有详细数据信息的网站。

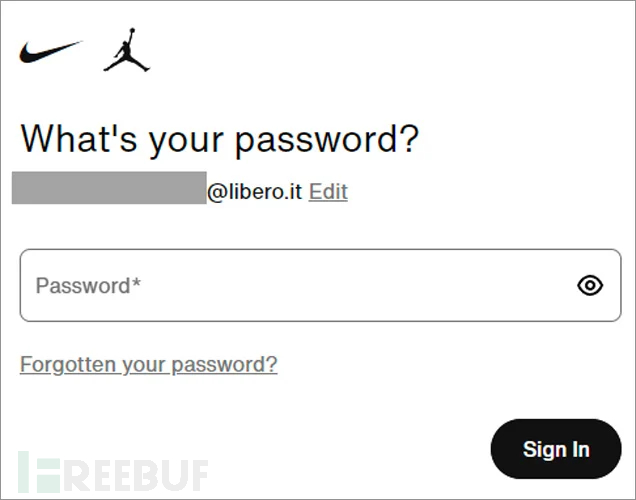

面对如此庞大的数据集,很难验证所有泄露的凭证是否完全合法。对此,Hunt 表示,他利用了网站的密码重置表确认了许多泄露的电子邮件地址与被盗凭证中列出的网站有关联。

使用网站密码恢复表单确认漏洞

庞大数据集几乎影响所有网站

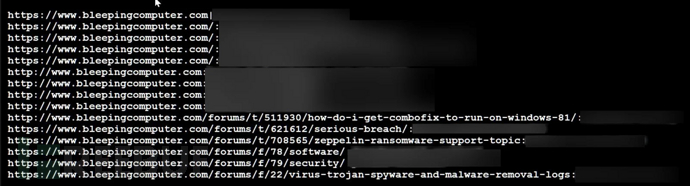

安全研究员与媒体分享一份信息窃取恶意软件”非法获得“的凭证列表(其中安全媒体 Bleeping Computer 也是受害者)。信息窃取恶意软件主要从受感染设备中窃取密码、cookie、浏览器历史记录、加密货币钱包和其他数据。

这些数据会被编译成一个名为 “日志 ”的存档,然后传输回威胁攻击者的服务器,之后便会在网络犯罪市场上出售,或用于入侵受害者的其他账户。

这类恶意软件通常通过社交媒体、破解软件、假冒 VPN 产品或通过被黑的游戏公司支持网站发送的恶意电子邮件进行传播,与媒体共享的数据包括会员登录论坛时使用的用户名、密码和 URL,这些数据使用后都会被保存在浏览器密码管理器中。

被恶意软件窃取信息的 Bleeping Computer 账户子集(来源:Bleeping Computer)

目前,Bleeping Computer 正在分析数据并删除重复数据,以便能够主动重置受影响会员的密码,并警告其时刻警惕信息窃取恶意软件。

信息窃取恶意软件已成为网络安全的一大祸患,威胁攻击者利用其发动勒索软件、数据盗窃攻击等大规模网络攻击活动。完全研究人员一再强调,感染了信息窃取恶意软件的用户必须立刻重置浏览器密码管理器中保存的每个账户的密码,以及使用相同凭证的任何其他网站的密码。

鉴于信息窃取攻击的复杂性较低,使其可以通过各种攻击广泛传播。因此,最好的防御方法是养成良好的网络安全习惯,不打开来自不可信来源的附件、只从可信来源下载软件、启用 Windows 中的文件扩展名、使用杀毒软件并保持软件更新。

参考文章:https://www.bleepingcomputer.com/news/security/361-million-stolen-accounts-leaked-on-telegram-added-to-hibp/