最近浮出水面的 Dispossessor 勒索软件,其与臭名昭著的 LockBit 勒索软件团伙存在许多相似之处。在全球执法机构联合打击了 LockBit 的攻击基础设施后,Dispossessor 带着与 LockBit 高度相似的结构与内容出现在众人眼前。

Dispossessor 符号标记

Dispossessor

Dispossessor 名称可能是来源于 Ursula K. Le Guin 的小说《The Dispossessed》,该小说探讨了无政府主义、资源稀缺和社会动荡的特殊时期,呈现了没有个人财产的社会和资源丰富但充满了不平等的社会。这种说辞在勒索软件团伙中很常见,这些犯罪分子勒索和盗窃了数百万美元,但仍然认为自己处于道德制高点。

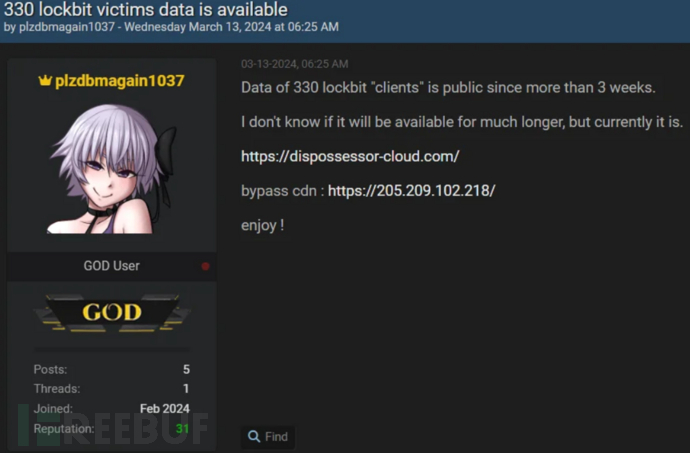

2024 年 2 月,Dispossessor 正式浮出水面,大胆地宣布可以公开下载此前已泄露的数据并进行潜在的出售。公告出现在多个地下论坛和地下市场上,包括 BreachForums 与 XSS。

地下论坛公告

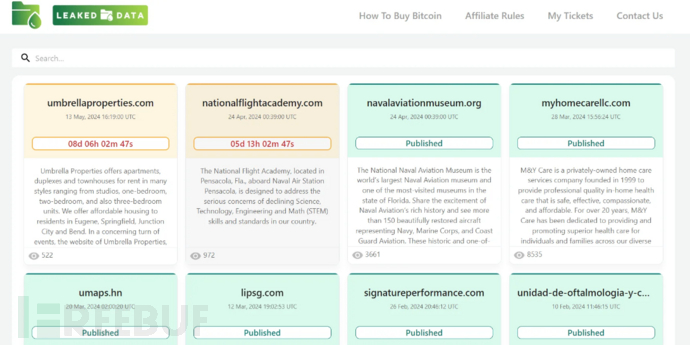

这一时间点让人不由得怀疑,在多国联合执法的 Cronos 行动后,LockBit 的运营和信誉受到重创。LockBit 在执法行动中损失了多个域名,控制面板和多个关键攻击基础设施都无法访问。Dispossessor 的网站与原来 LockBit 的网站极其类似,配色方案、页面布局和字体都几乎相同。这表明,要么是相同的运营团队改头换面切换了品牌,要么是模仿 LockBit 攻击基础设施的新勒索软件团伙。从内容上来看,LockBit 的很多受害者在第一天就被镜像到了 Dispossessor 的网站上,还保留了原来的发布日期和详细信息。

数据披露网站

地下论坛的用户还提到了名为 Dispossessor 的新网站,也指出其与原始 LockBit 网站极其相似。

运营策略

与 LockBit 类似,Dispossessor 也采用勒索软件即服务(RaaS)模式。这种模式使勒索软件团伙通过附属机构分发勒索软件,去中心化使得执法部门很难能够彻底瓦解其业务。

但目前 Dispossessor 似乎并不具备勒索软件功能,更像是一个数据泄露代理。目前在野尚未观察到勒索软件样本,仍然主要发布其他勒索软件团伙的数据泄露,甚至包括已经不复存在或者已经被执法取缔的团伙。

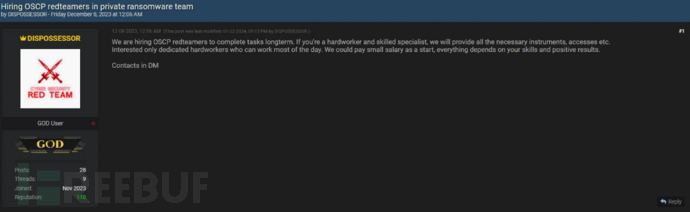

如 @ransomfeednews 所指出的,研究人员普遍认为 Dispossessor 并不是新出现的勒索软件团伙,而是一群犯罪分子试图利用其他团伙的攻击行动来不劳而获进行获利。Dispossessor 主要依赖其他勒索软件团伙的附属机构,这些附属机构已经窃取了数据,但最新的受害者可能从 LockBit 或者其他勒索软件团伙中分离出来。攻击者也在地下论坛上积极寻找“攻击者”进行合作,分析人员认为情况可能会发生多样的变化。

寻找合伙人

目前已经有 17 个页面和大约三百余个公司成为了受害者,但大多数都是 LockBit、Cl0p 与 Snatch 已经披露的受害者。攻击者在数据泄露网站宣布,Dispossessor 的合作计划非常包容,无论身处何方、所说何种语言、多大年龄以及宗教信仰如何。合作计划优先考虑具备攻击能力的、有凝聚力且经验丰富的团队,也提供了透明的方式使附属机构可以与受害者进行沟通。

Dispossessor 声称合作方可以使用一套工具包,能够最大限度地发挥攻击的影响,工具包内包括 Tor 网络中的管理面板、安全信道、自动解密工具和 StealBit 窃密工具。攻击者声称支持各种操作系统和架构,如 Windows、ESXi 与多个 Linux 发行版。

合作计划

Dispossessor 在数据泄露网站上介绍了其合作计划,附属机构使用 Dispossessor 提供的工具包并严格遵守合作准则。主要的规则包括:

- 附属机构不得与他人共享控制面板的访问权限

- 勒索赎金的沟通中达成的协议必须要履行

- 必须从受害者处下载有价值的信息

- 禁止攻击某些关键基础设施,如核电站与医疗机构,避免因攻击导致死亡

Dispossessor 对运营安全极度重视,甚至要求合作方必须存入一比特币作为赎金分成的预付款。分析人员推测,这一要求旨在淘汰掉缺乏安全感的新手、执法人员和竞争对手。

结论

紧随执法机构对 LockBit 的打击行动,Dispossessor 又成为了勒索软件领域的重要参与者,凸显了网络犯罪活动的动态性和适应性。攻击者的运营策略模仿勒索软件即服务(RaaS)模式,同时主要充当泄露数据经纪人,这为网络安全专家和执法机构带来了全新的挑战。典型的缓解措施如下所示:

- 定期数据备份:如期执行备份策略,定期备份关键数据,确保发生勒索软件攻击时可恢复数据

- 安全意识培训:对员工进行有关勒索软件威胁和网络安全最佳实践的教育,以降低成为受害者的风险

- 完善补丁管理:让系统保持最新的安全补丁,以防御勒索软件经常利用的漏洞

- 网络区域划分:对网络进行分片划分,将关键系统和数据与不安全区域分隔开,限制勒索软件感染的影响

- 良好访问控制:限制用户权限以最大限度减少攻击面

- 电子邮件安全:部署安全解决方案检测与阻止恶意软件和网络钓鱼

- 端点安全防护:使用安全软件检测和缓解端点上的勒索软件威胁

- 事件响应计划:指定针对勒索软件攻击的响应计划,包括事前识别、事中遏制与事后恢复

- 定期安全审计:进行审计和漏洞评估,发现并修复攻击者可能利用的安全漏洞

- 进行备份测试:定期测试备份数据完整性,防止未授权访问