大家好,我是轩辕。

上周的某天早上,我刚到公司,旁边的小伙伴就神神秘秘地告诉我:

“轩哥,你电脑是不是被种马了?”

我一听瞪大了眼睛,赶忙问什么情况。

“我在XXX上看到你的IP在大量请求公司其他人的电脑,有点像横向移动”

我脑子嗡了一下!

这里补充一下背景:

1、XXX是一款产品,用来分析网络通信流量中的网络攻击行为。

2、横向移动是网络攻击的一个术语,攻击者拿下一台主机后,一般会进一步探测目标主机所处的网络环境,然后尝试入侵同局域网中更多的主机,称之为横向移动。

我赶紧上XXX平台看了一下,果不其然,发现了我的IP和同网段的其他主机的7680端口都建立过连接,几乎把同网段的主机都连了一遍,而且就在发现的当下,仍然还在不断连接其他主机的7680端口。产品涉密,这里就不方便截图了。

那一刻,说不慌是不可能的。

自己就是搞安全的,这要是出了这么大篓子,那日后可真没脸见人了。

赶紧打开工具分析了起来,用抓包软件看了一下,不仅我在连别人的7680端口,别人居然也在连我的7680端口。

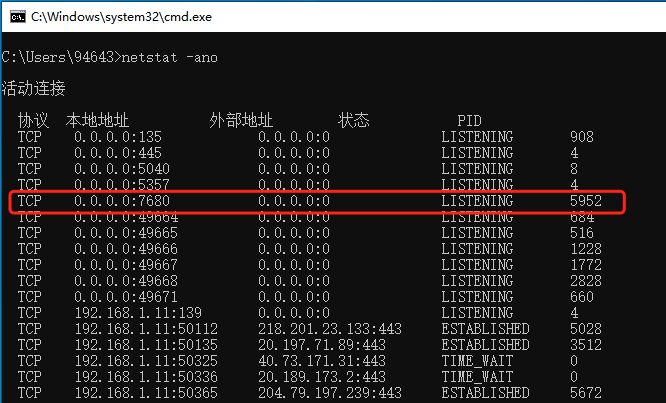

先看下我本机上的7680端口是哪个进程在监听:

图片

图片

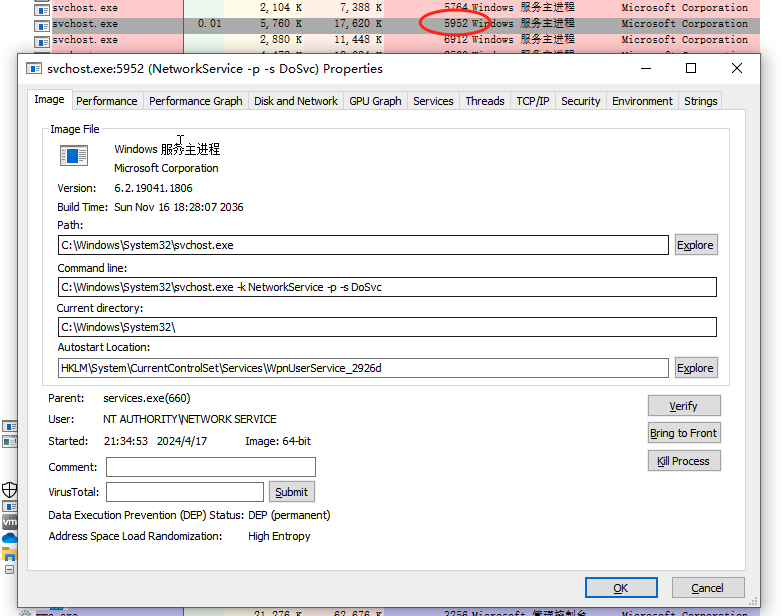

用procexp这个工具看到进程PID是5952:

图片

图片

定位到这个具体的进程,竟然是一个svchost的进程,心情更加郁闷了!因为svchost进程是Windows上很多系统服务的躯壳进程,Windows的很多系统服务都是通过这个svchost.exe来加载对应的服务dll来运行的。

因为Windows系统服务众多,所以你打开任务管理器可以看到一堆的svchost进程。而很多病毒木马也喜欢利用这一点,藏在svchost里面,这样可以隐蔽自己,不容易被发现。

所以当我看到是svchost的时候,心里更加慌了。

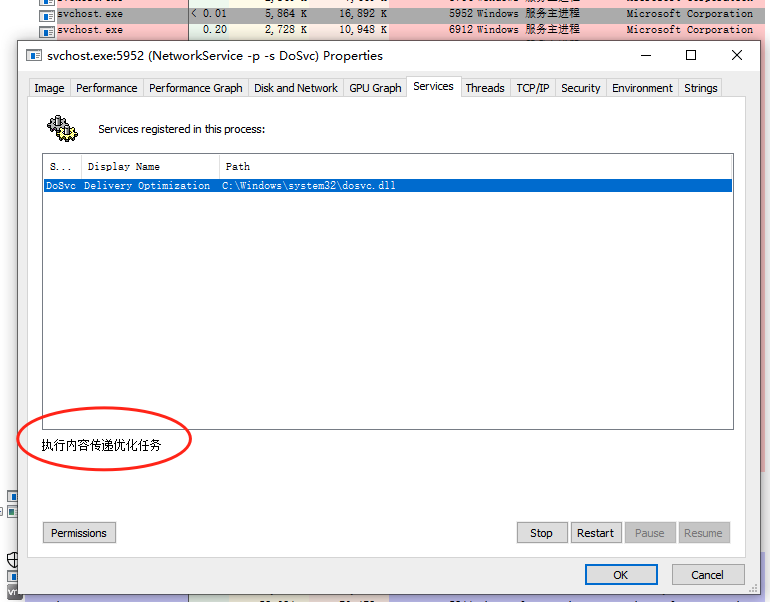

但我看进程的命令行,又不像是个恶意的程序。别着急,既然是服务,那就可以看到具体的服务描述。切换到services服务tab页下,看到了这个服务的描述信息:

执行内容传递优化服务

图片

图片

这是个神马玩意儿?

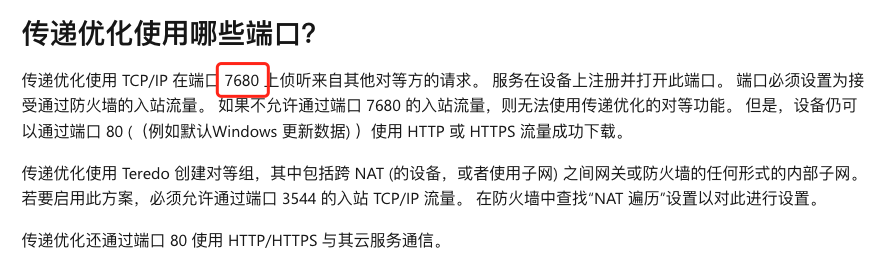

于是我搜了一下,在微软官网找到了这个东西的介绍:

图片

图片

原来是Windows用来做更新用的,它可以通过局域网内其他的Windows主机来获取更新内容,并且确实是使用的7680端口:

图片

图片

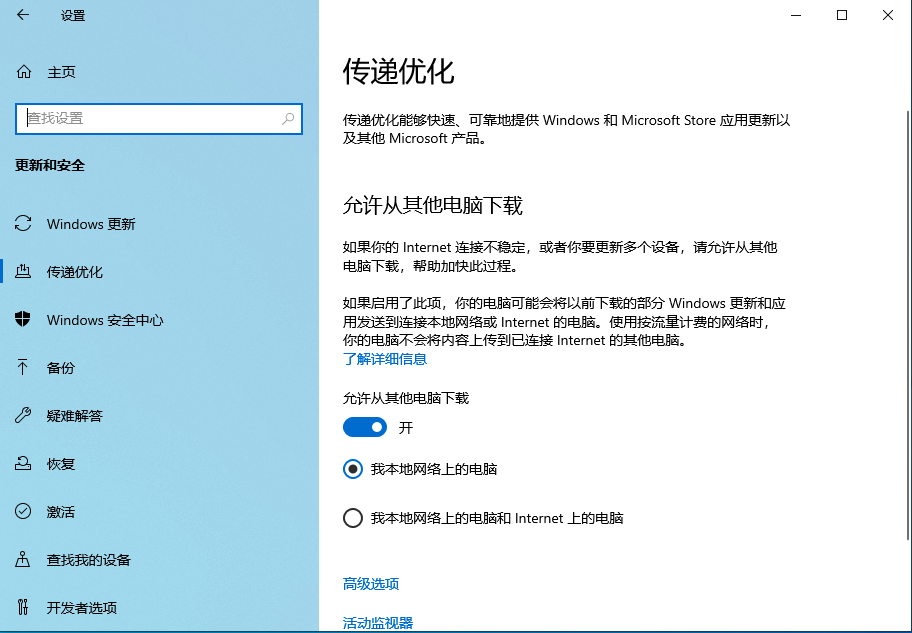

最后,我在系统设置里找到了这个家伙:

图片

图片

默认情况下,系统是开启了这个开关的,也就是说,你的Windows系统会在它认为合适的时候,去主动连接局域网的其他主机,向它们获取更新信息。

微软这波操作,也是醉了,这个行为实在是太像木马了。咱就是说,今天这个新就必须更是吗?

也许是我火星了,应该好几年前就引入了这个功能,只不过这几年换到Mac后,没怎么关注Windows,偶然被我发现了罢了。

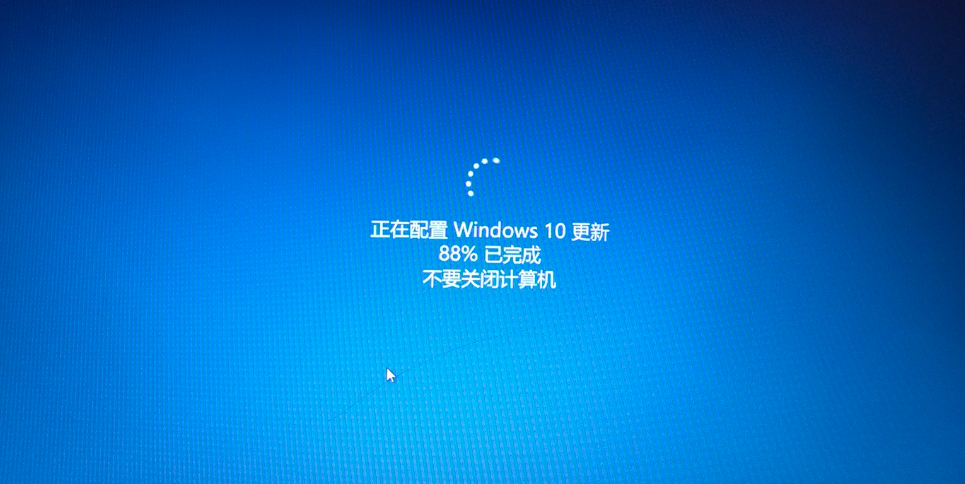

关于Windows的更新,也算是圈内一个梗了。一不小心想重启一下,不好意思,等我更新完成,哪怕当前情况再紧急,对不起,等我更新完成。

图片

图片

不过还好是虚惊一场,赶紧把这玩意儿给关了。

你有被Windows更新坑过的经历吗?