商业间谍软件是一种软件应用程序/脚本,也被称为“跟踪软件”、“监视软件”,主要功能包括非法数据收集、后门行为、远程控制工具、屏幕截图、密钥记录以及复制设备剪贴板中的内容等。商业间谍软件可以帮助恶意行为者监视受害者的计算机设备,秘密地窃取数据并在现实世界中造成伤害。

对于组织的网络安全人员来说,深入了解并认真应对商业间谍软件带来的安全风险是非常重要的。他们应当采取必要措施来保护组织免受此类威胁的侵害,降低商业间谍软件带来的风险,保护组织的关键信息资产和业务数据的安全。

商业间谍软件运行原理

大多数商业间谍软件会首先进入目标用户的设备,感染操作系统的关键文件,然后消耗CPU的处理能力窃取数据,记录用户活动或获得系统级访问权限。一旦收集到数据,攻击者便可以轻松实现任何目标,比如勒索、泄露敏感信息、超定向广告、创收、间谍活动和数据销售等。

一般来说,商业间谍软件只有一个任务:监视目标用户的上网习惯。但有时,间谍软件也会通过产生虚假流量将用户定向到虚假的产品登录页面,从而使黑客掌控的网站受益。

为了被安装到用户的设备上,商业间谍软件会欺骗用户点击可疑的链接、按钮或弹出式广告,从而进入恶意网站。攻击者也会在合法软件包中植入间谍软件。此外,浏览器扩展也可以用间谍软件感染用户的设备。一旦进入系统,拥有足够技能和资源的黑客往往会隐藏间谍软件的存在,阻止用户卸载或删除间谍软件,甚至向用户错误传达应用程序的运行信息。

商业间谍软件通常会在后台运行,并改变设备与外界的正常通信方式。每个商业间谍软件都会以不同的方法来完成预设的任务。一些商业间谍软件还会改变系统设置、互联网或防火墙设置或Windows注册表,并访问受限制的内容。

商业间谍软件的类型

近年来,随着数字化经济的快速发展,这也推动了商业间谍软件数量的急剧增长。目前,商业间谍软件的主要类型包括:

- 信息窃取程序(Infostealers):Infosteers是最常见的一种商业间谍软件类型,它首先收集用户的信息,然后将所有数据非法传输给攻击者。同时,用户并不知道商业间谍软件正在运行并收集各种信息(从搜索历史数据到电子邮件帐户再到密码和存储内容等)。

- 广告软件(Adware):广告软件通常会导致用户设备的屏幕上显示弹出式广告。如果用户错误地点击了弹出式广告并向网站提供了任何类型的信息,网站/表单将存储该信息并将包含该数据的消息发送给黑客。

- 键盘记录程序(Keyloggers):键盘记录程序的主要工作是记录用户在任何给定会话中的所有按键。如果用户在键盘记录程序处于活动状态的会话中键入密码,则该密码将被记录下来。键盘记录程序也可以使用类似的策略来窃取信用卡信息。键盘记录程序保存的任何记录都会被发送给攻击者。

- 风险软件(Riskware):风险软件也是一种商业间谍软件,由于软件中存在固有安全漏洞,因此对用户来说十分危险。有时,这类软件的开发人员违反了许多道德和法律要求,故意使应用程序与某些程序不兼容。与其他间谍软件类型类似,风险软件允许黑客收集敏感数据并在管理级别授予过程控制权。

商业间谍软件典型实例分析

1.Pegasus

所有者:NSO Group公司

目标操作系统:iOS、Android;

零日漏洞利用:苹果iOS、苹果Safari、WhatsApp、苹果iMessage;

零点击漏洞利用:支持;

别名:Chrysaor、DEV-0336、Night Tsunami

NSO Group是一家创立于2010年的以色列技术公司,专注于开发仅向政府销售的入侵和监控软件,其部分创始成员来自以色列的8200国家情报部队,属于该行业中最有影响力的公司之一。NSO公司旗下最知名的间谍软件当属Pegasus。

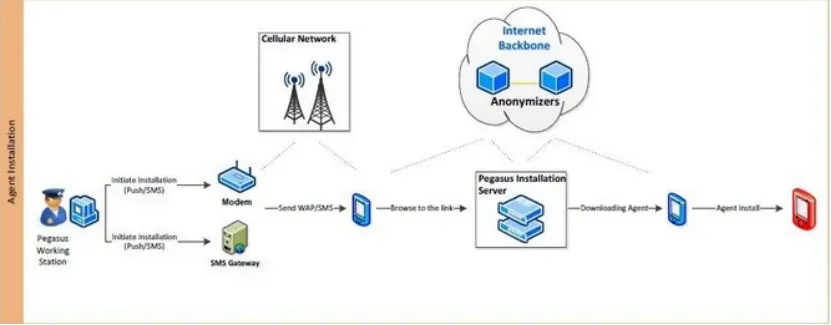

Pegasus能够支持多种移动平台,可通过多种方式植入目标设备,最新版的Pegasus软件甚至可在零点击的情况下入侵目标手机并自动激活程序。

【Pegasus间谍软件运行原理】

Pegasus是一款结构复杂,功能完善的高级间谍软件,具备阅读短信、监听通话、收集密码、位置跟踪,访问目标设备的麦克风和摄像头,收集应用程序信息等功能。数据显示,全球至少50多个国家在使用pegasus间谍软件从事监听工作,监听对象包括了政府官员、企业高管、记者等人士,被监听人数可能高达5万人。

2.DevilsTongue、Sherlock

所有者:Candiru公司

目标操作系统:Windows、macOS、iOS、Android;

零日漏洞利用:微软Windows、谷歌Chrome;

零点击漏洞利用:可以;

别名:SOURGUM、Caramel Tsunami、Saito Tech Ltd。

Candiru也是一家专门提供间谍软件服务的以色列公司,成立于2014年,主要业务是向政府客户销售间谍软件,产品包括用于监视计算机、移动设备和云帐户的解决方案。该公司的名称曾多次更改,目前的官方名称是Saito Tech Ltd。

【2014年-2022年,Candiru官方名称变更情况】

该公司的间谍软件名为DevilsTongue,是Windows平台的间谍软件,其一旦部署到目标的Windows系统中,即可完全访问受感染设备,DevilsTongue还具备多种功能,包括收集和窃取受害者的文件,解密和窃取Windows设备上的Signal信息,并从LSASS和Chrome、Internet Explorer、Firefox、Safari和Opera网络浏览器中窃取cookies和保存的密码。此外,Candiru还提供了一个名为Sherlock的间谍工具,可以针对各种操作系统(Windows、iOS和Android)进行零点击攻击。

数据显示,DevilsTongue目前已经感染了数百名来自世界各地的受害者。

3.Alien、Predator

所有者:Cytrox / Intellexa公司;

目标操作系统:Android、iOS;

零日漏洞利用:Google Chrome、Google Android、Apple iOS;

零点击攻击利用:仅在使用Mars套件时存在;

别名:Helios、Balinese Ltd、Peterbald Ltd

Alien/Predator间谍软件最初由Cytrox开发,该公司成立于2017年,总部位于北马其顿。后来,Cytrox被位于塞浦路斯的Intellexa公司收购,Intellexa的创始人是曾长期在以色列军事情报部门担任高级职位的Tal Dilian。

Alien/Predator间谍软件主要针对Android和iOS操作系统进行攻击。攻击始于向受害者发送包含恶意链接的消息。一旦被点击,这些链接就会引导受害者进入攻击者控制的网站,随后,攻击者会利用浏览器(Chrome)和操作系统(Android)的漏洞感染设备。然后,它会立即将受害者重定向到一个合法的页面,以避免被怀疑。

Intellexa还提供Mars间谍软件套件,其中一部分安装在受害者的移动运营商一侧。一旦安装完成,Mars就会等待目标个人访问HTTP页面,并在访问发生时使用中间人方法将受害者重定向到受感染的站点,进而触发上一段中描述的过程。

4.Subzero

所有者:DSIRF公司

目标操作系统:Windows;

零日漏洞利用:Microsoft Windows、Adobe Reader;

零点击漏洞利用:未发现;

别名:KNOTWEED、Denim Tsunami、MLS Machine Learning Solutions GmbH;

Subzero间谍软件由奥地利DSIRF公司(DSR决策支持信息研究取证有限公司)开发,并于2021年首次曝光。2022年7月,微软威胁情报团队发布了一份关于代号为KNOTWEED (Denim Tsunami)间谍软件研究报告,研究人员正式将其确定为DSIRF Subzero。

【DSIRF幻灯片详细介绍了间谍软件Subzero的功能】

为了破坏目标系统,Subzero商业间谍软件利用了Windows和Adobe Reader的多个零日漏洞。攻击媒介通常涉及向受害者发送包含恶意PDF文件的电子邮件,该电子邮件在打开时会触发一系列漏洞利用,并最终在受害者的设备上启动无形的间谍软件。

该间谍软件会收集在受感染系统中可以找到的任何密码和其他身份验证凭据,范围涵盖浏览器、电子邮件客户端、本地安全授权子系统服务(LSASS)和Windows密码管理器。这些凭据会被进一步用来收集有关受害者的信息,并建立更广泛的监视活动。

从2020年开始,Subzero软件就被用来攻击欧洲和中北美洲的组织。2023年8月,DSIRF宣布将关闭业务,但其子公司MLS仍然在继续开展类似的网络间谍活动。

5.Heliconia

所有者:Variston公司

目标操作系统:Windows、Linux;

零日漏洞利用:Microsoft Defender、Google Chrome、Mozilla Firefox;

零点击漏洞利用:未发现;

2022年,谷歌公司展示了其对商业间谍软件Heliconia的研究分析成果。谷歌威胁分析小组(TAG)的报告描述了这种商业间谍软件的三个组成部分:

- 第一部分:Heliconia Noise,主要利用了Google Chrome V8 JavaScript引擎的一个漏洞。在利用之后,Chrome的沙箱会被绕过,间谍软件可以在目标系统中启动。

- 第二部分:Heliconia Soft,主要利用了Windows反病毒软件Microsoft Defender所嵌JavaScript引擎中的一个漏洞。其工作原理如下:首先,向受害者发送一个包含恶意JavaScript代码的受感染PDF文件的链接。当下载的PDF文件开始自动扫描时,此代码会触发Microsoft Defender漏洞。由于利用这个漏洞,Heliconia获得了操作系统级别的特权,并能够在受害者的计算机上安装间谍软件。

- 第三部分:Helicona Files,主要利用了Mozilla Firefox浏览器的XSLT处理器中的一个漏洞来攻击运行Windows或Linux的计算机。从这个影响Firefox 64到68版本的漏洞来看,该间谍软件是在很早前就开发完成,至少从2018年便开始使用。

6.Reign

所有者:QuaDream公司

目标操作系统:iOS;

零日漏洞利用:苹果iOS;

零点击漏洞利用:支持;

别名:DEV-0196、Carmine Tsunami、InReach;

QuaDream是由NSO集团的前雇员创建,其开发的间谍软件Reign与Pegasus有很多惊人地相似之处。例如,为了用Reign间谍软件感染iphone,他们利用了类似于FORCEDENTRY的零点击漏洞。

安全研究人员将这个漏洞命名为ENDOFDAYS。这个漏洞利用了iCloud日历中的漏洞作为初始攻击向量,使攻击者能够通过向日历发送不可见的恶意邀请来感染iPhone。

iOS版Reign主要包括如下监视功能:

- 搜索文件和数据库;

- 通话录音;

- 通过麦克风进行窃听;

- 用前置或后置摄像头拍照;

- 盗取密码;

- 生成iCloud双因素认证一次性代码;

- 跟踪位置;

- 清除设备感染的痕迹;

据报道,QuaDream还开发了攻击安卓设备的恶意软件,但没有公开的信息。QuaDream拥有极严的保密机制,它没有网站,谷歌地图上也找不到该公司的办公室,同时还禁止其员工在社交媒体上讨论他们的工作。2023年4月,该公司突然宣布停止运营,但目前还不完全清楚这是否仅是战术性的撤退。

商业间谍软件防范建议

企业组织要确保对使用商业间谍软件的攻击进行全面保护通常并不容易,而遵循以下建议可以增加间谍软件运行的难度:

- 定期更新所有计算设备上的软件系统,尤其是操作系统、浏览器和消息应用程序;

- 不要点击任何可疑的邮件或访问链接;

- 在浏览HTTP网页时使用VPN屏蔽互联网流量,确保不会被重定向到恶意网站;

- 定期重新启动计算机设备,以对抗尚未建立持久机制的内存驻留恶意软件;

- 在所有设备上安装具有实时扫描功能的恶意软件检测工具,以便根据行为分析,在间谍软件造成重大损害之前,及时检测和消除其恶意感染;

- 定期在网络环境中进行威胁搜索,寻找潜在感染和数据泄露的迹象;

- 定期评估数据存储策略。只保留业务目的所需的数据,并确保使用强加密和最低权限访问对其进行良好保护;

- 启用安全功能,调整设置,使用面部识别、指纹或pin码解锁设备,阻止需要手动安装的商业间谍软件;

- 要教育员工,避免连接免费和公共WiFi网络。