近日,美国国家安全局发布了新的零信任指南,旨在帮助企业通过零信任框架原则来抵御外部网络攻击。零信任安全架构要求对网络资源的访问进行严格控制,无论是在物理边界内外,以最大限度地减少漏洞的影响。

一般情况下,传统的 IT 安全模式会以默认可信的模式来运行,但零信任一般直接会默认假定威胁已经存在,不允许任何人在网络内自由行动。零信任的成熟度是通过解决威胁行为者在攻击中可以利用的各种组件或支柱逐步实现的。

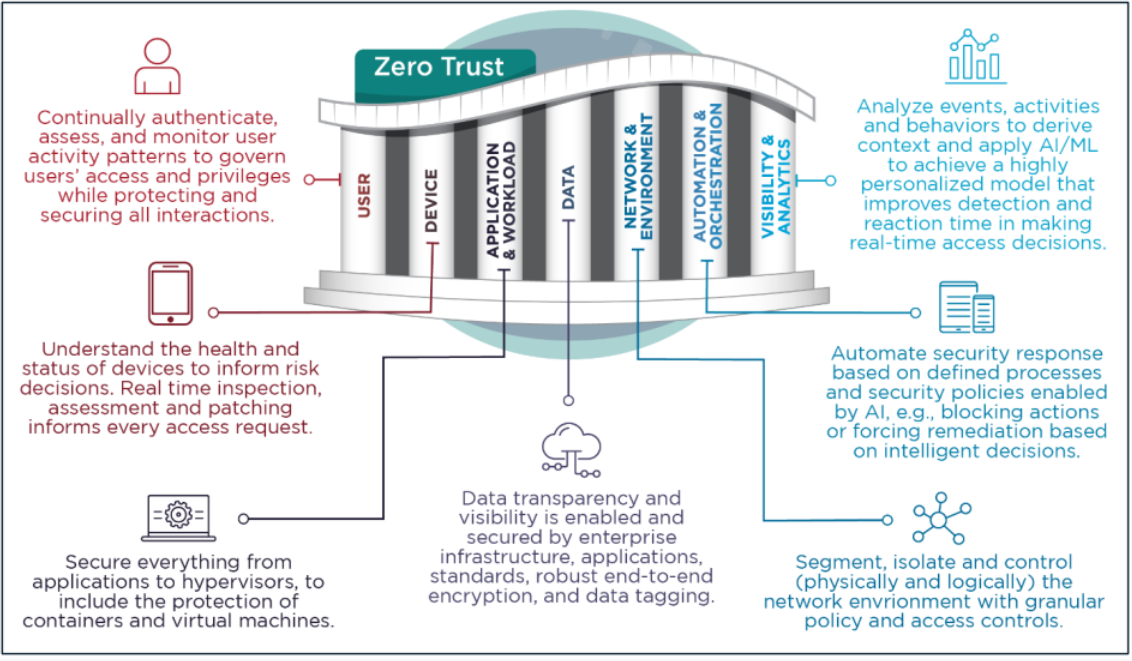

零信任架构的七大支柱,图源:美国国家安全局

昨天(3月5日),美国国家安全局发布了网络和环境组件的零信任指南,其中包括所有硬件和软件资产、非人实体以及相互通信协议。

零信任模式通过数据流映射、宏观和微观分段以及软件定义网络提供深入的网络安全。对于其中的每一项,企业都必须达到特定的成熟度,才能继续按照零信任原则进行建设。

“网络和环境支柱通过定义网络访问、控制网络和数据流、划分应用程序和工作负载以及使用端到端加密,将关键资源与未经授权的访问隔离开来"--国家安全局

数据流映射首先要确定数据存储和处理的位置和方式。当企业对数据流有了全面的清点和可视性,并能减少所有当前的、新的或异常的路径时,就达到了高级成熟度。

通过宏观划分,企业可以为每个部门的用户创建网络区域,从而限制网络上的横向移动。比如,除非有明确要求,否则会计人员不需要访问人力资源专用网段,因此威胁行为者可利用的攻击面有限。

通过微分段,网络管理被分解成更小的组成部分,并实施严格的访问策略来限制横向数据流。

美国国家安全局解释说,"微分段涉及将用户、应用程序或工作流程隔离到单个网段中,以进一步减少攻击面,并限制发生入侵时的影响"。

通过软件定义网络(SDN)组件,可以对微分段进行更细粒度的控制,从而提供可定制的安全监控和警报。SDN 允许从集中控制中心控制数据包路由,提供更好的网络可见性,并允许对所有网段执行策略。

对于零信任架构中网络和环境支柱的四个组成部分,美国国家安全局描述了四个成熟度等级,从准备阶段到高级阶段,在高级阶段实施广泛的控制和管理系统,以实现最佳的可见性和监控,并确保网络的增长。

设计和构建零信任环境是一项复杂的任务,需要系统地经历各个成熟阶段。如果方法得当,企业架构就能抵御、识别和应对试图利用弱点的威胁。

美国国家安全局于 2021 年 2 月发布了第一份零信任框架指南《拥抱零信任安全模型》,该指南介绍了该模型及其背后原则的优势。

2023 年 4 月,该机构发布了达到零信任框架中用户组件成熟度的指南《在整个用户支柱中推进零信任成熟度》。