1、ISAC背景知识

1.1 ISAC在6G网络中的价值

6G网络不只是对通信速率的简单提升,它也被视作一场伟大的范式革命,是未来智能世界的新引擎。除了空天地一体化通信的实现,6G还将使智慧城市、智能工业、车联网、远程医疗等新兴技术的实现成为可能。这些新兴技术都有一个共同特点,即同时需要高质量的无线通信能力和稳健且高精度的感知能力。因此,在6G网络框架下研究ISAC具有重要的意义。

ISAC从雷达通信一体化(Dual-functional radar and communication, DFRC)演化而来。由于目前无线频谱资源受限,下一代无线通信系统希望复用雷达频段,实现雷达和通信频谱共享,提高频谱利用率,这也是为何6G网络中ISAC技术将发挥重要的作用。ISAC技术通过利用通用的频谱、硬件平台和信号处理框架,可以提高频谱和能源效率,从而解决频谱拥塞问题,同时降低硬件和信令成本,即集成增益。此外,ISAC可以实现通信辅助感知和感知辅助通信,从而大幅提高感知和通信性能,称之为协调增益。得益于上述优点,ISAC可以实现新兴应用,包括增强定位和跟踪、无人机监控/管理、人类活动识别、车辆队列、环境监测、感知辅助和资源分配等。

1.2 ISAC原理

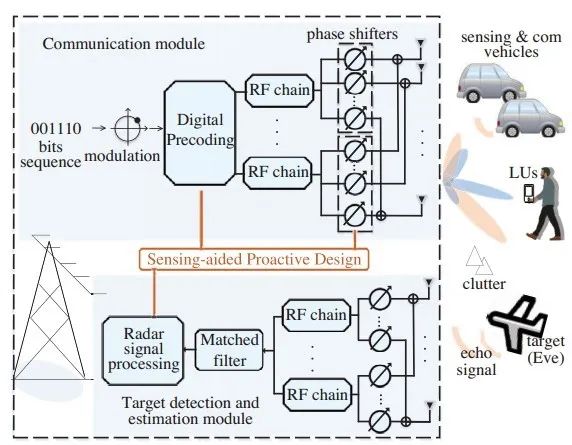

为了更好的说明ISAC安全问题,我们先给出ISAC的原理。一种常见的ISAC系统设计如图1所示,在发射端,调制信号在基带先进行数字预编码,然后通过射频处理链,最后通过天线发射。通信的目的是将信息准确地传递给接收机,而感知的目的是从目标回波中提取目标信息。因此,对感知有用的信息不在通信波束中,而在反射回波中。在分析反射回波用于目标检测的同时,感知结果也以主动和因果的方式辅助安全波束设计。

图1 一种常见的ISAC系统设计

图1 一种常见的ISAC系统设计

不难发现,为了实现感知目标,ISAC中对波束的设计就至关重要。根据实际需求,可分为以感知为中心、以通信为中心和联合设计:

(1)以感知为中心的设计:以感知为中心的设计将通信信息集成到经典的感知波束中,因此与雷达架构具有很高的兼容性。然而,通信符号通常嵌入到雷达脉冲中,以感知为中心的设计导致数据速率低,受到雷达脉冲重复频率的限制,远低于5G/6G网络要求。

(2)以通信为中心的设计:以通信为中心的设计利用了用于感知的标准化通信波束、协议和架构。例如,导频信号和帧前导具有良好的自相关特性,通常用于信道估计或多用户接入,可被用于感知目标。然而,导频信号、帧前导和通信波束并不是专门为感知设计的。因此,以通信为中心设计的主要缺点在于较差的、依赖于场景的和难以调谐的感知性能。

(3)联合设计:在联合设计ISAC方法中,波束方向图被设计为满足理想的雷达波束方向图,同时确保通信中合法用户处的高信噪比(SINR),可采用最优化、信息论的角度解决问题。显然,联合设计涉及对两种功能的专门优化,并实现可扩展的性能。

2、通感一体化的安全问题

2.1安全问题来源

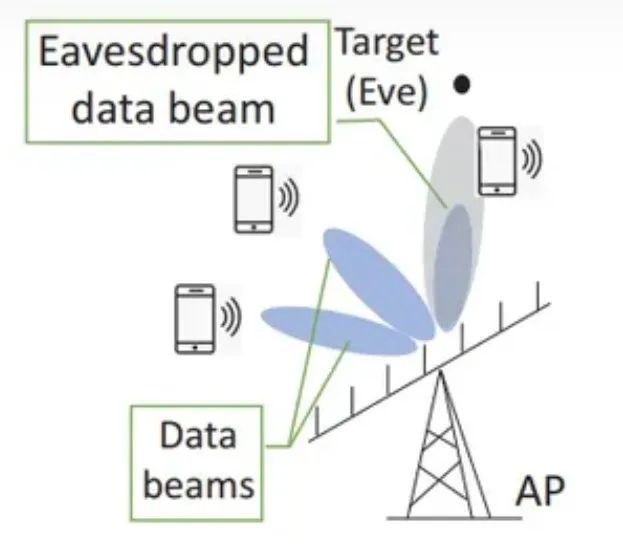

由于频谱的共享使用和无线传输的广播性质,ISAC面临着独特的安全挑战。雷达探测信号中包含信息电文,使得通信过程容易被目标窃听。实际上,被感知的目标可以潜在地利用承载信息的信号并检测到发送给通信目的地的机密信息,攻击者也可以在波束方向上截获信息,如图2所示。这为ISAC系统的发射器带来了一个重要的trade-off问题:一方面,发射器希望通过将功率聚焦到目标方向来更好的感知目标,另一方面又要限制到达目标的有用信号功率以防止窃听。

图2 ISAC系统中存在攻击者的场景示意图

图2 ISAC系统中存在攻击者的场景示意图

2.2传统安全防护措施

2.2.1高层加密

不难想象,用户可以在网络的高层使用加密技术,在传输之前对机密数据进行加密,这样攻击者即使截获信息也无法获取加密内容。然而,该解决方案存在局限性。首先攻击者若具备强大的计算力,则有可能暴力破解加密内容,无法保证安全;同时若采用复杂的加密算法,则信息接收端设备也要求有足够的算力来解密,这是目前常见的低功耗设备所不具备的。

2.2.2物理层加密

目前已有研究通过利用攻击者和合法用户之间的信道差异来保证系统的安全。发射端与合法用户之间的信道状态CSI可以测量,从而在用户端恢复发射端原始信息,而攻击者是无法获取上述CSI的,在信道的作用下,攻击者获得的信号质量可能会下降到攻击者即使完全知道密钥也无法提取消息的程度[2]。然而,对CSI的测量并不能很好地利用可用宽带,因为他们所传输的信号不包含通信信息,实际的频带利用率偏低。此外,还有研究利用攻击者引起的电磁波变化,主动推断攻击者的可能存在,以协助安全波束设计[3]。但该方案将通信与感知功能分开,造成了性能损失。

2.3基于ISAC本身的安全方案设计

上述方法都局限在旧有的安全方案,并没有考虑ISAC本身的特性。实际上,ISAC的联合感知和通信机制为安全设计带来了新的机会,其中额外的感知功能可以作为促进提供安全性的支持。

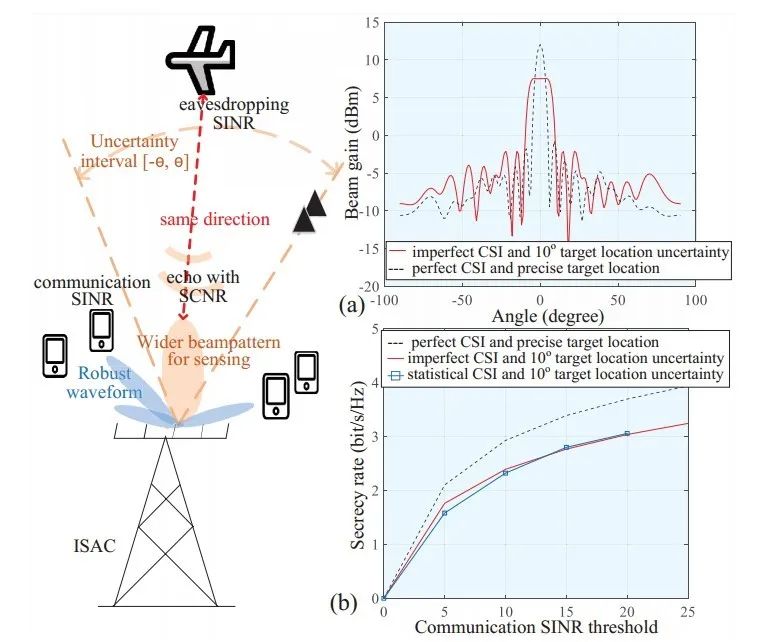

图3 ISAC攻击者与感应目标位于同一方向的示意图

图3 ISAC攻击者与感应目标位于同一方向的示意图

2.3.1 信噪比约束

ISAC发射机需要将功率集中到包含目标的方向上,并保证接收端的目标回波具有足够好的SNR,以达到一定的感知性能。但是,由于目标位置上可能存在攻击者,因此感应波束进入目标物体的角度与攻击者的角度相同,如图3所示。这意味着目标对嵌入的通信信号具有较高的接收信噪比(SCNR),大大增加了信息被攻击者窃听的易感性,这是上文中提到的trade-off问题,下面给出了针对该问题的研究设想。

ISAC发射机能够感知目标反射回波信号的到达角(AoA),并根据接收到的信号强度推断目标的位置。利用这个往返信道,可以估计从ISAC发射机到目标的窃听信道。因此,可以利用主动和随机获得的窃听信道,或目标的AoA作为最小值,来设计多种安全方法,包括安全波束形成、人工噪声和协同干扰等,抑制攻击者位置的SNR,并保证合法用户的SINR,来提高保密率。需要注意的是,在极少数情况下,若目标的角度与攻击者的角度相同,并且两者都具有强视距信道,它们的信道是强相关的,在这种情况下,网络更高层仍然需要安全的身份验证和加密技术。

2.3.2安全波束设计

在实际应用中,由于感知误差和有限的探测分辨率,目标的位置不一定能得到完美的定位。当目标位置只能在一个角度区域内粗略感知时,需要向该区域制定更宽的波束以避免错过目标。然而,将波束聚焦到一个空间区域不可避免地导致信息泄漏的可能性增加,从而需要鲁棒的安全波束设计。

具体而言:当只知道目标在空间的某一角度区域内时,可以通过最小化目标在该角度区间内可能位置的SNR之和,从而保证信息安全。另一方面,当ISAC发射机也不完全知道合法用户的信道时,信道估计误差一般可以使用有界或无界误差模型来表示。在有界或无界误差模型下,确保合法用户的SINR可以进一步转化为确定性或概率约束,一系列成熟的随机优化工具可轻松处理这些约束。

我们考虑如图3所示的场景,其中目标可能的角度间隔为[-5,5],而四个合法用户的信道估计误差服从高斯分布,方差为0.05,SINR阈值为40 dB,功率预算为20dbm。安全波束优化的目标是在满足合法用户SINR要求的情况下抑制目标的接收SNR,同时确保产生的波束接近所需的感知波束方向图。如图3a所示,当准确地感知目标位置时,可以获得较窄的波束图。发射机利用主动获取的位置信息,对耗散波束进行操纵,抑制了窃听SNR,从而提高了图3b中的保密率。当目标的位置只能被不完全感知时,形成一个更宽的波束模式,在可能的区域上引导相同的功率,减少主波束的功率增益。另外,通过抑制目标在角间隔内可能位置的SINR之和,即使ISAC发射机只知道合法用户信道的统计信息,也可以实现高水平的保密率。

2.4安全ISAC硬件设计

为提高经济性,低成本低功耗的通信硬件设备正成为应用首选。然而,通信硬件的限制可能会危及感知和通信性能以及安全性。因此,如何权衡经济性与安全性是未来有价值的研究方向。

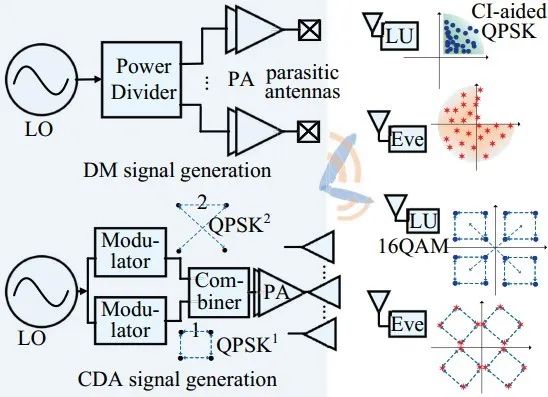

为了去除昂贵且耗电的数模转换器(DAC),一种建立在定向调制(DM)概念基础上的硬件效率更高的安全ISAC 技术正在兴起[4]。在这种技术中,寄生天线被用作发射器的主要组件。在合法用户CSI的帮助下,符号调制发生在天线层而不是基带层,合法用户接收到的波束模式被视为空间复星座点。特别是,合法用户的构造信号并不一定与所需符号一致,但可以根据构造干扰(CI)区域的概念,将其推离解调的检测阈值。图4举例说明了正交相移键控(QPSK)。由于 QPSK 的判定阈值是实轴和虚轴,因此在合法用户上构建的符号(用蓝点表示)可以被推离实轴和虚轴,由此增加的与检测阈值的距离有利于合法用户的通信质量。同样,也可以使用高阶调制为合法用户构建符号。另一方面,利用主动获取的攻击者信息,可以有意将攻击者接收到的符号(用红星表示)定位到信号解调的破坏性区域,从而进一步阻碍攻击者在符号级别上的拦截行为。

另一种硬件高效架构即星座分解阵列(CDA),也具有确保 ISAC 安全的巨大潜力[5]。CDA 的简化模块如图4所示,包括本地振荡器、调制器、线性合路器和功率放大器,能避免使用昂贵的 DAC。显然,高阶正交幅度调制(QAM)可被视为多个低阶 QAM/PSK 信号的矢量组合。例如,16-QAM 信号可视为 QPSK[1] 和 QPSK[2] 信号的组合,其中上标表示两个相邻符号之间的归一化欧氏距离。通过利用合法用户的 CSI 对阵列进行适当控制,合法用户可以看到预期信号的正确组合,而位于不同角度的任何攻击者(包括传感目标)都会在解调时获得失真的信号。此外,由于 CDA 传输的是峰功率比很低的低阶调制信号,因此可以适当放宽对功率放大器的严格线性度要求。

图4 DM、CDA结构与工作示意图

图4 DM、CDA结构与工作示意图

3、总结与讨论

本文讨论了ISAC安全性问题,从ISAC的基本原理出发,首先介绍了用于感知和通信的波束设计方法。然后研究了ISAC的安全防护方案,分析了旧有方案的不足,给出了基于信噪比约束以及安全波束设计两种可行思路,以防止波束中的机密信息被攻击者窃听。最后讨论了高效硬件架构与ISAC安全问题之间的关系。

2023年12月5日,IMT-2030(6G)推进组宣布:2030年6G技术将正式迈入商用时代,意味着ISAC技术即将走入千家万户。由此ISAC安全问题的重要性、紧迫性愈发突出。本文详细的分析了ISAC所面临的安全问题,给出了多种感知辅助安全的ISAC设计思路,指出了ISAC安全在未来具有广阔的研究前景,对本领域发展乃至社会发展具有重要的价值。

参考文献

[1] Masouros C ,Wei Z, Liu F, et al. Toward multi-functional 6G wireless networks: Integrating sensing, communication, and security[J]. IEEE Communications Magazine, 2022, 60(4): 65-71.

[2] Bloch M, Günlü O, Yener A, et al. An overview of information-theoretic security and privacy: Metrics, limits and applications[J]. IEEE Journal on Selected Areas in Information Theory, 2021, 2(1): 5-22.

[3] Tahmasbi M, Bloch M R, Yener A. Learning an adversary’s actions for secret communication[J]. IEEE Transactions on Information Theory, 2019, 66(3): 1607-1624.

[4] Wei Z, Masouros C, Wong K K, et al. Multi-cell interference exploitation: Enhancing the power efficiency in cell coordination[J]. IEEE Transactions on Wireless Communications, 2019, 19(1): 547-562.

[5] Mannem N S, Huang T Y, Erfani E, et al. A mm-wave transmitter MIMO with constellation decomposition array (CDA) for keyless physically secured high-throughput links[C]. 2021 IEEE Radio Frequency Integrated Circuits Symposium (RFIC). IEEE, 2021: 199-202.