Bleeping Computer 网站消息,微软表示,一伙疑似由伊朗支持的威胁攻击者正在针对欧洲和美国研究机构和大学的高级雇员发起鱼叉式网络钓鱼攻击,并推送新的后门恶意软件。

据悉,这些威胁攻击者是臭名昭著的 APT35 伊朗网络间谍组织(又称 Charming Kitten 和 Phosphorus)的一个子组织,疑似与伊斯兰革命卫队(IRGC)有关联。这些威胁攻击者通过此前已经成功入侵的账户发送定制的、难以检测的钓鱼邮件。

微软方面强调,自 2023 年 11 月以来,微软持续观察到 APT 35 的子组织以比利时、法国、加沙、以色列、英国和美国的大学和研究机构中从事中东事务的知名人士为目标,在这些攻击活动中,威胁攻击者使用了定制的网络钓鱼诱饵,试图通过社交工程让目标下载恶意文件。

少数情况下,微软还观察到了新的入侵后技术,包括使用名为 MediaPl 的新定制后门。

MediaPl 恶意软件使用加密通信渠道与其指挥控制(C2)服务器交换信息,并被设计为伪装成 Windows媒体播放器以逃避安全检测。MediaPl 与其 C2 服务器之间的通信使用 AES CBC 加密和 Base64 编码,在被入侵设备上发现的变种具有自动终止、暂时停止、重试 C2 通信以及使用 _popen 函数执行 C2 命令的能力。

此外,名为 MischiefTut 的第二个基于 PowerShell 的后门恶意软件可帮助威胁攻击者投放额外的恶意工具并提供侦察能力,使其能够在被入侵的系统上运行任何命令,并输出发送到威胁攻击者控制的服务器上。

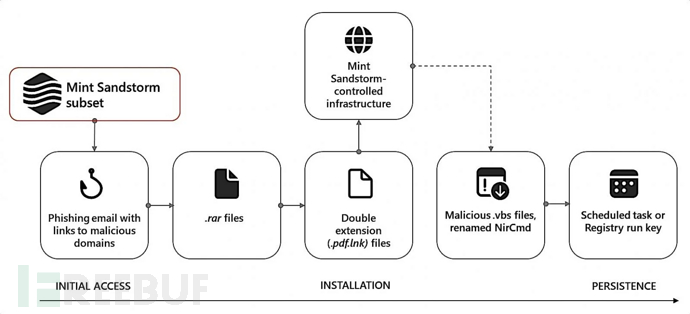

APT35 攻击活动背后的攻击链(图源:微软)

APT35 组织的子组织主要攻击高价值目标,并从被攻破的系统中窃取敏感数据,此前该组织的攻击目标主要是研究人员、教授、记者和其他了解与伊朗利益一致的安全和政策问题的个人。这些与情报界和政策界合作或有可能对情报界和政策界产生影响的个人,对于那些试图为赞助其活动的国家(如伊朗伊斯兰共和国)收集情报的对手来说,是极具吸引力的目标。

2021 年 3 月至 2022 年 6 月间,APT35 组织在针对政府和医疗保健组织以及金融服务、工程、制造、技术、法律、电信和其他行业领域的公司的攻击活动中,利用以前未知的恶意软件,至少在 34 家公司中设置了后门。

伊朗黑客组织还在针对 macOS 系统的攻击中使用了前所未见的 NokNok 恶意软件,旨在收集、加密和外泄被入侵 Mac 的数据。

另一个被追踪为 APT33(又名 Refined Kitten 或 Holmium)的伊朗威胁组织自 2023 年 2 月以来在针对全球数千个组织的大范围密码喷射攻击中入侵了国防组织,最近还被发现试图利用新的 FalseFont 恶意软件入侵国防承包商。

参考文章:https://www.bleepingcomputer.com/news/security/microsoft-iranian-hackers-target-researchers-with-new-mediapl-malware/