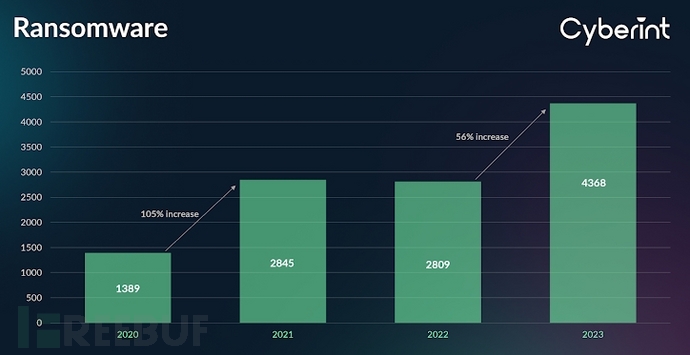

勒索软件报告指出,2023年,全球勒索软件受害者数量同比增长55.5%,案件数量达4368起,令人震惊。

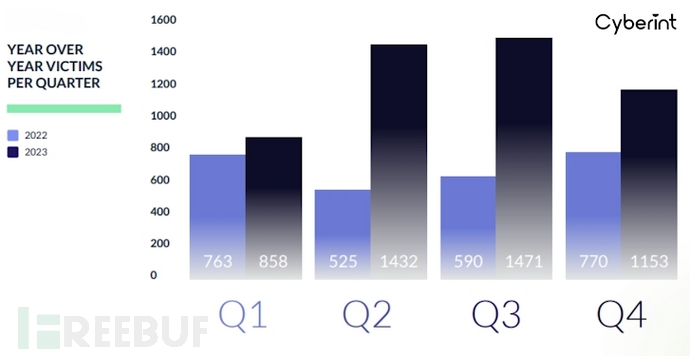

图1:每季度同比受害者数量

回顾2021年勒索软件行业的爆炸性增长到2022年的短暂下滑,这场过山车之旅只是暴风雨来临的前奏。2023年,勒索软件行业强势反弹,不仅推动了现有勒索软件组织的发展,更涌现了一批实力强劲的新兴组织。

图2:2020-2023年勒索软件受害者数量

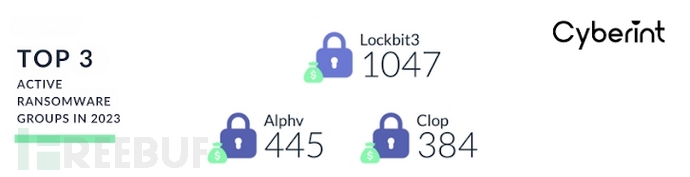

LockBit 3.0凭借波音攻击、皇家邮件攻击等行为,在2023年攻击了1047名受害者,占据第一。相比之下,Alphv和Cl0p在2023年的攻击较少,分别关联445名和384名受害者。

图3:2023年最活跃的三大勒索软件组织

这三个组织是造成2023年勒索软件攻击激增的主要行为者,但它们并不是唯一的责任组织。还有许多攻击是由新兴的勒索软件团伙发起的,包括8Base、Rhysida、3AM、Malaslocker、BianLian、Play、Akira等等。

勒索软件行业的新面孔

在Cyberint,研究团队持续追踪最新的勒索软件组织,并对它们可能带来的影响进行分析。本篇文章将聚焦行业内的三个新参与者,评估它们在2023年的影响力,并深入分析它们的战术、技术和程序(TTPs)。

1.3AM 勒索软件

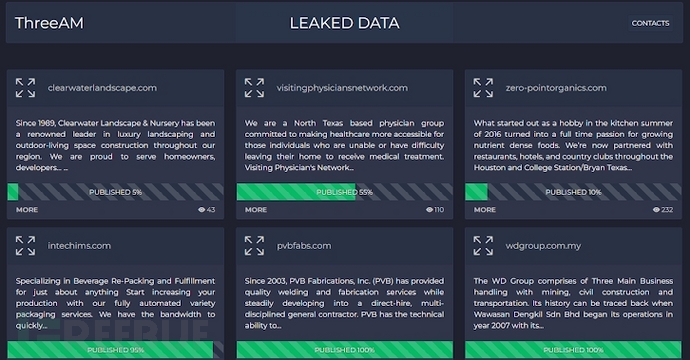

行业内已经出现了一种名为3AM的勒索软件变种,到目前为止它的使用范围比较有限,2023年只有20多个组织(大多数在美国)受到该勒索软件变种的影响。然而,由于一个尝试在目标网络上部署LockBit勒索软件的威胁行为者在LockBit遭到封锁后转而使用3AM,这款勒索软件变得臭名昭著。

新型勒索软件层出不穷,但大多数很快就消失了,因为它们没有获得主要关注。然而,一个LockBit的威胁行为者把3AM作为一种备选方案,这表明它可能吸引了攻击者的注意,并且未来可能会再次使用该软件。

有意思的是,3AM是用Rust语言编写的,看上去是一个全新的恶意软件。它按照特定程序操作:在启动文件加密程序之前,它会尝试终止受感染计算机上的多个服务。完成加密后,它还会尝试清除卷影副本(VSS)。至于其作者与已知网络犯罪组织之间是否有任何潜在联系,目前还不明确。

图4:3AM泄露的数据

威胁行为者通常使用gpresult命令来提取对特定用户强制执行的计算机策略设置,之后,他们执行了Cobalt Strike的多个组件,并尝试利用PsExec在计算机上提高权限。

在此之后,攻击者通过whoami、netstat、quser和net share等命令进行侦察。他们还尝试使用quser和net view命令来识别其他服务器,以便进行横向移动。此外,他们创建了一个新的用户账户以保持持久性,并使用Wput工具将受害者的文件传输到自己的FTP服务器。

在使用2004年的Yugeon Web Clicks脚本时可能会让人感到困惑,为什么一个新兴的勒索软件组织会选择这种过时的技术,背后可能有几个原因,包括:

- 模糊性:老旧脚本和技术不会被现代安全工具轻易识别,从而降低了被检测到的可能性。

- 简洁性:老旧脚本提供了简单直接的功能,不涉及现代脚本常有的复杂性,使得部署和管理变得更加简便。

- 自信过剩:该组织对自己的能力过于自信,认为没有必要投资更先进的技术,特别对于他们的网站而言。

需要注意的是,这些原因会让勒索软件组织面临一定的风险。使用已知漏洞的过时技术可能会使他们的操作易受外部攻击、反制措施或遭到其他威胁行为者的潜在破坏。

3AM勒索软件组织选择使用过时的PHP脚本,证明了网络犯罪分子的不可预测性。尽管他们使用先进的勒索软件变种来针对组织,但他们选择后端技术可能受到战略考虑、便利性和过度自信的共同影响。这强调了组织时刻保持警惕和采用全面安全方法的重要性,因为威胁既可能来自先进技术,也可能来自过时技术。

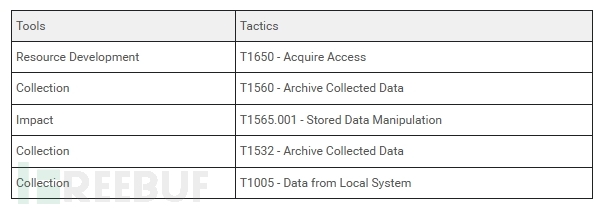

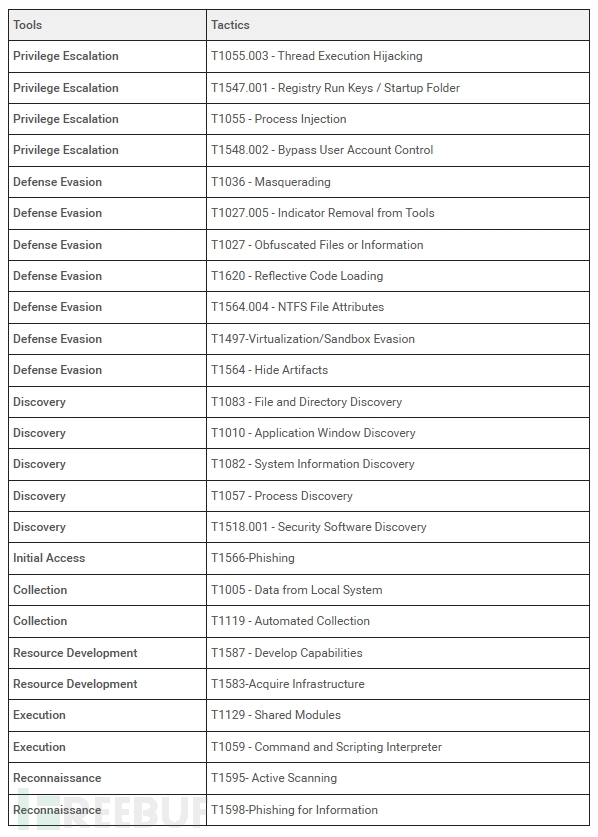

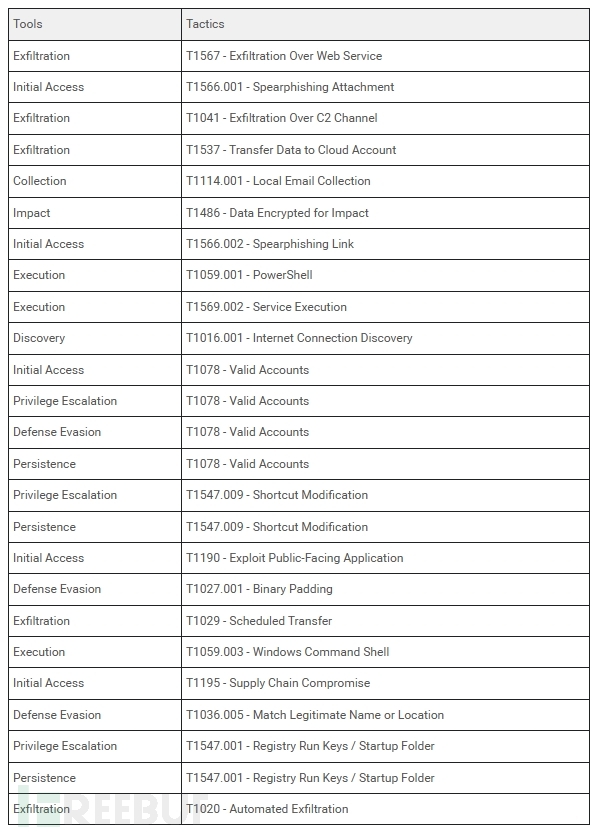

2.已知的战术、技术和程序(TTPs)

3.Rhysida 勒索软件

2023年5月/6月,Rhysida 勒索软件团伙引起了广泛关注,当时他们通过他们的TOR(.onion)网站推出了一个受害者支持聊天门户,自称是一个“网络安全团队”,声称为了受害者的最佳利益而行动,主要针对的是受害者的系统并揭示受害者存在的安全漏洞。

在6月份,Rhysida在其数据泄露网站上公开披露了窃取的智利军方文件,引起了人们的注意。自那以后,他们对包括Prospect Medical Holdings在内的医疗机构发起攻击,一时间声名狼藉,导致政府机构和网络安全公司密切追踪他们。据了解,他们在针对英国图书馆的网络攻击中,导致该图书馆发生了一次重大的技术中断,并在线上出售窃取的个人身份信息(PII)。另外,他们还攻击了索尼旗下的视频游戏开发商Insomniac Games,这展示了该组织能够跨越多个不同行业进行攻击的广泛影响力。

4.已知的战术、技术和程序(TTPs)

5.Akira勒索软件

Akira 组织在2023年3月被发现,该组织声称到目前为止已经攻击了81个受害者。初步研究表明,该组织与臭名昭著的勒索软件团伙Conti有着强烈的联系。Conti源代码的泄露导致多个威胁行为者使用Conti的代码来构建或修改他们自己的勒索软件,这使得辨别哪些团伙与Conti有直接联系,哪些仅仅是在利用泄露的代码变得极为困难。

不过,Akira确实提供了一些明显的线索表明它与Conti有关联,包括它们方法上的相似性,对相同文件类型和目录的忽视,以及相似功能的整合。此外,Akira使用ChaCha算法进行文件加密,其实施方式与Conti勒索软件相似。最后,Akira勒索软件背后的个体将全部的赎金支付指向了与Conti团队相关联的地址。

Akira提供勒索软件即服务(Ransomware-as-a-Service),影响Windows和Linux系统。他们利用官方的数据泄露站点(DLS)来发布关于受害者的信息以及他们活动的更新。这些威胁行为者主要针对美国,当然英国、澳大利亚和其他国家也不例外。

该组织通过外泄和加密数据来迫使受害者支付双重赎金,既要恢复访问权限,又要还原文件。在几乎所有的入侵事件中, Akira都利用被入侵的凭据作为初始立足点进入受害者的环境。有趣的是,大多数被攻击的组织没有为他们的VPN实施多因素认证(MFA)。虽然这些被入侵凭据的确切来源尚不确定,但有可能是威胁行为者从暗网获取的。

6.已知的战术、技术和程序(TTPs)

勒索软件行业正在蓬勃发展,吸引了又一批新的、大胆的组织,他们希望通过开发高质量的勒索软件服务和工具来建立自己的声誉。Cyberint研究团队表示,在2024年这几个新组织的能力将越来越强,并可能像LockBit 3.0、Cl0p和AlphV这样的老牌组织一样成为该行业的主导力量。

2023年勒索软件报告下载地址:Ransomware Recap 2023 (cyberint.com)