嘿,亲爱的科技冒险家们!今天,我们将一同揭开数字世界的神秘面纱,探索那个保卫我们网络安全的无名英雄——防火墙!

首先,你得知道,防火墙就像是我们数字领域的一位坚实的守护者,负责保护我们的数据免受不速之客的侵害。而为了与这位守护者交流,我们需要打开它的大门,也就是登录配置。现在,就跟我一起来探险吧!

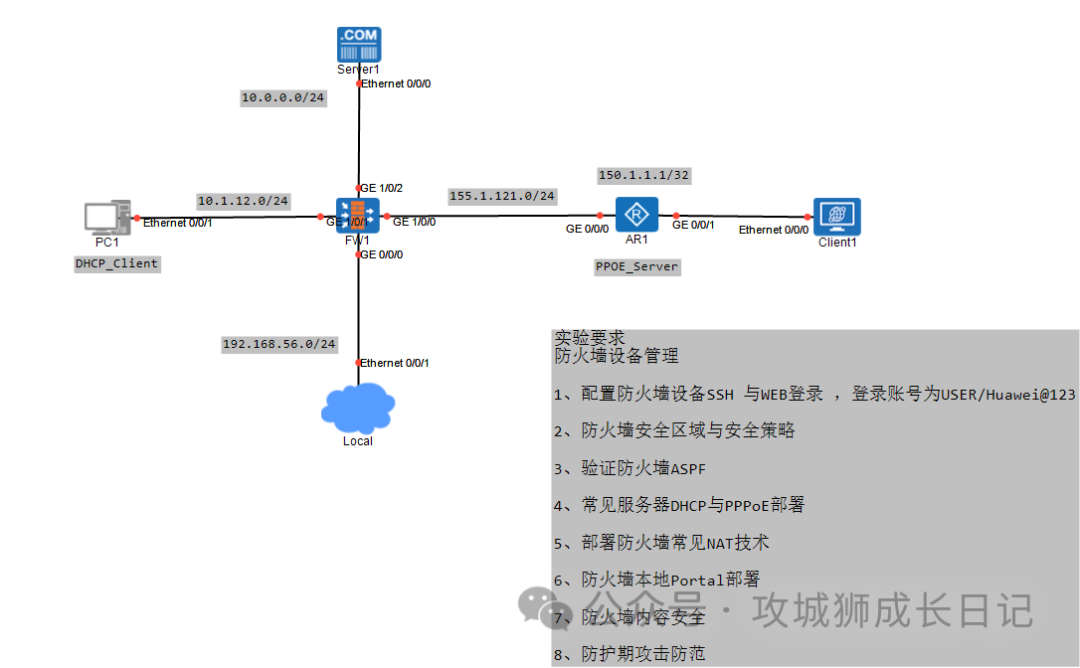

第一步:搭建实验拓扑

本案例中使用华为模拟器ENSP,如下图,把实验拓扑搭建完成。

实验拓扑

第二步:实验讲解

本专栏一共规划为8个小点,每一个小点分别是一个知识点,具体如下:

- 配置防火墙设备SSH 与WEB登录 ,登录账号为USER/Huawei@123

- 防火墙安全区域与安全策略

- 验证防火墙ASPF

- 常见服务器DHCP与PPPoE部署

- 部署防火墙常见NAT技术

- 防火墙本地Portal部署

- 防火墙内容安全

- 防护期攻击防范

今天是完成第1个知识点:配置防火墙设备SSH 与WEB登录 ,登录账号为USER/Huawei@123

第三步:开始实验

本章主要用到设备是Local、AR1 与 FW2,所以,我们只需要把这三台设备启动即可。启动完并把对应的接口的IP地址进行配置,并把对接的接口加入相应的安全域

防火墙与路由器其中最大区别在于于安全域的概念,那什么是安全域?

防火墙安全域是指在网络中,由防火墙保护的特定区域或网络段,其中的设备和通信受到防火墙的管理和监控。防火墙通常用于划定不同的安全域,以控制数据流量和确保网络安全。在防火墙安全域内,管理员可以定义访问规则、监控流量、执行安全策略,以保护网络免受未经授权的访问或恶意活动的影响。

华为防火墙默认情况下已经规划了四个区域

- Unturst

- Turst

- DMZ

- Local

(1) 配置防火墙G0/0/0接口的IP地址和AR1路由的GE0/0/0接口IP地址

# 防火墙上配置G0/0/0口

interface GigabitEthernet0/0/0

undo shutdown

ip binding vpn-instance default

ip address 192.168.43.10 255.255.255.0

alias GE0/METH

service-manage https permit

service-manage ssh permit

service-manage ping permit华为防火墙默认情况下G0/0/0是规划成管理接口的

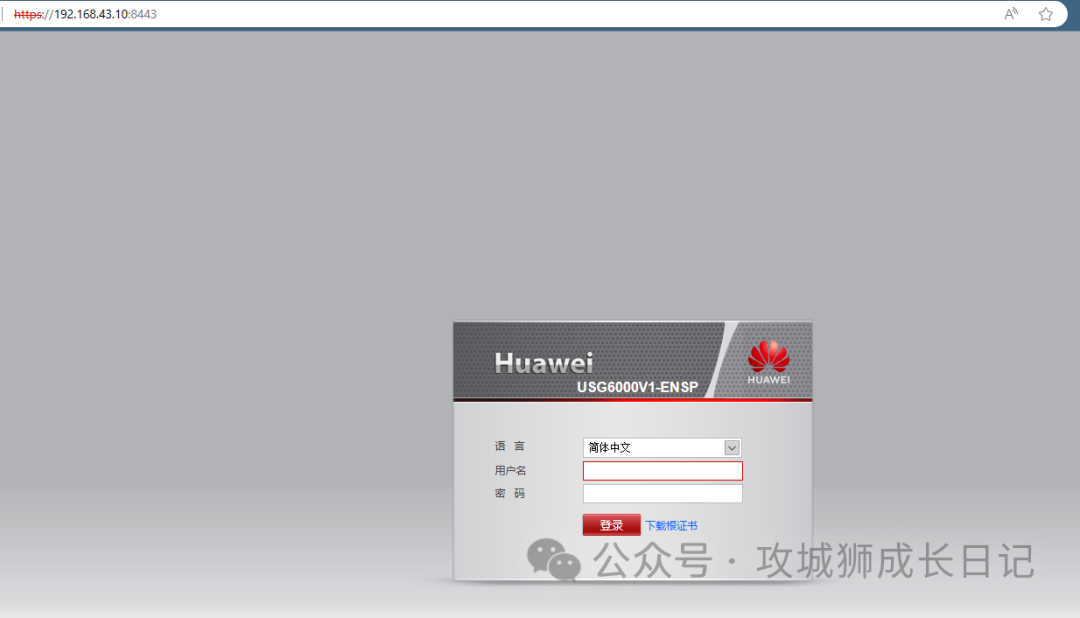

完成上述配置之后,就可以在物理机上通过https://192.168.43.10:8443访问到防火墙的管理页面,如图下图:

防火墙登录界面

(2) 为防火墙新建用户,并赋予管理员的权限:

manager-user USER

password cipher Huawei@123

service-type web ssh

bind manager-user USER role system-admin创建一个名为USER的用户,设置密码为Huawei@123,并绑定为管理员角色

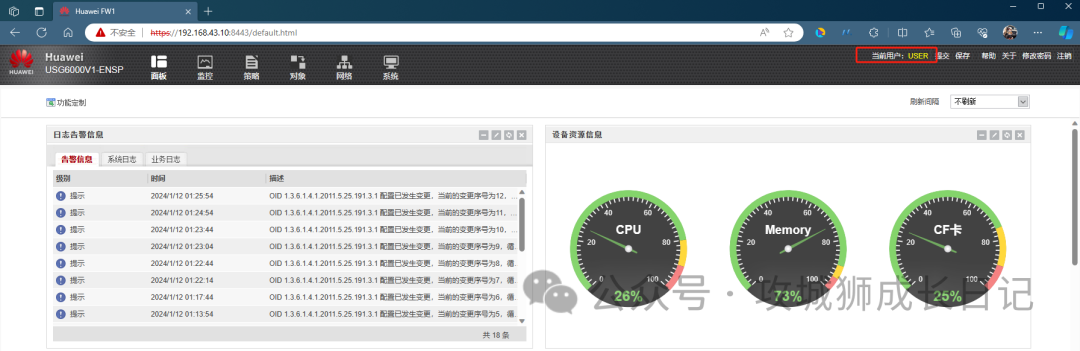

(3) 通过USER用户,进行管理防火墙。如下图:

登录后的防火墙

(4) 激活SSH

通过执行stelnet server enable命令激活ssh服务。

[FW1]stelnet server enable

Info: Succeeded in starting the Stelnet server(5) 设置SSH登录类型,采用密码登录。

[FW1]ssh user USER authentication-type password

Info: Succeeded in adding a new SSH user.

[FW1]ssh user USER service-type stelnet默认情况下,系统已经激活了:

[FW1-ui-vty0-4]display this

2024-01-12 01:41:09.300

#

user-interface con 0

authentication-mode aaa

user-interface vty 0 4

authentication-mode aaa

protocol inbound ssh

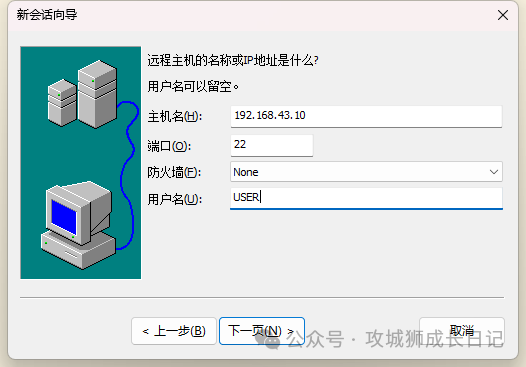

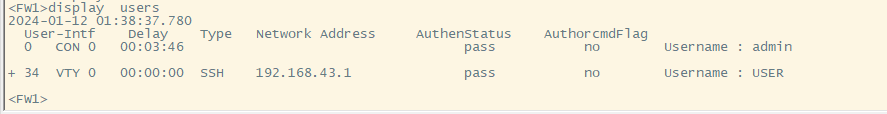

user-interface vty 16 20完成上述配置后,即可从本机通过ssh登录到防火墙上,如下图:

注意:模拟器有个bug,如果你是从模拟器的路由器登录防火墙,需要修改ssh的算法为aes128_cbc

[FW1]ssh server compatible-ssh1x

[FW1]ssh server cipher ?

3des_cbc 3DES encryption algorithm in CBC mode

aes128_cbc AES128 encryption algorithm in CBC mode

aes128_ctr AES128 encryption algorithm in CTR mode

aes256_cbc AES256 encryption algorithm in CBC mode

aes256_ctr AES256 encryption algorithm in CTR mode, and this algorithm is

recommended

des_cbc DES encryption algorithm in CBC mode

[FW1]ssh server cipher