据华盛顿邮报报道,美国空军检察长本周解密并公布了特谢拉泄密事件报告。

2023年4月,美国空军网络工程师特谢拉(Teixeira)因在社交媒体平台Discord上长期大量泄露与乌克兰战争有关的美军机密文件而被捕。该泄密事件暴露了美国空军信息安全管理的严重问题,在美国“朝野”掀起轩然大波,导致美国国防部彻底整改其风险管理方法,堪称美国空军版“斯诺登事件”。

在网络安全业界,特谢拉事件也引发了关于“零信任”与最小访问权限、内部威胁与安全文化的激烈讨论,话题甚至蔓延到“海因里希法则”、“多元无知”等安全哲学和心理学范畴。

最小访问权限:如何管理能接触机密的IT员工

报告指出,作为102情报支援中队(102ISS)提供系统运维服务的IT专家,特谢拉(A1CTeixeira)可以访问许多高度机密的系统,包括全球联合情报通信系统(JWICS),后者属于绝密许可和敏感分区信息(TS/SCI)平台。

作为IT专家,特谢拉能够获取机密军事情报并在Discord聊天室中发布属于严重的越界违规行为。更糟糕的是,该事件的报告链成员和领导层都至少知道“特谢拉的四次可疑活动”。

空军监察长在报告指出,102情报支援中队的编制中包括像特谢拉这样的IT技术人员,其目的是为了让IT人员可以更好地了解任务的敏感性和保持网络正常运行的重要性。

但是在实际操作中,IT人员可访问的信息大大超出了“需要知道的范围”,严重违反了最小访问权限原则。检察长指出:“最重要的一点是:他是一名IT专家,其职责是保持系统正常运行,而不是对通过网络传递的机密信息进行情报分析(并在社交网络上‘显摆’)。他的上级管理者也都知道这一点。”

调查结果显示,特谢拉对机密内容做笔记的行为多次被同事发现,而且,特谢拉甚至依据机密信息提出尖锐和具体的问题,这也引起了注意和质疑。这些异常现象都在“备忘录”中被记录下来,特谢拉的同事/主管也对他提出了警告,但仅此而已,远远没有达到风险管理流程的要求和强度。例如,这些事件“没有报告给适当的安全官员”。

102情报支援中队内部人员选择将事件“保留”在中队内部,就好像办公室以外的人不需要知道机密材料可能已被泄露一样。

美国空军本可以通过“最小访问权限”避免特谢拉泄密事件的发生。但显然,美国空军在信息安全制度设计和执行这两个环节都出现了严重问题。

一些安全专家还强调了零信任方法的重要性。信任是任何安全制度的基础,零信任方法的革命性在于“先破后立”,先破除并清理那些流程和人际间危险的“隐式信任”,然后人与人,人与技术和流程才能重新建立显性信任。

这个过程包括对特殊岗位授信的重新评估,依据最小访问权限原则明确系统管理员是否有必要通过查看业务内容来了解系统是否正常运行,以及及时撤销过期信息访问权限等。

美国空军报告:部队信息安全管理“千疮百孔”

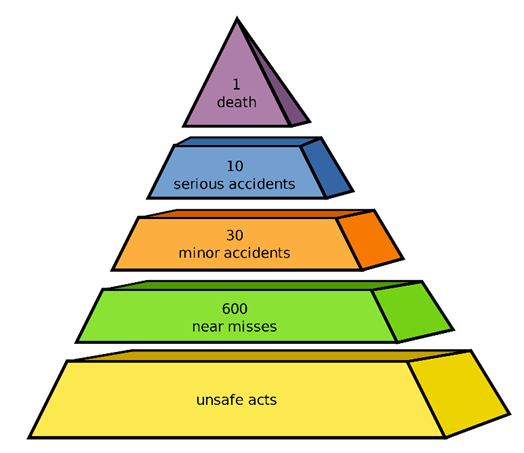

根据美国航空界流行的“海因里希三角法则”,每一次重大事故之前都会有29个轻伤害事故与300个无伤害事故。

伯德在1966年提出的“扩展事故三角理论”

伯德在1966年提出的“扩展事故三角理论”

“特谢拉泄密事件”也是如此,事件发生前的多次“微小事故”被忽略或者没有按程序报告。美国空军的调查报告指出,该事件揭示了美国军队信息安全和风险管理多个环节的严重问题:

“空军发生未授权披露机密信息的主要原因是特谢拉本人的故意行为。然而,还有许多直接和间接的因素导致该未授权披露活动发生并持续相当长一段时间。”

“大量证据表明,特谢拉所处的监管链中,至少有三个人在泄露事件发生前已经掌握了(与特谢拉有关的)多达四个独立安全事件实例,以及需要报告的潜在内部威胁指标信息。如果这三名成员中的任何一人站出来正确披露他们在事件发生时掌握的信息,泄密的时长可能会减少几个月,泄密信息的深度也会浅得多。”

《华盛顿邮报》报道称,事件调查结束后,空军国民警卫队内部有15名人员受到纪律处分。

在最近由国防情报局(DIA)主办的DoDIIS全球会议上,该机构的首席信息官DouglasCossa透露,JWICS系统进行了反情报/反间谍能力的重大更新,可以检测用户和用户的异常行为,并通过人工智能技术主动提醒员工。

Cossa以特谢拉为例指出,特谢拉一开始表现出的异常行为可能是启动主动干预措施的机会(但被忽略了)。

DIA代理首席数据官MacTownsend则强调,更新后的JWICS将能检测生活模式异常行为,这为主动式信息安全管理提供了可能。

引发美国空军内部风险管理改革

为了充分评估特谢拉泄漏事件的破坏性,美国国防部进行了长达45天的安全审查,随后美国国防部长劳埃德·奥斯汀(LloydAustin)发布了一份备忘录,宣布成立一个新机构——内部威胁和网络能力联合管理办公室,以应对国防部(DoD)内部风险并确保实施用户活动监控(UAM)。

除了解决内部风险问题外,该备忘录还指出需要更加关注机密材料和环境管理中的信任和责任,并将电子设备也包含在机密空间范畴内。

DTEXSystems联合创始人兼首席技术官RajanKoo表示,即便如此,也可能无法堵住所有漏洞。“UAM的要求是十多年前制定的,重点是用户监视,捕获的数据只有在发生数据泄漏后才有用,”Koo指出:“换句话说,大多数UAM工具都会捕获反应性数据,而这些数据无法在第一时间采取行动来阻止泄漏发生。”

教训与结论:没有安全文化的风险管理是纸牌屋

人们常说,信息安全中最薄弱的环节是个人,但事实上,个人也可以是整个信息安全架构中最关键最牢固的纽带。这取决于组织是否培养了正确的安全文化,正如美国空军监察长对事件原因的点评:特谢拉事件暴露出美国军队的“缺乏监督”和“自满文化”。

特谢拉泄密事件表明,如果缺乏安全文化,仅仅依靠流程、程序、背景调查和IT技术来识别个人违规行为是不够的。

对于CISO来说,无论你的技术、流程多么专业完美,如果企业员工,尤其是有机会接触敏感信息的IT和安全人员,没有发自内心主动地去遵守安全规范,那么你的整个信息安全和风险管理实际上都一座建立在随意行为和草率决策基础上的纸牌屋。

安全专家Christopher Burgess指出,企业需要一种广泛根植的安全文化,那就是:如果一名员工在做任何事情时缺乏持续、一致和认真的安全意识,那么这名员工就不应该继续留在企业里。