Securityaffairs网站消息,Fortinet的研究人员发现了一种新的名为Bandook的远程访问变种木马(RAT),近日,威胁攻击者利用该木马对Windows用户发起了网络钓鱼攻击。

该木马最早可追溯到2007年,至今一直在不断发展,不同威胁行为者已经利用该木马进行了多次攻击活动。

最近一次曝光,Bandook变种木马通过附件为PDF文件的电子邮件进行传播。该PDF文件包含一个用于下载受密码保护的.7z文件的缩短URL。当从PDF文件中提取恶意软件后,注入器会在资源表中解密载荷并将有效载荷注入到msinfo32.exe中,而有效载荷的行为是由注入前创建的注册表键值决定的。

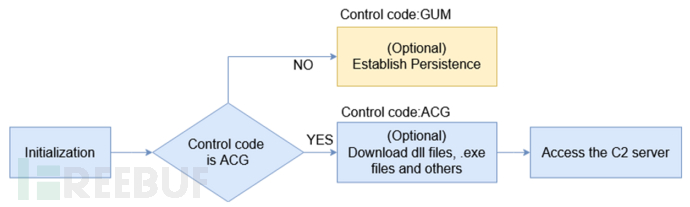

Fortinet发布的分析报告显示,“一旦注入成功,载荷就会初始化注册表键名、标志、API等的字符串。在此之后,载荷使用被注入的msinfo32.exe的进程标识符(PID)来查找注册表键,然后解码并解析键值,以执行控制码指定的任务。”

Bandook木马的有效载荷支持139种动作,其中大部分在之前的变种中已经使用过了,最近的变种又增加了用于C2通信的附加命令,这意味着Bandook木马还在持续改进。

Bandook的常见行为包括文件操作、注册表操作、下载、信息窃取、文件执行、从C2调用dll中的函数、控制受害者的计算机、终止进程以及卸载恶意软件等。

报告指出,这个恶意软件包含大量用于C2通信的命令,但其有效载荷执行的任务数量少于命令的数量。这是因为多个命令被用来执行单一动作时,有些命令用于调用其他模块中的函数,还有些命令仅用于对服务器进行响应。

报告表示,Bandook在这次攻击中没有观察到整个系统,FortiGuard将继续监控恶意软件的变种,并提供相应的防护措施。