Cloudflare Radar对全年在全球和国家/地区层面观察到的互联网趋势和模式进行了全面回顾,以下为主要研究结果及细节探讨。

主要结果

- 在全球流量中,仅有不到6%的流量因被Cloudflare系统视为潜在恶意流量或因客户自定义原因而被缓解。在美国,有65%的流量被缓解,而在韩国,这一比例为8.36%。

- 全球三分之一的机器人流量来自美国,同时超过11%的全球机器人流量来自Amazon Web Services。

- 在全球范围内,金融业是受攻击最多的行业,但全年和全球范围内,受攻击流量激增的时间和目标行业差别很大。

- 尽管Log4j是一个出现时间已久的漏洞,但在2023年期间仍然是攻击的首要目标。然而,HTTP/2 Rapid Reset作为一个新的重大漏洞出现,在一开始就导致了大量破纪录的攻击。

- 1.7%的TLS 1.3流量使用后量子加密。

- 欺骗性链接和勒索企图是恶意电子邮件中最常见的两类威胁。

- 2023 年期间,以RPKI有效路由份额衡量的路由安全性在全球范围内得到改善。沙特阿拉伯、阿拉伯联合酋长国和越南等国的路由安全性显著提高。

详细分析

在全球流量中,仅有不到6%的流量因被Cloudflare系统视为潜在恶意流量或因客户自定义原因而被缓解。在美国,有3.65%的流量被缓解,而在韩国,这一比例为8.36%。

恶意机器人通常用于攻击网站和应用程序。为了保护客户免受这些威胁,Cloudflare使用DDoS缓解技术或Web应用程序防火墙(WAF)托管规则来缓解(阻止)此攻击流量。然而,出于各种其他原因,客户也可能选择让Cloudflare使用其他技术来缓解流量,例如速率限制请求,或阻止来自给定位置的所有流量(即使它不是恶意的)。通过分析2023年全年的Cloudflare网络流量,研究人员得出了被缓解流量(无论出于何种原因)的总体份额,以及作为DDoS攻击或被WAF托管规则缓解的流量份额。

总体而言,只有不到6%的全球流量因潜在恶意或客户定义的原因而被Cloudflare系统缓解,而其中只有约2%的流量因DDoS/WFA托管而被缓解。百慕大等一些国家的两个指标的百分比非常接近,而巴基斯坦和南非等其他国家的趋势线之间的差距要大得多。

【巴基斯坦的流量缓解趋势】

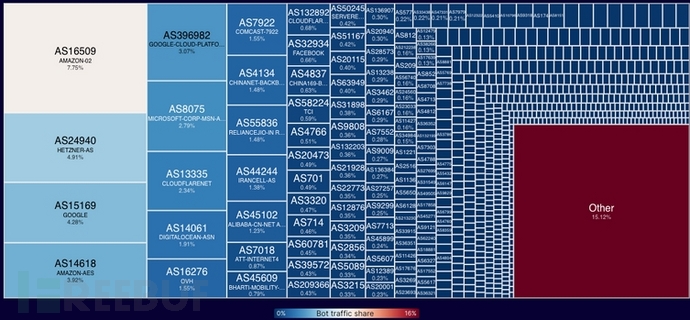

全球三分之一的机器人流量来自美国,同时超过11%的全球机器人流量来自Amazon Web Services。

机器人流量是指任何非人类的互联网流量,监控机器人流量水平可以帮助网站和应用程序所有者发现潜在的恶意活动。当然,机器人也会有所帮助,Cloudflare维护着一份经过验证的机器人列表,以帮助保持互联网的健康。经过验证的机器人包括那些用于搜索引擎索引、性能测试和可用性监控的机器人。无论意图如何,研究人员都想看看机器人流量来自哪里。为此,研究人员使用请求的IP地址来识别与发出请求的机器人相关的网络(自治系统)和国家/地区。

不出所料,研究人员发现,云平台是机器人流量的主要来源之一。原因可能包括以下几点:计算资源的自动供应/停用非常容易,而且成本相对较低;云平台的地理覆盖范围十分广泛;以及高带宽连接的可用性。

在全球范围内,近12%的机器人流量来自Amazon Web Services,超过7%来自Google。还有一部分来自消费者互联网服务提供商,其中美国宽带提供商Comcast提供了超过1.5%的全球机器人流量。大量的机器人流量来自美国,占全球机器人流量的近三分之一,是德国的四倍,后者仅占8%。在美国,Amazon的机器人流量总份额仅次于Google。

【按来源网络划分的全球机器人流量分布情况】

【按来源国划分的全球机器人流量分布情况】

在全球范围内,金融业是受攻击最多的行业,但全年和全球范围内,受攻击流量激增的时间和目标行业差别很大。

攻击目标行业通常会随着时间的推移而发生变化,具体取决于攻击者的意图。他们可能试图通过在繁忙的购物期间攻击电子商务网站来造成经济损失,或者他们可能试图通过攻击政府相关网站来发表政治声明。为了识别2023年期间针对行业的攻击活动,研究人员分析了在其客户记录中具有相关行业和垂直领域的客户的缓解流量。每周按来源国家/地区汇总18个目标行业的缓解流量。

在全球范围内,金融组织在这一年中受到的攻击最多,不过研究人员可以看到,周与周之间有很大的波动。有趣的是,一些集群现象很明显,因为金融业(包括为移动支付、投资/交易和加密货币提供网站和应用程序的组织)也是一些欧洲国家(包括奥地利、瑞士、法国、英国、爱尔兰、意大利和荷兰)以及北美的加拿大、美国和墨西哥的首要攻击目标。健康产业(包括生产运动器材的公司和医疗检测设备制造商)是多个非洲国家的首要目标,包括贝宁、科特迪瓦、喀麦隆、埃塞俄比亚、塞内加尔和索马里。

但总体而言,今年开局缓慢,没有哪个行业的流量缓解量超过8%。随着第一季度的推进,在1月下旬,专业服务和新闻/媒体/出版组织缓解流量的份额激增,健康行业在2月中旬出现了跳跃式增长,在3月初,法律和政府组织的缓解流量急剧增加。艺术/娱乐/休闲行业类别的客户成为了一起为期数周的攻击活动的目标,在3月26日、4月2日和4月9日这几周内,流量减少了20%以上。专业服务行业的缓解流量份额在8月6日这一周达到了38.4%,几乎是1月份峰值的两倍,是这一年的整体峰值。不同国家/地区出现峰值的时间和行业差异很大。

【2023年8月6日当周按行业划分的全球缓解流量份额】

尽管Log4j是一个出现时间已久的漏洞,但在2023年期间仍然是攻击的首要目标。然而HTTP/2 Rapid Reset作为一个新的重大漏洞出现,在一开始就导致了大量破纪录的攻击。

2023年8月,研究人员曾发布过一篇博文,探讨了针对联合网络安全咨询中列出的“2022年最常被利用的漏洞”。这些漏洞包括基于Log4j Java的日志记录实用程序、Microsoft Exchange、Atlassian的Confluence平台、VMWare和F5的BIG-IP流量管理系统中的漏洞。尽管这些是较旧的漏洞,但攻击者在2023年仍在积极针对和利用这些漏洞,部分原因是企业在遵循网络安全咨询中提出的建议方面经常进展缓慢。

不同地区针对不同漏洞的攻击活动各不相同,有些地区的攻击只针对部分漏洞。从全球范围来看,针对Log4j的攻击数量一直比针对其他漏洞的攻击数量要少,而且在10月最后一周和11月中下旬出现了高峰;针对Atlassian漏洞的攻击活动在7月下旬有所增加,并在本年度其余时间呈缓慢上升趋势。从国家/地区层面来看,Log4j 通常是最受针对的漏洞。在法国、德国、印度和美国等国家/地区,相关的攻击量在全年都保持在一个较高的水平,而其他国家/地区,这些攻击在一个国家/地区的图表中明显地表现出罕见的、短暂的峰值,穿插在其他低水平的攻击量之间。

【最常利用漏洞的全球攻击活动趋势】

研究人员预计,到2024年,攻击者将继续利用10月份披露的HTTP/2 Rapid Reset漏洞。该漏洞滥用了HTTP/2协议的请求取消功能中的潜在弱点,导致目标Web/代理服务器上的资源耗尽。8月底到10月初期间,研究人员发现了多起针对该漏洞的攻击。在这些攻击中,平均攻击速率为每秒3000万个请求(rps),其中近90个请求峰值超过1亿rps,最大的一次达到2.01亿rps。这场最大规模的攻击比研究人员之前记录的最大规模攻击高出近3倍。

关于此漏洞的一个值得注意的问题是,攻击者能够利用仅由20,000个受感染系统组成的僵尸网络发起如此大规模的攻击。这比当今一些包含数十万或数百万台主机的大型僵尸网络要小得多。由于平均Web流量估计为每秒10到30亿个请求,因此使用此方法的攻击可以将整个Web的请求集中在一些毫无戒心的目标上。

【超体积DDoS攻击的HTTP/2 Rapid Reset活动】

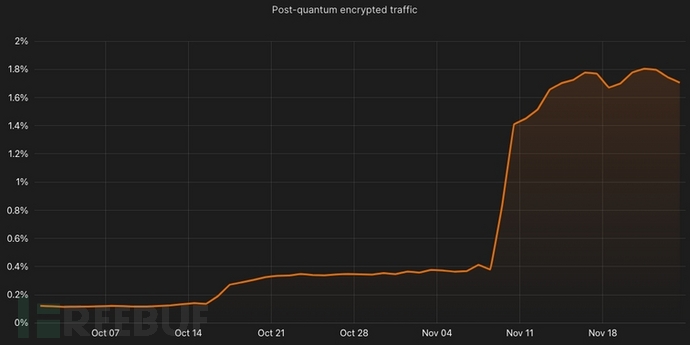

1.7%的TLS 1.3流量使用后量子加密。

后量子是指一组新的加密技术,可以保护数据免受敌人的攻击,并能够捕获和存储当今的数据,以便将来由足够强大的量子计算机解密。Cloudflare研究团队自2017年以来一直在探索后量子密码学。

2022年10月,Cloudflare默认在边缘启用后量子密钥协议,但使用该协议需要浏览器的支持。Google的Chrome浏览器于2023年8月开始慢慢启用支持,研究人员预计其支持将在2024年继续增长,其他浏览器也将随着时间的推移增加支持。2023年9月,Cloudflare宣布针对入站和出站连接以及许多内部服务全面推出后量子加密技术,并预计在2024年底之前完成所有内部服务的升级。

在8月份首次启用支持后,Chrome开始增加使用后量子加密技术的浏览器(版本116及更高版本)数量,从而实现了逐步增长,并在11月8日出现了大幅增长。正是由于这些举措,在11月底,使用后量子加密的TLS 1.3流量的比例达到了1.7%。随着Chrome浏览器未来的更新,以及其他浏览器增加对后量子加密的支持,研究人员预计这一比例将在2024年继续快速增长。

【后量子加密TLS 1.3流量的增长趋势】

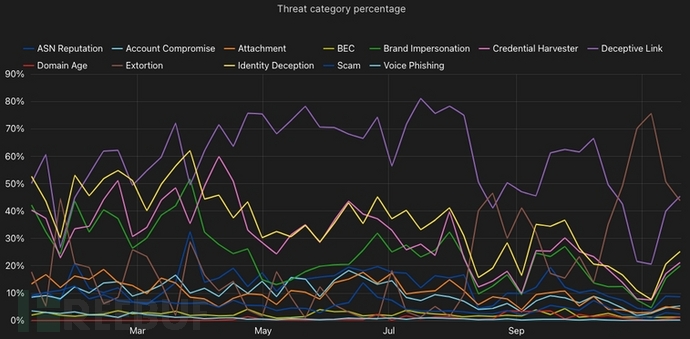

欺骗性链接和勒索企图是恶意电子邮件中最常见的两类威胁。

作为排名第一的商业应用程序,电子邮件对于攻击者来说是进入企业网络的一个非常有吸引力的入口点。有针对性的恶意电子邮件可能会试图冒充合法发件人、尝试让用户点击欺骗性链接或包含危险附件以及其他类型的威胁。2023 年,在Cloudflare Area 1分析的电子邮件中,平均有2.65%被发现是恶意的。根据每周汇总情况,2月初、9月初和10月下旬分别出现超过3.5%、4.5%和超过5%的峰值。

【全球恶意电子邮件占比趋势】

在使用恶意电子邮件实施攻击时,攻击者会使用各种技术,研究人员将其称为威胁类别。对恶意电子邮件的分析表明,邮件可能包含多种类型的威胁,这凸显了对全面电子邮件安全解决方案的需求。通过探索这些类别的威胁活动趋势,研究人员发现,在全年按周汇总的威胁活动中,多达80%的邮件包含欺骗性链接。

然而,攻击者似乎在8月份开始转变策略,因为包含欺骗性链接的电子邮件比例开始下降,而提出勒索收件人的比例开始上升。到10月底和11月,这两类威胁的位置发生了互换,如下图右侧所示,在分析的恶意电子邮件中,近80%包含勒索威胁,而只有20%包含欺骗性链接。不过,这种勒索活动可能昙花一现,因为其比例下降的速度几乎和上升的速度一样快。身份欺骗和凭据收集也是常见的威胁,不过在这一年中发现这两种威胁的电子邮件所占比例逐渐下降。

【恶意电子邮件的全球威胁类别趋势】

2023年期间,以RPKI有效路由份额衡量的路由安全性在全球范围内得到改善。沙特阿拉伯、阿拉伯联合酋长国和越南等国的路由安全性显著提高。

边界网关协议(BGP)是互联网的路由协议,用于在网络之间传递路由,使流量能够在源和目的地之间流动。然而,由于它依赖于网络之间的信任,因此对等点之间共享的不正确信息(无论是有意还是无意)都可能会将流量发送到错误的位置,从而可能产生恶意结果。

资源公钥基础设施(RPKI)是一种签名记录的加密方法,它将BGP路由公告与正确的来源AS编号相关联。简而言之,它提供了一种方法来确保所共享的信息最初来自允许这样做的网络。(请注意,这只是实现路由安全的挑战的一半,因为网络提供商还需要验证这些签名并过滤掉无效的公告。)在美国,联邦政府认识到路由安全的重要性,联邦通信委员会于7月31日举办了“边境网关协议安全研讨会”。

Cloudflare一直是路由安全的坚定支持者,其采取了一系列措施,包括:作为MANRS CDN和Cloud Programme的创始参与者;为网络运营商发布RPKI工具包;提供一个公共工具,使用户能够测试其互联网提供商是否安全地实施了BGP。

在Cloudflare Radar 7月份发布的新路由页面的基础上,研究人员分析了RIPE NCC的RPKI每日存档中的数据,以确定RPKI有效路由(而不是那些无效或状态未知的路由公告)的份额,以及这些份额在2023年期间的变化情况。自今年年初以来,RPKI有效路由的全球份额增长至近45%,较2022年底上升了6个百分点。在国家/地区层面,美国只有不到三分之一的路由是RPKI有效的。虽然这明显好于韩国(韩国公告的路由中只有不到1%是RPKI有效的),但它明显落后于越南,越南的份额在今年上半年增加了35个百分点,达到90%。

【越南的RPKI有效路由增长】

结语

Cloudflare Radar 2023年度回顾试图通过趋势图和汇总统计提供动态的互联网快照,提供有关互联网安全的独特视角,以及这些领域的关键指标在世界各地的差异。希望本文可以帮助组织了解可能影响其安全态势的关键数据,以便为即将到来的2024年做好应对准备。

原文链接:https://blog.cloudflare.com/radar-2023-year-in-review/