加密技术已经成为保护数据在互联网上安全传输的重要手段,但同时也是一把双刃剑,它在保护敏感信息和数据的同时,也为网络犯罪分子隐藏恶意活动提供了帮助。日前,Zscaler公司的 ThreatLabz安全研究团队编写发布了《2023年加密攻击态势调查报告》,通过数据监测、用户访谈、事件分析等方式,对当前加密攻击威胁态势进行了分析和观察。报告数据显示,目前85.9%的网络威胁是通过加密通道发起的,这凸显了安全运营人员全面检查所有网络流量的必要性。

报告关键发现

- 目前85.9%的网络威胁是通过加密通道发起的。制造业是遭受加密攻击最严重的行业,31.6%的加密攻击以制造业企业为目标;

- 教育和政府部门遭受加密攻击的增长幅度最大,分别同比增长了276.4%和185%;

- 报告发现,加密恶意软件已经成为企业组织的最严重威胁之一,占观察到所有攻击的78.1%。加密恶意软件包括恶意web内容、恶意软件有效载荷、基于宏的恶意软件等,其中最常见的是ChromeLoader,其次是MedusaLocker和Redline Stealer;

- 美国和印度是加密攻击的主要目标国家,紧随其后的是澳大利亚、法国和英国;

- 数据显示,浏览器漏洞和广告间谍软件网站分别同比增长了297.1%和290.5%,这表明使用加密通道来利用Web浏览器漏洞和分发间谍软件的趋势令人担忧。

加密攻击的主要类别

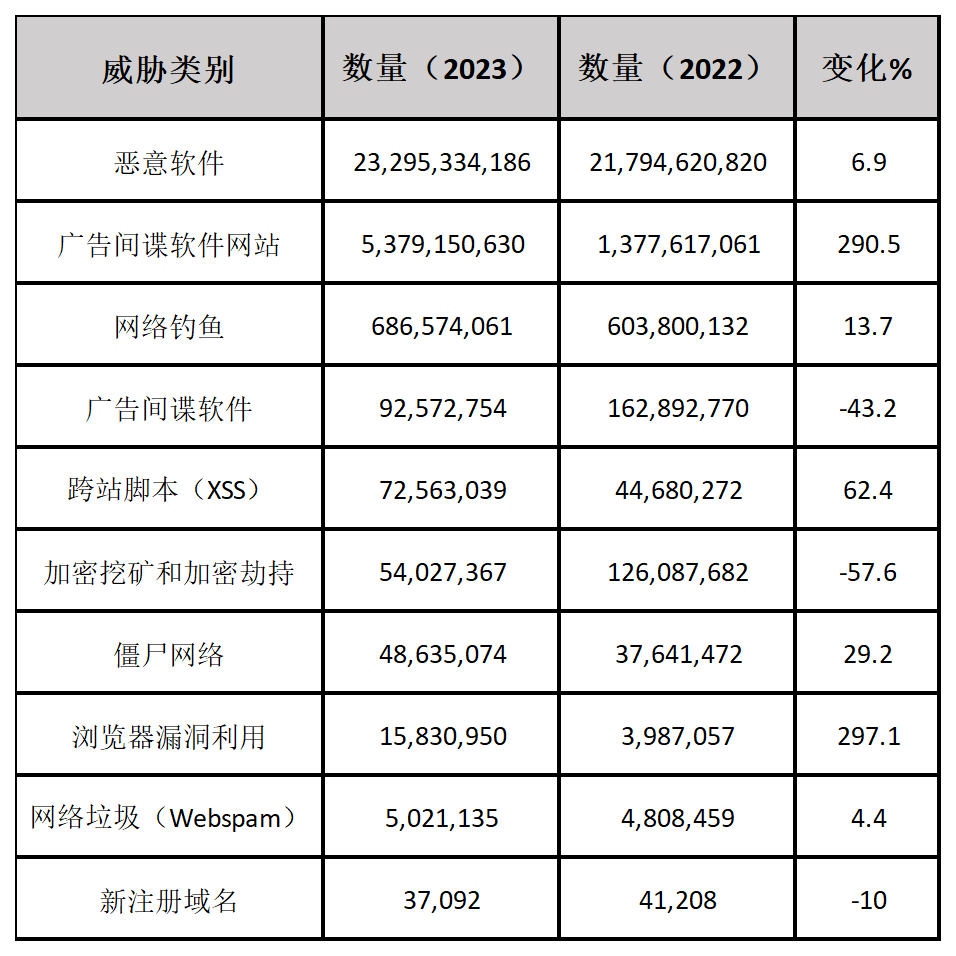

了解最普遍的威胁类别对于主动缓解威胁和确保数字系统的安全性和弹性至关重要。本次报告通过广泛调研和数据采集,对当今威胁最广泛的加密威胁类别进行了梳理和统计。

研究人员发现,在过去一年中,恶意软件、广告间谍软件网站和网络钓鱼合计占Zscaler拦截的所有加密攻击的99%。而广告间谍软件、跨站点脚本(XSS)、加密挖掘和加密劫持则是新兴的加密攻击威胁和独特的攻击媒介。一旦被利用,这些威胁类型中的每一种都可能使攻击者通过SSL/TLS通道窃取到组织的数据。

图片

图片

表1:2023年 VS 2022年的威胁类别比较

恶意软件是加密威胁的主力军,在2022年10月至2023年9月期间,恶意软件是233亿次加密点击的幕后推手,占所有攻击尝试的78.1%。恶意软件包括各种各样的威胁——从病毒、恶意Web内容到恶意负载——这凸显了为什么它是一个如此普遍的安全挑战。

加密攻击针对的重点行业

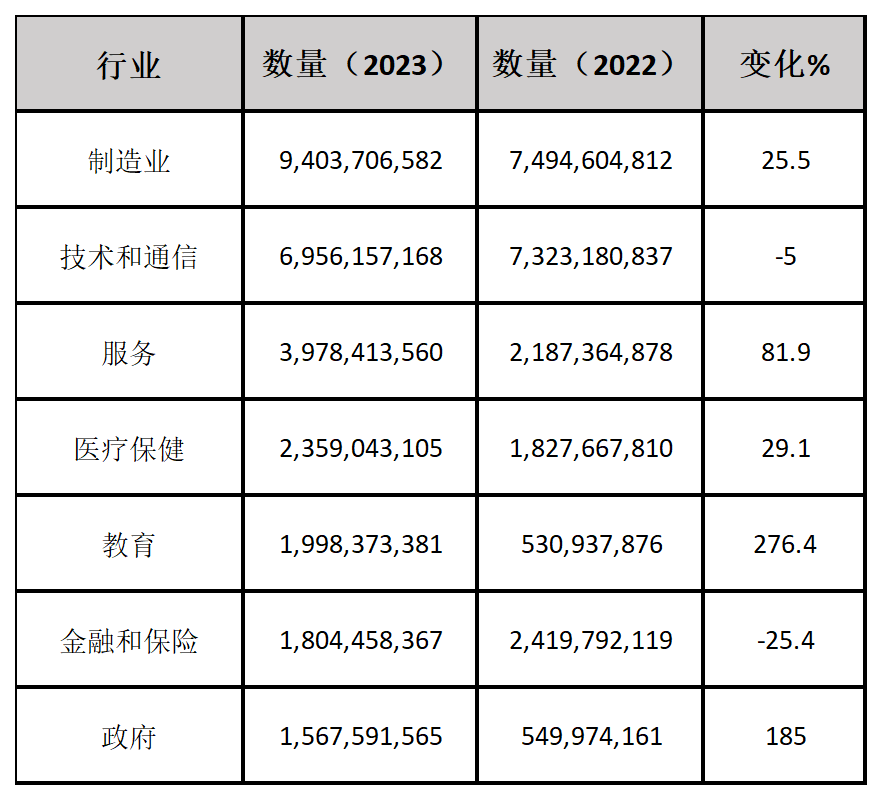

通过识别受加密攻击影响最大的行业,组织可以调整其安全策略以对抗针对特定行业的威胁。本次报告调研发现,目前受加密攻击影响最大的五大行业是:

- 制造业;

- 技术和通信;

- 服务;

- 医疗保健;

- 教育。

图片

图片

值得注意的是,尽管教育和政府部门并非最具针对性的行业,但它们分别经历了276.4%和185%的增长。这些部门越来越多地采用加密技术来保护敏感数据和通信,这反过来也对威胁行为者产生了巨大吸引力。

加密攻击趋势预测

在本次报告中,研究人员对加密攻击未来发展趋势进行了以下预测:

- 人工智能和自动化能力将推动加密攻击的进一步增长。这些创新技术将使攻击者能够执行越来越复杂的加密攻击策略,包括创建更令人信服的网络钓鱼攻击、多形态拓扑结构恶意软件,从而更轻松地绕过传统安全措施。生成式人工智能和自动化的结合将允许威胁行为者使用加密通道大规模发起这些攻击;

- 对合法云服务的滥用将继续增加。威胁行为者利用流行的云服务及其通配符证书来托管恶意攻击内容,并从受害者的环境中通过加密通道泄露敏感信息;

- 物联网(IoT)的扩展将扩大加密通信的攻击面。攻击者将越来越多地瞄准物联网设备漏洞,并利用其加密通道来建立持久性、泄露数据或在避免检测的情况下横向移动;

- 迫在眉睫的量子威胁将推进标准制定。随着我们越来越接近“量子攻击可能破坏TLS和HTTPS算法”的现实,开发抗量子加密方法和标准的紧迫性将在2024年进一步提升;

- 高级持续性威胁(APT)将越来越倾向于加密通道。这些高度组织化且通常由国家支持的威胁行为者将越来越多地利用其广泛的资源和专业知识,来利用加密漏洞并利用加密渗透目标网络。

加密攻击防护建议

考虑到95%的网络流量都是加密的,如果企业不彻底检查加密流量,就会对大多数威胁视而不见。在这种情况下,安全研究人员建议:企业应该采用零信任架构来检查所有加密流量,并根据业务策略阻止或隔离恶意流量。这创建了一种单一的、整体的、操作简单的方法来跨所有流量应用策略,且不会影响性能或产生合规性噩梦。

具体而言,企业组织在检查所有加密流量时,可以采用以下建议:

- 使用微分段来减少访问,即使对已认证的用户也是如此;

- 使用零信任架构来全面保护用户和应用程序之间、物联网和OT系统等设备之间、所有位置和分支机构之间、云工作负载之间的所有连接。这使企业能够随时检查所有流量,从而在简化操作的同时提高安全性;

- 了解每个面向互联网的服务,无论它是位于数据中心还是云,只要它能被发现、攻击和利用,都需要进行彻底审查;

- 使用内联、基于代理的架构来解密、检测和防止所有加密流量的威胁;

- 利用人工智能驱动的云沙箱来隔离未知攻击,并在触及用户之前阻止“零号病人”恶意软件;

- 减少进入环境的入口点数量。审计组织的攻击面,及时更新安全补丁,并修复任何错误配置。此外,还应该将面向互联网的应用程序置于代理连接的云代理之后。