从历史上看,威胁行为者并不热衷于与记者接触,当然,他们可能会关注有关自己的新闻报道,但这种情况仅仅是少数,毕竟,保持低调对他们来说通常更加重要。

但这一点在勒索软件团伙身上似乎表现得有所不同。勒索软件已经改变了威胁格局的许多方面,最近的一个关键发展是其日益商品化和专业化,包括勒索软件即服务(RaaS)、商标和品牌宣传、明确的人力资源和法律职责分工,甚至还有漏洞赏金计划。而伴随着这些的,除了天文数字般的犯罪收益和无数受害者的痛苦,还有媒体的大量关注,以及日益精通媒体策略的各种威胁行为者。

一些勒索软件团伙并没有像过去许多威胁行为者那样躲避媒体,而是迅速抓住了媒体提供给他们的机会。现在,勒索软件团伙会为访问其泄密网站的记者编写常见问题解答、鼓励记者与之联系、接受深度采访,甚至还招募了专业写手。可以说,媒体参与为勒索软件团伙提供了战术和战略优势,使他们能够向受害者施加压力,同时也使他们能够掌控叙事权,夸大自己的名声并进一步“神话”自身形象。

当然,这种关系并非总是和谐的。最近,Sophos X-Ops研究人员已经看到了几个勒索软件参与者对记者的报道提出了质疑,并试图纠正记录,有时还会对特定的记者进行侮辱。这种情况不仅会影响更广泛的威胁形势,还会影响个别目标,因为除了处理业务影响、赎金要求和声誉损失之外,受害者现在还要被迫看着勒索软件团伙在公共领域与媒体发生冲突,从而导致每起事件的曝光度激增,进一步加剧赎金支付压力。

Sophos X-Ops对多个勒索软件泄露网站和地下犯罪论坛进行了调查,以探索勒索软件团伙如何通过利用媒体和控制叙事,来攻击系统和网络并控制相关的媒体宣传。

概述

- 勒索软件团伙意识到他们的攻击活动是有新闻价值的,他们将利用媒体的关注来提高自身的“可信度”,并对受害者施加进一步的压力;

- 威胁行为者通过常见问题解答、专门的私人公关渠道和泄漏网站上的通知,邀请并促成与记者的沟通;

- 一些勒索软件团伙接受了记者的采访,并以此作为宣传自身形象的途径,借机招揽人才;

- 然而,其他团伙对记者的不准确报道抱有敌意,并对出版物和个别记者进行了侮辱;

- 一些威胁行为者正日益将其新闻和声誉管理方法专业化:发布所谓的“新闻稿”,制作精美的logo和品牌,并试图在刑事论坛上招募英语作家和演讲者。

这篇文章旨在探讨勒索软件团伙在该领域做出的不懈努力,并建议安全社区和媒体实施以下措施来应对这种情况:

- 避免与威胁行为者接触,除非它符合公共利益或为防御者提供可操作的信息和情报;

- 只提供有助于防御者的信息,避免美化威胁行为者;

- 为沦为攻击目标的记者和研究人员提供支持;

- 避免指名道姓或点名威胁行为者,除非这完全是事实,符合公众利益。

利用媒体

勒索软件团伙非常清楚地知道他们的活动具有新闻价值,有时还会在其泄密网站上直接链接一些媒体对其活动的现有报道。此举不仅有利于吸引访客(包括记者和新受害者)以获取更多“凭据”;在某些情况下,这可能也是一种“自我宣传”的途径。

【图1:Vice Society感谢一位记者的一篇文章,该文章称其是2022年勒索软件和恶意软件组织的“前五名”之一】

【图2:Play勒索软件组织在其泄露网站上链接了一篇Dark Reading文章】

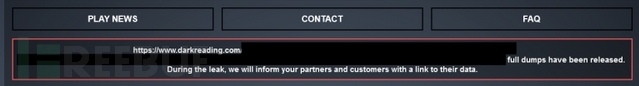

但一些勒索软件团伙并不满足于仅仅发布现有的新闻报道,他们也会积极邀请记者进行沟通。

协作

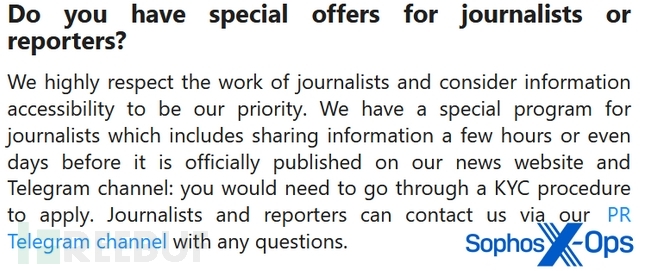

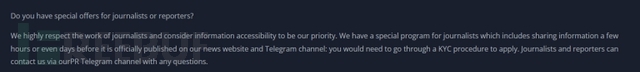

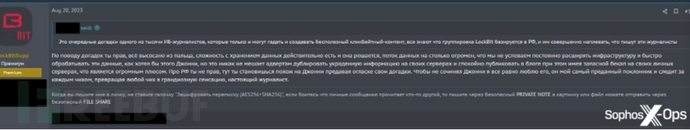

例如,勒索之家(RansomHouse)组织在其泄密网站上专门针对记者发布了一条信息,在信息正式发布之前,它提出在一个“公关Telegram频道”(PR Telegram channel)上分享信息。它并不是唯一这样做的组织。据称,LockBit勒索软件组织也曾使用加密消息服务Tox与记者进行通信(许多勒索软件团伙在其泄露网站上列出了他们的Tox ID)。

【图3:来自RansomHouse的邀请】

【图4:RansomHouse公关Telegram频道】

8Base泄露网站上也有相同的信息。这也进一步印证了其他研究人员的猜测:8Base和RansomHouse之间存在诸多相似之处,包括它们的服务条款和赎金通知。

【图5:8Base给记者的信息】

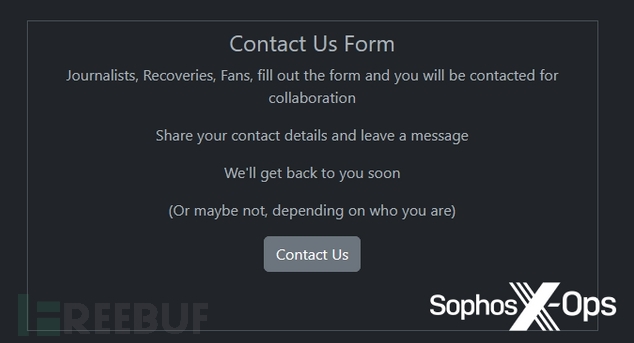

Rhysida在泄露网站上发布的联系方式涉及多个群体。有趣的是,记者出现在这个名单的首位,而不是“Recoveries”——大概是指受害者或代表受害者发声的人。

【图6:Rhysida的联系表单】

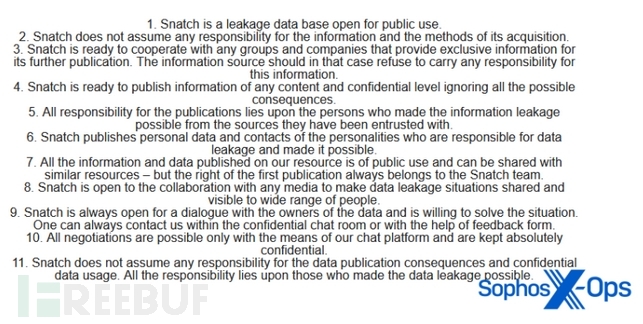

在Snatch的泄密网站上,威胁行为者保留了一个“公告”,特别值得注意的是榜单上的第8条:“Snatch对与任何媒体合作持开放态度,以便让数据泄露的情况分享给更多的人。”

【图7:Snatch的“公告”】

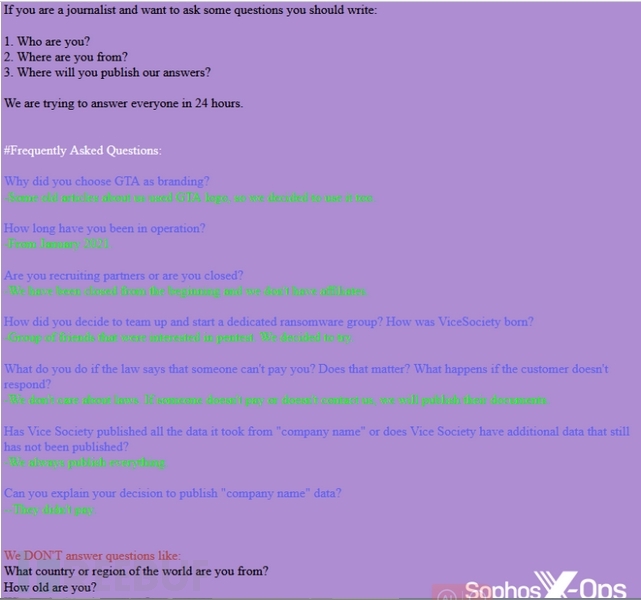

在Vice Society的泄密网站上,威胁行为者写道:“有很多记者在询问有关我们自身和攻击相关的问题。”这条信息还包含一个针对记者的完整常见问题解答,包括要求记者提供他们的姓名和工作地点,以及该组织不会回答的问题的细节。值得注意的是,对于截稿日期紧迫的记者,威胁行为者还声明会在24小时内回复询问,堪称专业公关的最佳实践。

【图8:Vice Society针对记者的常见问题解答】

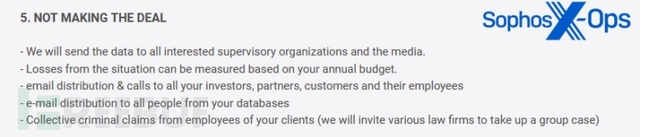

正如前面所提到的,这样做的大部分原因可能是为了炫耀自己的能力,并提高罪犯的可信度和名声(这反过来又会间接增加受害者的压力)。但有些团体的目标更为明确,例如,Dunghill Leak警告受害者,如果他们不付钱,他们将采取如下几项行动,其中包括向媒体发送数据。

【图9:Dunghill Leak对受害者的警告,包括向媒体发送数据的威胁】

虽然这并非本文讨论的重点,但最后一行同样值得注意:Dunghill威胁要“邀请不同的律师事务所来处理一个集体案件”。勒索软件集体诉讼并非闻所未闻,而且可能会变得越来越普遍。

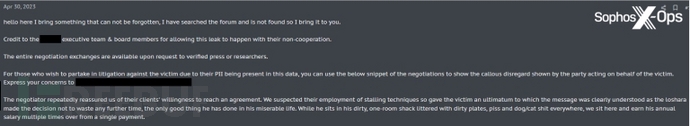

类似地,研究人员观察到一名用户在一个知名犯罪论坛上发布了关于要泄露一家公司受害者数据的帖子。该用户表示,谈判已经破裂,并提出将“整个谈判交流”提供给“经过验证的媒体或研究人员”,并指出“对于那些希望参与诉讼的人……你可以使用下面的谈判片段。”这是勒索软件行为者改变策略的一种方式,他们利用多管齐下的武器(宣传、诉讼、监管义务)向受害者施加进一步的压力。例如,ALPHV/BlackCat最近向美国证券交易委员会(SEC)上报了一个受害组织,原因是该公司没有披露违规行为——一些评论员认为这种情况可能会变得越来越普遍。

【图10:犯罪论坛上关于数据泄露的帖子】

其他勒索软件团伙非常清楚,他们可以通过引起媒体的兴趣,对受害者施加额外的压力。Sophos的托管检测和响应(MDR)团队最近观察到包含这种威胁的赎金通知大多来自Inc(“机密数据……可以传播给个人和媒体”)和Royal(“互联网上的任何人,从暗网罪犯……记者……甚至你的员工都可以看到你的内部文件”)。

当然,并不是所有的赎金通知都提到了媒体,许多勒索软件团伙仍然维持着极简主义的、简单的泄露网站,只是列出了他们的受害者,没有直接向记者发出呼吁。但也有人以采访的形式直接与媒体接触。

采访

一些勒索软件的参与者接受了记者和研究人员的深度采访。2021年,LockBit运营商接受了俄罗斯OSINT(一个YouTube和Telegram频道)的采访。同年,一位匿名的REvil子组织接受了俄语在线杂志Lenta.ru的采访。2022年,RAMP勒索软件论坛的创始人Mikhail Matveev((又名Wazawaka、Babuk、Orange)向the Record详细讲述了自己的情况,甚至还提供了自己的照片。几周后,LockBit的一位创始成员接受了vx-underground的采访。

在大多数采访中,威胁行为者都很喜欢深入探讨勒索软件的“场景”,炫耀他们积累的非法财富,并提供有关威胁形势和安全行业的想法。只有一家——REvil附属公司——对犯罪生活的描述大多是负面的(“你总是害怕。你会在恐惧中醒来,又在恐惧中睡去,外出时也总是躲在面具和兜帽之下,甚至无法坦诚面对自己的妻子或女朋友”)。

所以,除了上述已经讨论过的动机——名声、自我、信誉、间接增加受害者的压力——与媒体接触的另一个可能的原因是“招募”。通过将勒索软件活动描绘成一项迷人而富有的业务,威胁行为者可能会试图吸引更多的成员和附属机构。

新闻稿及声明

少数勒索软件组织还会发布他们所谓的“新闻稿”——他们使用这个术语本身就说明了问题。例如,Karakurt组织为其新闻稿保留了一个单独的页面。在目前公布的三份文件中,一份是公开宣布该组织正在招募新成员,其他的则是关于具体的袭击。根据Karakurt的说法,在后两种情况下,谈判都破裂了,所谓的“新闻稿”实际上是对两个受害组织毫不掩饰的攻击,以试图迫使他们付款和/或造成声誉损害。

虽然这两篇“新闻稿”包含了奇怪的、错误的措辞,但都是用非常流利的英语写的。其中一篇还模仿了真正的新闻稿风格,甚至直接引用了“Karakurt团队”的话。

【图11:Karakurt的“新闻稿”页面】

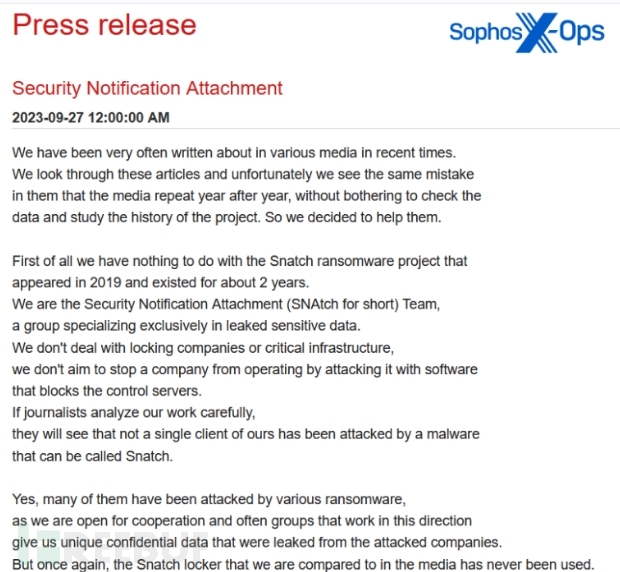

相比之下,Snatch组织发布的新闻稿就不那么流畅了,也没有针对特定的受害者。相反地,它的目的是纠正记者的错误(我们将在稍后详细讨论)。

【图12:摘录自Snatch的“新闻稿”】

这份声明的结尾称:“我们始终对合作和沟通持开放态度,如果你有任何问题,我们随时准备在我们的Telegram频道上回答。”

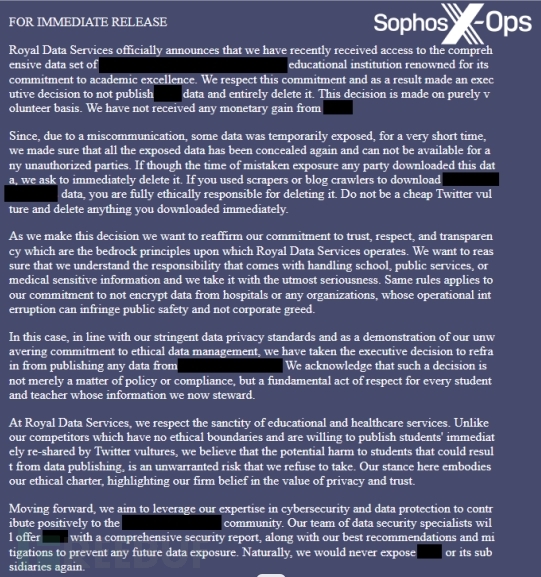

另一篇来自Royal的文章(没有正式的新闻稿标题,但标题为“立即发布”)宣称,该组织不会发布特定受害者(一所学校)的数据,而是将其删除,并称“这符合我们严格的数据隐私标准,并表明我们对道德数据管理的坚定承诺。”威胁行为者似乎想要通过这种方式,将他们自己主动采取的“保护”措施与某些组织对勒索软件事件和敏感数据的错误处理进行比较,从而将自身描绘成“比一些受害组织更负责任和更专业的人”。

【图13:Royal勒索软件组织的公开声明】

这里特别值得注意的是语言;任何处理过新闻稿和公开声明的人都能看出这份声明的大部分风格和语气。例如:“Royal数据服务运营的基本原则”;“在Royal数据服务公司,我们尊重教育和医疗服务的神圣性”;“展望未来,我们的目标是……”

同样值得注意的是,Royal似乎正试图将自身重塑为一家安全服务公司(“我们的数据安全专家团队将提供……一份全面的安全报告,以及我们的最佳建议和缓解措施……”)。它与许多其他勒索软件组织也存在共同之处——这些组织毫无说服力地试图将自己描绘成正义的力量,称自己为“透测试服务”(Cl0p);“诚实简单的渗透测试者”(8Base)或进行“网络安全研究”(ALPHV/BlackCat)。

重塑品牌是另一种从合法行业借鉴来的公关策略,我们可以合理地推测,勒索软件组织可能会在未来加强这种策略——也许是作为一种招募工具,或者是为了减轻媒体的负面报道和执法部门的关注。

品牌

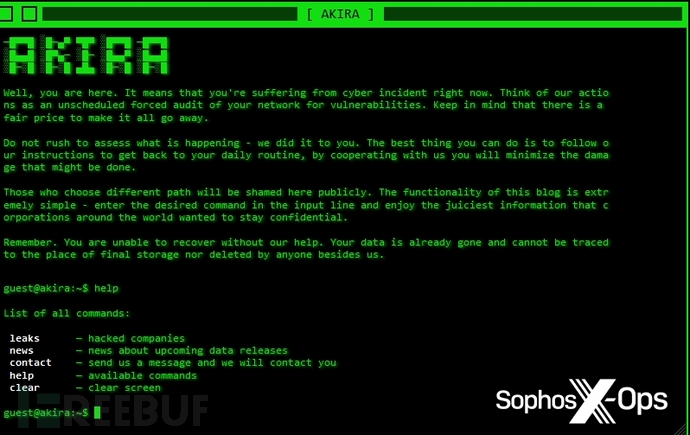

品牌对于勒索软件团伙寻求媒体报道非常重要。琅琅上口的名字和精美的图片有助于吸引记者和读者的眼球——特别是当涉及到泄密网站时,因为这些网站是这些威胁行为者面向公众的存在,并且会经常被记者、研究人员和受害者访问。例如,拥有复古美学和交互式终端的Akira,或者拥有闪烁霓虹灯标志的Donut Leaks。

【图14:Akira泄漏网站】

【图15:Donut Leaks网站】

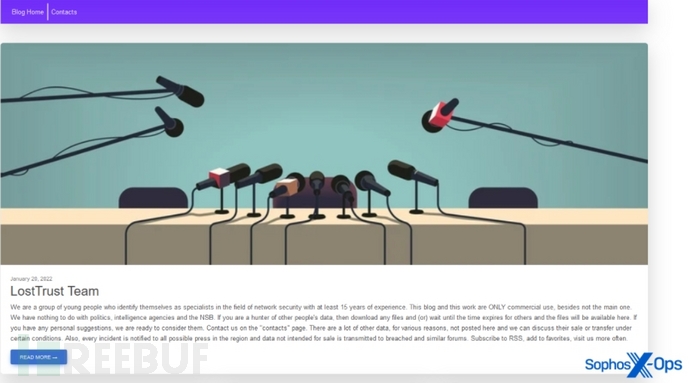

LostTrust勒索软件组织(可能是MetaEncryptor的更名)很明显地意识到,它的泄密网站是它与更广泛的世界联系的点,因此它在主页上选择了一张新闻发布会的图片。

【图16:LostTrust的泄漏网站。请注意底部的宣传,其中包括“每个事件都会通知该地区所有可能的媒体”的警告,这与Dunghill Leak的警告相呼应】

另一方面,一些勒索软件组织——或许是厌倦了这种趋势——决定完全规避名字和品牌。

【图17:一个拒绝给自己命名的勒索软件组织,这也导致它不可避免地被命名为“无名勒索软件”(NoName ransomware)】

当然,复杂的品牌并不是勒索软件团伙所独有的,正如Sophos在《2023年年度威胁报告》中所指出的那样,它更广泛地说明了许多类别的威胁行为者越来越专业化。例如,恶意软件产品的现代广告通常以吸引人的图形和高质量的设计为特征。

一个著名的犯罪论坛——之前定期举办“研究竞赛”——甚至还有自己的杂志,包括艺术、教程和对威胁行为者的采访。网络罪犯不仅与媒体接触,而且还创建了自己的媒体,这或许就是一个例子。

【图18:犯罪论坛成员制作的杂志图片】

招聘

当一名乌克兰研究人员在2022年3月从Conti勒索软件团伙内部泄露了数千条信息时,许多人对该组织内部的组织程度深感惊讶。它有一个独特的层次和结构:老板、系统管理员、开发人员、招聘人员、人力资源和法务,很像一个合法的公司。它定期支付工资,并规定工作时间和假期。它甚至有实体场所。特别有趣的一点是,Conti至少有一个人(可能多达三个)专门负责谈判赎金,并为泄密网站撰写“博客文章”(这里的“博客”是受害者名单和他们公布的数据的委婉说法)。因此,本文一直在讨论的事情——回应记者、撰写新闻稿等等——不一定是黑客在不忙的时候拼凑起来的。在知名的、成熟的组织中,他们可能会成为一个全职的角色。

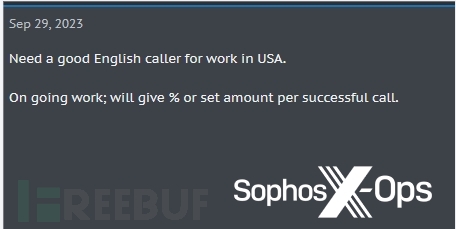

虽然许多与勒索软件相关的活动不需要流利的英语技能,但媒体撰稿工作需要——特别是如果威胁行为者还将撰写公开声明。这些人必须从某个地方招募,在犯罪论坛上,招聘英语人士和作家(偶尔也有说其他语言的人)的广告相当常见。当然,这些广告中的许多不一定是针对勒索软件组织的,但很可能是针对社会工程/诈骗/钓鱼活动的。

【图19:犯罪论坛上的一则“优秀英语来电者”广告。这个广告可能是某种诈骗活动的广告】

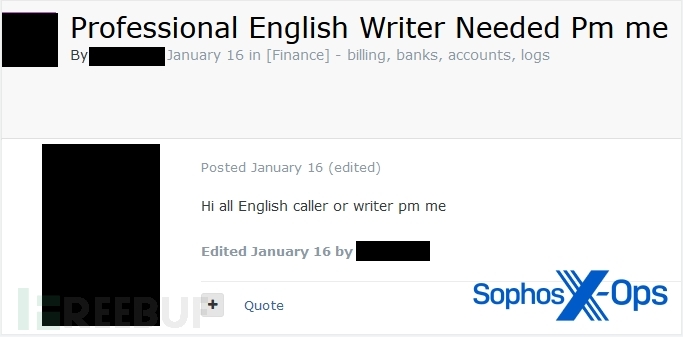

在其他情况下,提供的工作类型不太清楚,唯一标注的信息就是需要作家或演讲者:

【图20:犯罪论坛上的用户寻找“专业英语写手”】

【图21:犯罪论坛上的招聘广告。大致内容为,“我们正在寻找可以为clearnet网站写/编辑英文文章的人。如果你感兴趣,给我发信息,我们将讨论细节。我们会提供高薪,这项工作是一项长期工作,每天需要撰写1-3篇文章。”该用户还在招聘“记者/作家”。】

研究人员还发现了一个特别奇怪的例子——虽然与媒体无关——一个用户创建了一个题为“分析谈判的财政和法律脆弱性”的帖子:

【图22:用户帖子的摘录】

在同一帖子中,该用户随后添加了更多细节——其他职责将包括“将大数据上传到洋葱域”,以及“在谈判破裂的情况下”,申请人还将被要求“评估开发、研究、营销策略、前景等,以便进一步出售给竞争对手”。

【图23:来自同一用户的进一步细节】

研究人员评估,这很可能是试图通过寻找威胁行为者可用于在谈判中施加压力的妥协信息,来招募某人帮助勒索受害公司支付赎金。请注意,广告的第一部分指出“在大多数情况下(这)不需要使用软件”,暗示这不是一个使用加密恶意软件的“传统”勒索软件组织。

最后,研究人员还注意到一些用户将他们的服务宣传为翻译服务的实例,特别是俄-英和英-俄翻译。

【图24:用户作为翻译提供服务】

虽然尚未发现任何威胁行为者试图招募具有市场营销/PR经验者的具体例子,但鉴于勒索软件组织越来越“出名”(参见LockBit的纹身噱头和类似的发展),以及之前讨论过的品牌重塑策略,犯罪分子将采取更多协调一致的努力来管理他们的公众形象,并处理越来越多的媒体关注,这可能只是时间问题。

当出现错误报道时

研究人员注意到,勒索软件组织以多种方式利用媒体:邀请记者提问;接受采访;并利用公开威胁迫使受害者支付赎金。然而,事实证明,他们与媒体的关系并非总是友好的。勒索软件组织和其他威胁行为者曾多次批评记者,认为他们的报道不准确或不公平。

例如,WormGPT(ChatGPT的衍生版本,在犯罪市场上出售,供威胁行为者使用)的开发者关闭了他们的项目,因为媒体的误导太多了。在一篇论坛帖子中,他们表示:“我们越来越受到媒体的伤害……为什么他们试图以这种方式玷污我们的声誉?”

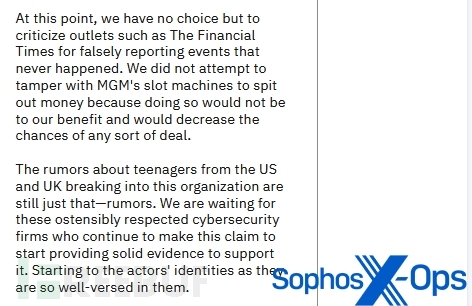

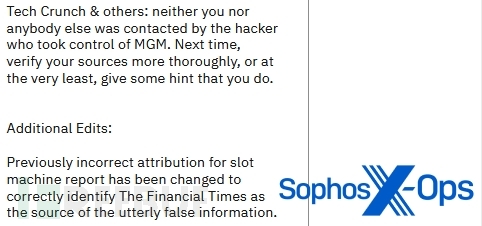

另一方面,勒索软件组织在反驳时往往更加咄咄逼人。例如,ALPHV/BlackCat在其泄密网站上发表了一篇题为《关于米高梅国际度假村的声明:澄清事实》的文章,这篇1300字的文章批评了一些媒体不核实消息来源和报道错误信息的行为。

【图25:ALPHV/BlackCat批评“虚假报道”】

【图26:ALPHV/BlackCat批评另一家媒体“虚假报道”】

声明接着点名批评了一名记者和一名研究人员,最后说:“我们没有与任何记者交谈……我们不仅没有,也很可能不会这么做。”有趣的是,这个例子展示了勒索软件组织想要在不与媒体接触的情况下,试图通过将自身塑造为唯一的、占主导地位的“真理之声”来掌控叙事权。

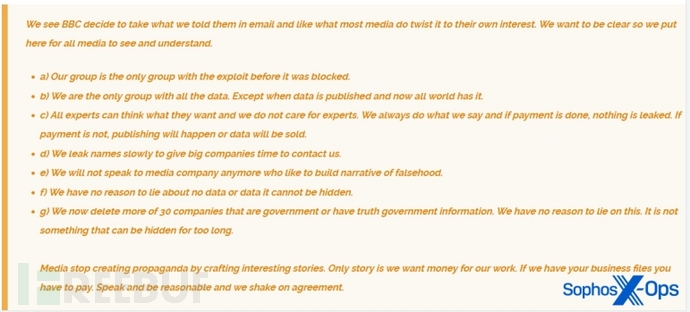

今年早些时候,Cl0p勒索软件组织利用MOVEit文件传输系统的一个漏洞,在一系列备受瞩目的攻击中试图做了类似的事情。在其泄密网站上的一篇帖子中,该公司表示:“所有谈论此事的媒体都在做他们一贯做的事情。在弥天大谎中提供很少的真相。”后来,在Cl0p向BBC发送信息邮件后,该组织特别指责BBC“虚假宣传”。就像上面的ALPHV/BlackCat的例子一样,Cl0p正试图“澄清事实”,纠正它认为媒体报道中的不准确之处,并将自身标榜为唯一权威的信息来源。他们给受害者、研究人员和广大公众的“忠告”是:不要相信你在媒体上读到的东西;只有我们知道真实的故事!

【图27:Cl0p勒索软件团伙指责BBC“歪曲”信息】

不稳定的关系

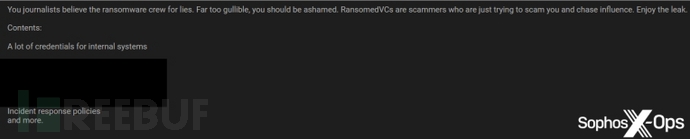

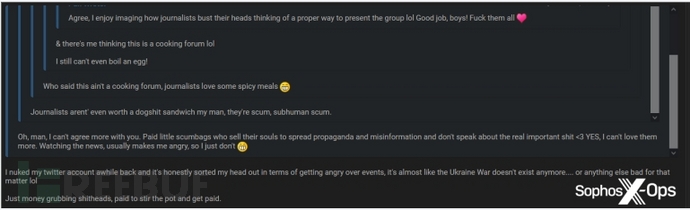

Cl0p并不是唯一一个不信任记者的组织,相反地,这是犯罪论坛上的普遍观点。许多威胁行为者——不仅仅是勒索软件组织——都不喜欢媒体,一些非勒索软件罪犯对记者和勒索软件团伙之间的关系持怀疑态度:

【图28:威胁行为者批评记者相信勒索软件行为者的“谎言”,并批评勒索软件行为者“只是试图欺骗记者并追求影响力”。请注意,这里的情绪与ALPHV/BlackCat和Cl0p在前一节中表达的情绪没有什么不同】

正如勒索软件组织意识到他们的泄密网站经常有记者访问一样,犯罪论坛的成员也知道记者已经渗透了他们的网站。关于重大违规和事件的高流量帖子有时会包含“记者来了”之类的评论,甚至偶尔会演变成全面的咆哮和侮辱。

【图29:几个犯罪论坛的成员侮辱记者】

更罕见的是,威胁行为者会喊出和/或攻击个别记者,就像上面的ALPHV/BlackCat例子一样。虽然目前这还没有升级为直接威胁,但这些反应很可能是为了让相关记者感到不舒服,甚至在某些情况下对其造成名誉损害。

例如,卡片市场布莱恩俱乐部(Brian’s Club)的名字和品牌就是基于安全记者布莱恩·克雷布斯(Brian Krebs)。该网站的主页和网站本身都使用了克雷布斯的照片、名字和他的姓氏(“Krebs”的“crabs”或“Krabs”)。

当然,研究人员也不能幸免于这些策略,并且经常受到论坛上的侮辱和威胁。威胁行为者和研究人员之间的关系是另一回事,超出了本文的范围,但有一个例子值得注意。在发表了关于LockBit团伙内部运作的三篇系列文章的第一部分之后,研究人员乔恩·迪马吉奥(Jon DiMaggio)惊恐地发现,LockBit在一个著名犯罪论坛上的个人资料照片被改成了他自己的照片。

在该系列的最后一部分发表后,威胁参与者彼此讨论了该报告。其中一个轻蔑地表示:“这只是成千上万的信息安全记者的最新猜测,他们只能猜测和创造无用的标题党内容。”

【图30:讨论DiMaggio报告的LockBit帖子】

由此可见,即使是LockBit——最著名的勒索软件团伙之一,投入了大量的时间和精力来塑造自己的形象,使自己专业化,并接受媒体采访——也对记者及其动机持怀疑态度。

结论

事实上,一些勒索软件组织会急切地寻求媒体报道并与记者沟通,尽管他们对媒体总体上是不信任和批评的。同样地,许多记者也会对许多公众人物的活动、道德和动机感到不安。但不管接受与否,一些勒索软件的参与者正在成为公众人物。因此,他们正在投入越来越多的时间来“管理媒体”。他们知道有关自己的报道,并公开纠正不准确和遗漏的信息。他们鼓励提问,并提供采访。他们意识到,培养与媒体的关系有助于实现他们自己的目标,并改善他们的公众形象。

在某种程度上,这是勒索软件团伙所独有的。与几乎所有其他类型的威胁不同——这些威胁的基础是尽可能长时间不被发现,最好是无限期地不被发现——勒索软件活动最终必须让受害者知道自己,以索取赎金。泄露网站必须是公开的,这样犯罪分子就可以向受害者施加压力,公布被盗的数据。这些因素,以及勒索软件威胁的爆炸性增长,导致了这样一种情况:威胁行为者非但没有回避日益耀眼的媒体聚光灯,反而认识到它的“加持”作用——他们可以利用各种机会直接或间接地向受害者施加压力;吸引潜在的新员工;增加自己的知名度;管理公众形象;控制袭击事件的叙事权。

目前,这些发展还处于萌芽阶段。虽然一些勒索软件的参与者确实在努力模仿合法企业的高效“公关机制”,但他们的尝试往往是粗糙和业余的。

然而,有迹象表明这种情况正在改变。诸如专门的公关Telegram频道、针对记者的常见问题解答以及尝试招募记者/作家等举措可能会发展壮大。就像勒索软件的许多方面所表现得一样,商品化和专业化正在上升。虽然这可能还有一段路要走,但在未来,勒索软件组织可能会有专门的、全职的公关团队:文案、发言人,甚至形象顾问,这不是不可能的。这可能会为勒索软件的参与者提供一些“锦上添花”的机会,例如,膨胀自我,加大招募力度等。

与此同时,勒索软件组织很可能会继续试图控制有关个人攻击的叙述,就像Cl0p和ALPHV/BlackCat最近所表现得一样。我们将密切关注这一领域的发展。

原文链接:https://news.sophos.com/en-us/2023/12/13/press-and-pressure-ransomware-gangs-and-the-media/