12月5日,美国网络安全和基础设施安全局 (CISA)发出警告称,黑客正积极利用 Adobe ColdFusion 中的一个关键漏洞(CVE-2023-26360)来获取对政府服务器的初始访问权限。

该机构指出,此漏洞能在运行 Adobe ColdFusion 2018 Update 15 、2021 Update 5 及更早版本的服务器上执行任意代码,在 Adobe于3 月中旬发布 ColdFusion 2018 Update 16 和 2021 Update 6 修复该问题之前曾被用作零日漏洞。

CISA在警告中揭露了两起利用该漏洞的攻击事件。第一起事件发生在6月2日,攻击者在一台运行 Adobe ColdFusion v2021.0.0.2 的服务器上利用此漏洞收集了用户账户信息,并试图窃取注册表文件和安全帐户管理器(SAM)信息。攻击者滥用可用的安全工具来访问域控制器上的特殊目录 SYSVOL。

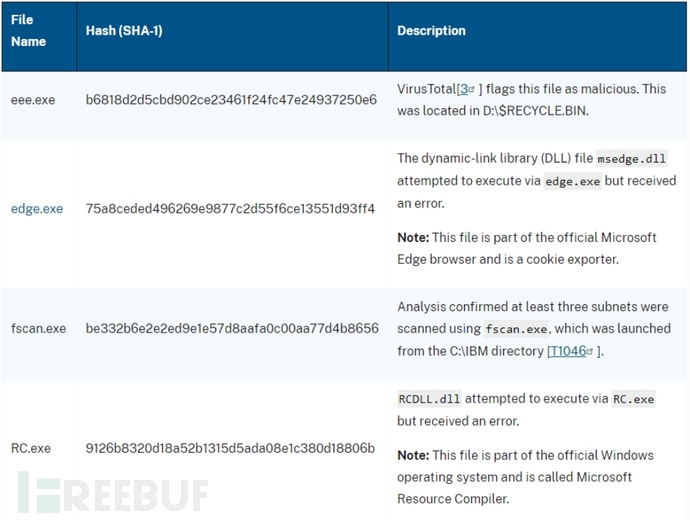

第二起事件发生在 6 月 26 日,攻击破坏了运行 Adobe ColdFusion v2016.0.0.3 的服务器,并安装了一个 Web shell ( config.jsp ),允许攻击者将代码插入 ColdFusion 配置文件并提取凭证,其活动包括删除攻击中使用的文件以隐藏行踪,以及在 C:\IBM 目录中创建文件,以便在未被发现的情况下进行恶意操作。

攻击者在第二次攻击中使用的工具

CISA 将这些攻击归类为侦察活动,但尚不清楚这两次入侵是否是同一攻击者所为。

为了降低风险,CISA 建议将 ColdFusion 升级到最新可用版本,设置应用网络分段、防火墙或 WAF,并强制执行软件签名策略。