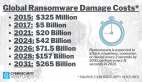

近年来,勒索软件在网络安全攻击中所占比例逐年走高,仅2021年就在全球范围内造成了超过200亿美元的损失。从2017年WannaCry在全球大规模传播开始,各种高调、高影响力的勒索软件攻击使得这种攻击方式广为人知。在这之后的几年里,大量勒索软件以学校、政府机构、医疗机构以及基础设施等目标发动了大量攻击。

自从新冠肺炎疫情大流行以来,亚太和日本(APJ)地区就开始遭遇激增的网络攻击。相比全球其他地区,亚太区各行各业企业遭遇网络攻击的概率往往会高出80%,澳大利亚、印度、日本通常是最主要的攻击目标。

本文将重点围绕亚太日本地区的攻击活动介绍发起这些攻击的团伙和他们的运营方式。勒索软件即服务(RaaS)团伙已经发展成为一种“企业,”甚至产生了类似于遭受他们攻击的普通企业那样的组织结构,他们也有客户服务代表,甚至还有新员工上岗培训。最近,全球盈利能力最强的RaaS团伙之一Conti泄漏了部分内部文档,通过研究这些文档,我们得以管窥这类团伙的运作方式。

Akamai的研究人员一直在努力分析并研究RaaS团伙,希望借此揭示该团伙能够成功发起大量勒索软件攻击的原因。同时我们还可以通过研究结果进一步了解此类攻击的趋势、所用的工具,以及可以采取的缓解措施。

总的来说,通过这些研究结果我们可以获得这些结论:

- Conti团伙在亚太日本地区发起的大部分攻击都以澳大利亚和印度的企业为目标。

- 亚太日本地区的Conti受害者中,商业服务行业企业的占比最大,这也意味着通过第三方发起的供应链攻击可能性较高。

- 亚太日本地区的所有受害者中,关键基础设施占比13.6%。

- 亚太日本地区的所有受害者中,零售和酒店行业总占比为27%,这也意味着亚太日本地区的商业垂直领域遭受的攻击正在增加,Akamai最近发布的Web应用程序和API威胁报告中的结论也映证了这一点。

- 亚太日本地区绝大多数Conti受害者都是年收入在1000万美元到2.5亿美元之间的企业。

- 亚太日本地区约20%的Conti受害者是年收入超过10亿美元的企业,这与全球整体趋势有所差异,全球整体来看,Conti攻击对高收入企业的影响要小很多。

- 攻击场景多种多样,以细节为导向,并且以“手握键盘”的网络传播居多。

- 相关战术、技术和程序(TTP)让我们认为,很有必要针对横向移动进行专门的防护,这在防御勒索软件方面起到了关键作用。

- TTP虽然都是众所周知的,但往往非常有效,还有助于揭示其他团伙常用的工具。通过研究这些TTP,安全团队可以深入了解攻击者的运作模式,进而更好地制定防御措施。

- Conti非常重视入侵和手工传播,而非加密,因此防御方也有必要重点关注攻击链中的这部分环节,而不要只关注勒索软件的加密问题。

Conti在亚太日本地区的影响

勒索软件活动可以通过多种方式进行在线分析,例如进行问卷调查或分析产品数据。在针对全球范围内的勒索软件活动提供整体视图方面,每种方法都各有优势和局限。本报告则是基于对Conti组织的研究,以便大家可以更深入地了解这个全球最领先的RaaS团伙之一。

我们会重点分析Conti团伙的受害者,借此确定Conti用到的工具和技术之间的相关性,下文将详细介绍这些内容。相关数据都是从Conti的地下黑市收集而来的,Conti会通过这种黑市买卖受害者数据和信息。Conti的目标是通过敲诈让受害者支付赎金,为此他们分享了一些信息,而这些信息有助于我们分析他们的攻击偏好、成功率以及失败原因。我们的报告中体现了他们过去一年来的相关活动,所有数据都是完全匿名的。

相关背景:Conti是一个臭名昭著的RaaS团伙,在2020年被首次发现,他们的总部似乎在俄罗斯。很多人认为该团伙是Ryuk勒索软件团伙(也被称之为Wizard Spider)的继任者。根据Chainalysis的分析,Conti是2021年收入最高的勒索软件团伙,估计收入应该超过了1.8亿美元。值得注意的是,该团伙最近成功攻击了哥斯达黎加政府、爱尔兰卫生部等机构。

最新的新闻中提到,Conti已经解散了。但在我们看来,意味着我们的研究工作更有必要了,因为Conti的原成员可能被大量其他勒索软件团伙所吸纳,并且经过Conti验证有效的工具和战术也可能被更多同类团伙所沿用。随着相关信息在越来越多勒索软件团伙中分享,全球范围内这些工具和战术的受害者也将进一步增加。

亚太日本地区的勒索软件攻击趋势

为了理解Conti在亚太日本地区的攻击偏好,我们首先仔细分析了该区域最主要的受攻击国家和地区。值得注意的是,Conti是一个主要以西方国家/地区(如美国和欧盟)为目标的团伙。对亚太日本地区的深入研究是为了进一步了解Conti在该区域的影响力,但我们也发现,其他主要以该地区为目标的团伙表现出了不同的攻击模式。

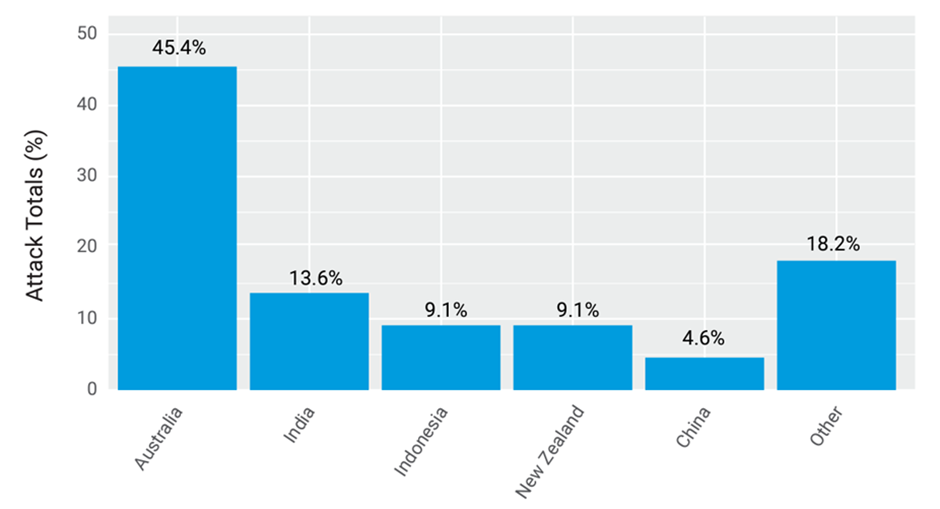

遭受攻击数量排名前五的国家/地区

(2021年5月1日——2022年4月30日)

图1:亚太日本地区遭受攻击最多的五大国家/地区分别为:澳大利亚、印度、印度尼西亚、新西兰和中国

从受害者的国家/地区分布(图1)会发现,Conti受害者有45%来自澳大利亚,随后是印度、印度尼西亚、新西兰和中国。其他国家/地区虽然未能进入前五名,但也受到了Conti的大量攻击,例如日本、巴基斯坦、韩国和越南。

这种情况可以通过不同方面来研究,但最主要的问题在于,众所周知Conti是一个位于俄罗斯的黑客团伙,因此在选择攻击目标时,往往会更倾向于选择北美和欧洲地区的企业。我们在研究中也发现,93%的Conti受害者都在北美、欧洲以及中东非洲地区。

因此,澳大利亚和新西兰出现如此多的受害者,可能是Conti对西方国家“偏爱”的延伸。另外猜测一个可能的原因在于,选择这些地区发起攻击,可以重复利用某些素材(例如用英语写就的钓鱼邮件)。通过深入研究Conti的受害者,我们发现英语国家/地区比其他地区更有可能受到Conti的攻击。

印度和印度尼西亚紧随其后,成为亚太地区第二和第三大受害者。尤其是印度,根据相关报道,印度一直在经历非常大量的网络攻击,最新报道称印度遭遇的攻击数量同比增长了约25%。尽管存在这样的趋势,尽管俄罗斯的这个黑客团伙已经在该地区大获成功,但Conti似乎并没有特别针对亚太区的非英语国家。

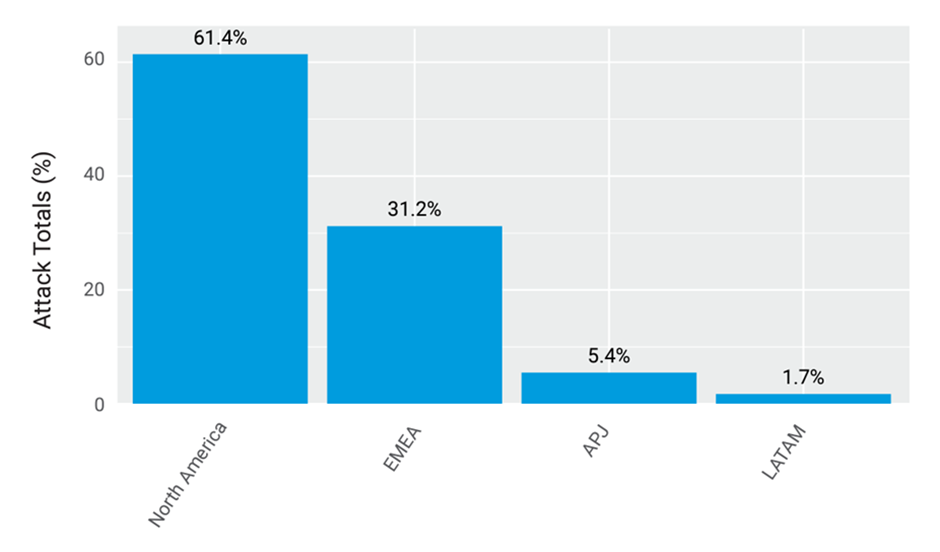

遭受攻击数量排名领先的地区

(2021年5月1日——2022年4月30日)

图2:亚太日本地区的受害者远少于北美以及欧洲中东和非洲

针对各地区受害者趋势的深入研究(图2)发现,北美与欧洲中东和非洲(EMEA)是遭受攻击数量排名第一和第二的地区,随后是亚太日本(APJ)地区和拉美(LATAM)地区。尽管相对而言亚太日本地区和拉美地区的受害者数量较少,但这些攻击依然不容忽视,因为每一次攻击在所在地区的影响都各不相同。例如Conti最近对哥斯达黎加政府机构的攻击,就在当地造成了巨大的破坏。

不过总的来说,Conti更专注于某些地区,这一点并不让人觉得吃惊。他们对哥斯达黎加发起的攻击就说明了他们会尽可能与俄罗斯的国家“方向”保持一致,这可能导致他们会针对全球各地其他出乎我们意料的目标发起攻击。不过除此之外,勒索软件攻击者似乎正展现出一种“区域化”特征,对某种语言、地区或国家表现出特别的偏好。

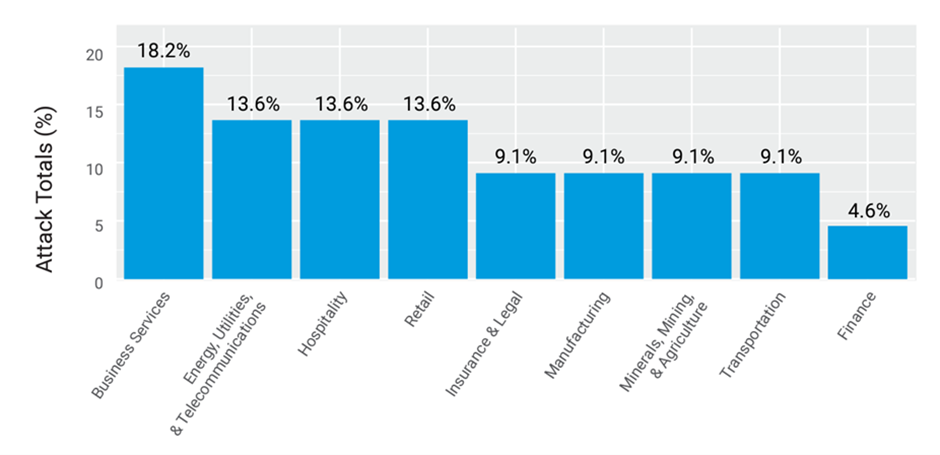

亚太日本地区的行业趋势

接下来我们一起看看Conti在亚太日本地区发起的攻击中,受害者在垂直行业方面的分布情况。在网络安全工作中,垂直行业分析可以起到重要作用。尽管发起攻击的团伙并不一定会专门以某个行业为目标,但图3所示的数据明确体现了Conti的攻击在不同垂直行业中的成功率。不同行业有相似之处,但也有各自的差异,分析时需要注意到这些因素。

遭受攻击数量排名靠前的行业

(2021年5月1日——2022年4月30日)

图3:亚太日本地区遭受攻击最多的行业是商业服务和能源、公共事务,以及通信行业

按照行业细分受害者名单时,我们也发现了一些值得注意的有趣趋势。为了观察这些趋势,我们需要在这些攻击造成的直接财务影响之外,进一步研究由于勒索软件攻击导致的业务中断所带来的更广泛影响。例如在针对Colonial Pipeline公司的攻击中,这种针对特定垂直行业进行的攻击可能会产生持续时间更长,后果更严重的影响。

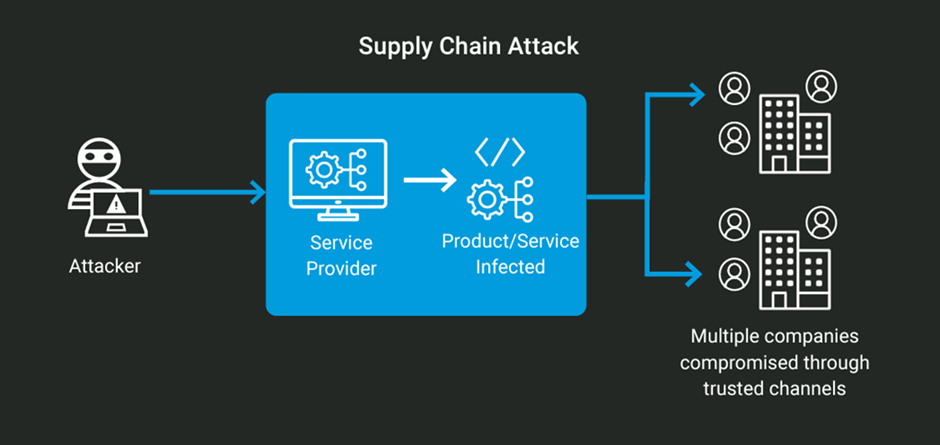

我们针对不同行业的分析得出了三个发现:通过第三方漏洞发起供应链攻击的可能性极高,关键基础设施受害者数量庞大,此类攻击非常关注商业公司。

本次分析中我们发现供应链攻击的可能性非常高,例如最近针对SolarWinds和Hafnium的攻击就是如此。从商业服务垂直领域产生的大量受害者中可以发现,供应链攻击可能还会入侵第三方,例如攻击商业服务企业,借此发现规模更大,更有利可图的受害者。数量众多的商业服务受害者意味着存在供应链攻击的风险,而这种风险不仅来源于勒索软件操作者本身(尽管他们确实造成了很大的风险),还可能源自于被泄漏的信息和数据。为其他公司提供服务的企业可能会获得一些有关客户公司的敏感信息,而这些信息往往也可以用于对他们的客户公司发起攻击。例如在2013年,一家大型零售公司遭到攻击导致4000万信用卡和借记卡信息外泄,这次攻击就是通过一家第三方暖通公司实现的。亚太日本地区也出现过类似的攻击,其中一些攻击还造成了较大的影响。

公共事业、能源和通信行业的受害者占总数的13.6%。针对这些行业的攻击会直接对大量人员造成直接影响,甚至可能产生灾难性后果。勒索软件攻击造成的影响可能会产生“后遗症”,这类后遗症往往被称之为赛博动力影响(Cyber-kinetic impact)。例如针对医疗健康行业的勒索软件攻击就可能造成严重后果,甚至导致人身伤亡。

与全球其他地区相比,亚太日本地区的关键基础设施受害者数量明显更多,几乎是全球平均值的两倍。这可能意味着亚太日本地区需要进一步加强关键基础设施的防御措施。最近澳大利亚和印度发生的事件也支持了这一结论,也进一步凸显了关键基础设施面临更多攻击这一整体趋势。

最后值得注意的是,很多零售和酒店行业的组织也遭遇了大量攻击。近年来,针对亚太日本地区零售行业的攻击数量显著增长。我们不仅在本次有关勒索软件的研究中发现了这样的趋势,针对Web应用程序和API的威胁分析也得出了类似结果,似乎商业公司已经成为此类攻击最主要的垂直行业之一。值得注意的是,这些数字并不仅仅是真正成为攻击目标的企业数量,而是成为攻击受害者的企业数量。这也再次警醒零售和酒店行业企业需要持续关注相关威胁,提前做好防御措施。

收入趋势

勒索软件作为一种攻击载体,在很大程度上会以经济利益为动机,而这也是勒索软件在近年来获得如此多关注的原因之一。通过按照收入分析不同攻击,我们可以了解RaaS团伙针对不同规模企业发起攻击的动机和成功率。很多人通常认为RaaS团伙只以大型企业为目标,然而仔细观察就会发现,受害者的收入分布情况完全不是这样的。

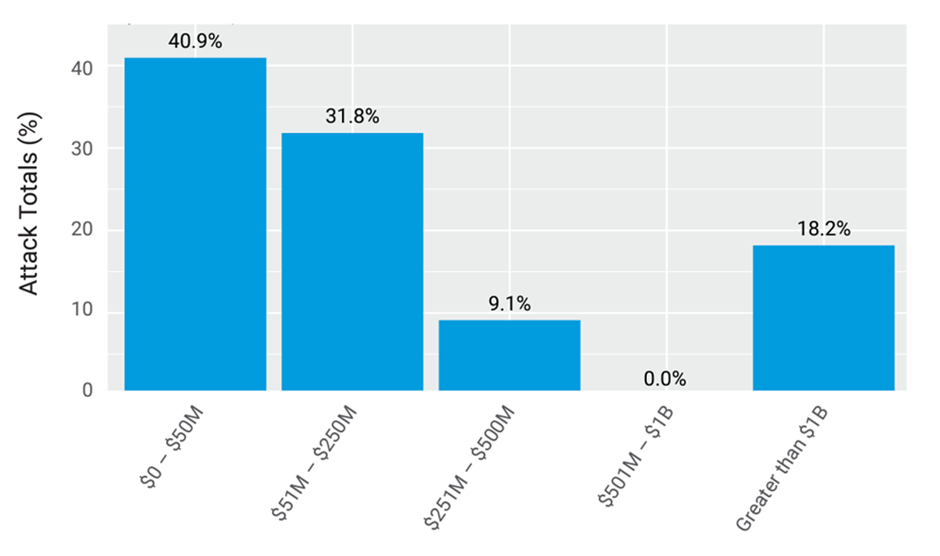

图4显示了RaaS受害者按照收入范围的分布情况。请注意,这些数字并不是赎金金额,而是每家公司的总收入。

被攻击企业按照收入范围的分布情况

(2021年5月1日——2022年4月30日)

图4:在亚太日本地区,总收入低于5000万美元的公司在受害者中占比最高

亚太地区很大一部分(73%)受影响组织的收入高达2.5亿美元,但也有超过40%的受害者其收入不超过5000万美元,还有32%的受害者收入介于5000万美元到2.5亿美元之间。这与Conti勒索软件团伙在全球范围内的平均情况保持了一致。本次分析还揭示了Conti这种RaaS团伙成功发起的攻击中蕴含的一种有趣模式:虽然影响最大的攻击往往都以知名公司为目标,但大部分成功的勒索软件攻击都发生在收入水平并非最高的企业中。

这些企业很可能是此类勒索软件团伙最喜欢的攻击目标,他们有足够的收入可以支付可观的赎金,但还没有成熟到足以成功抵御Conti这样的RaaS团伙。

然而与全球趋势形成鲜明对比的是,我们发现亚太日本地区的大量受害者收入都在10亿美元以上。亚太日本地区将近1/5的Conti受害者都在这个范围内,是全球平均水平的三倍。此外,这些高收入受害者所在国家/地区大多并不讲英语,主要位于日本、韩国和中国。

这种现象可以从多方面来解释,但很可能是因为Conti减少了对亚太日本地区的关注,因此我们获得的样本数量太小,因而造成了统计结果的异常。或者可能是因为对该地区非英语国家关注度的降低导致Conti不太愿意选择这些国家/地区的中小企业作为攻击目标,而是更愿意针对业务遍及全球的大型企业,或通过类似方式在该地区选择攻击目标。

了解攻击者的工具包

为了针对Conti的攻击,以及其他各类勒索软件攻击制定适合的缓解措施,我们首先需要了解勒索软件运营人员所使用的工具。幸运的是,不同勒索软件团伙在TTP的使用方面存在很多共同之处,这意味着我们的策略将可以缓解或阻止大部分勒索软件攻击。

为了对勒索软件攻击者所采取的TTP进行分析,我们首先研究了Conti最近泄漏的文档。2022年2月27日,Twitter上新出现了一个名为@ContiLeaks的账户,该账户陆续公布了该团伙的大量内部文档和聊天记录,以及他们一些内部服务器的地址和软件源代码。这些泄漏的文档和源代码揭示了Conti最常用的TTP。下文内容将重点专注于他们所用的工具和技术,以及对应的缓解措施。

攻击链

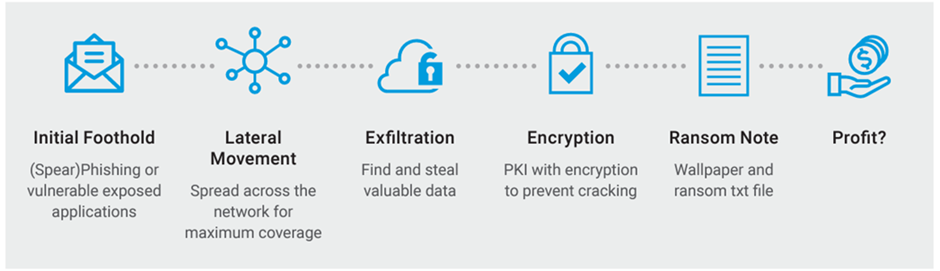

为了研究勒索软件攻击所采取的方法,我们首先研究了DFIR报告中提供的勒索软件攻击链(如下图所示)。虽然泄漏的信息让我们可以概括了解攻击者的完整工具集以及决定包含/使用任何一个工具的决策中背后的思考逻辑,但DFIR报告可以让我们更清楚地了解这些TTP到底是怎样使用的。它们都对应了一种类似的情况。

典型的勒索软件攻击链看起来应该差不多类似这样:

勒索软件攻击是多方面的,最初的入侵还远远不够。在开始进行加密之前,攻击者或恶意软件还必须在整个网络中传播,这样才能造成最大化的破坏。如果只有一台计算机被加密,就无法获得足够的筹码来索要赎金。这也使得横向移动成为决定勒索软件操作成败的关键。

虽然横向移动(以及攻击链其他环节)过程中所用的工具可以通过DFIR提取,但为何使用这些工具,这背后的思考方式却很难获知。为此我们可以通过Conti最近泄漏的数据来看看他们的网络攻击过程。

RaaS攻击者的“菜谱”

在讨论Conti时,首先要注意的就是他们的操作手册,也就是发起手动攻击的方法。Conti的攻击理论并不新颖,但依然可以获得极高成功率。借助有效的工具和一致的操作似乎就可以做到。他们确实也使用了一些自动化工具或脚本,但一般来说,他们的操作人员必须亲自获取凭据并根据自己的判断对在网络中的传播做出相关决定。

Conti的方法论可以总结为“收获凭据,传播,重复。”这一切都发生在初始访问阶段之后,随后就可以假定操作者能够访问网络中的任何一台计算机,随后即可在整个网络中传播,并尝试着转储并解密密码,或直接进行暴力破解。随后,操作者会根据指示在其他计算机使用通过破解所获得的凭据,借此扩大自己的影响范围,并重复执行和之前相同的步骤。就这样,操作者会在整个网络都在自己掌控下之后才开始进行加密,以产生最大程度的影响。

网络传播目标

首先,最重要的是,Conti的目标在于域控制器(DC)。操作者会根据指示,通过上文提到的凭据窃取和扩张流程执行一系列操作,直到最终能成功访问DC。由于这个过程主要以手工操作为主,因此Conti的操作者在选择目标时就有了一定程度的自由裁量权。在找到域控制器的凭据后,操作者将能访问各种关键资产,例如:

- 大部分网络的登录日志,借此分析用户行为

- 大部分域的DNS记录,借此可用于推断使用情况

- 密码哈希

- 适合横向移动的目标位置

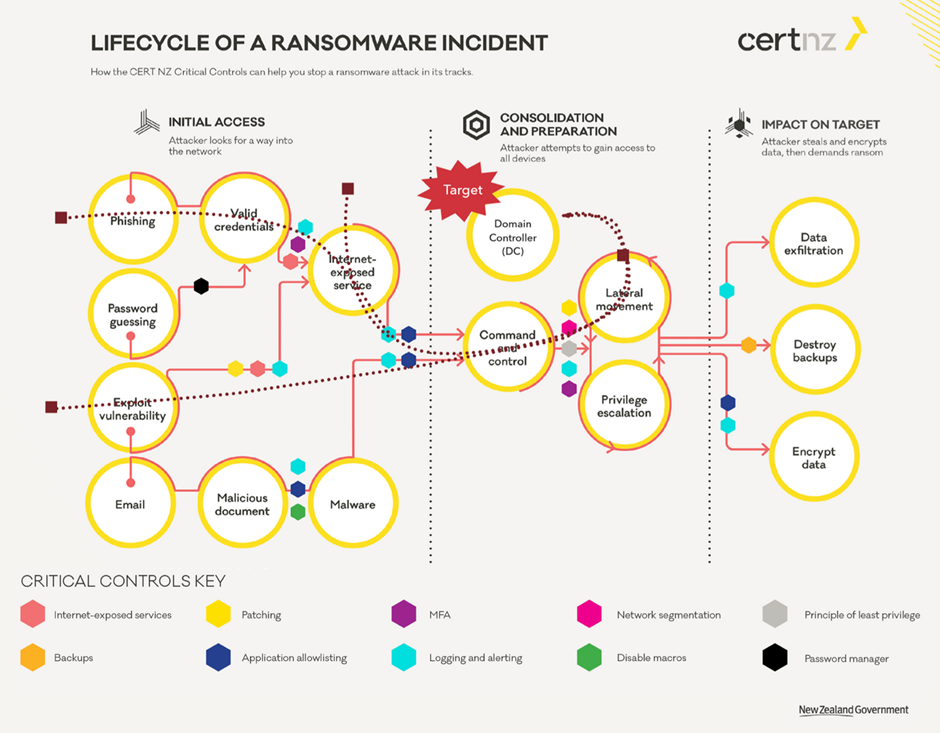

CERT NZ制作的勒索软件入侵生命周期(图5)很好地展示出了Conti对DC的兴趣,以及他们为了攻击DC所采取的行动路线。Conti会通过不同的攻击载体来实现自己的目标。一旦确定可利用的攻击面,就会有操作者立即趁虚而入。操作者会在初始访问的基础上通过横向移动逐渐扩大自己的影响范围。

图5:CERT NZ制作的勒索软件入侵生命周期示意图

这种对于DC的特别关注也让我们确信,网络传播阶段是攻击全过程中的一个重要环节。借助DC,攻击者将能获得访问整个网络所需的全部(或者大部分)凭据。此外,因为很多与域有关的配置信息都存储在DC上,攻击者也能借此进一步了解与网络本身以及各种重要系统有关的情报。

有趣的是,Conti并不鼓励在DC上留下后门或进行持续性攻击,而是鼓励在对外的服务器上留下后门,因为DC(用他们自己的话来说)往往会受到更多监控。这也证明了在发起攻击前建立良好的OPSEC心态将有助于他们提高成功概率。

Conti最关注的系统包括网络文件共享以及包含有价值数据的其他计算机,例如:

电子邮件、地址列表、联系信息

- 数据库

- 源代码

- 账户信息

- 设计文档

- 其他网络的密码/凭据

- 数字钱包

那么当类似的勒索软件团伙已经成功确定了目标,并尝试着开始发起攻击时,作为潜在的攻击目标,企业又该如何有效监测和防御这样的威胁?针对攻击过程中所用到的不同工具,具体的应对措施也有所差异。

这篇文章的内容感觉还行吧?有没有想要立即在 Linode 平台上亲自尝试一下?别忘了,现在注册可以免费获得价值 100 美元的使用额度,快点自己动手体验本文介绍的功能和服务吧↓↓↓

最后,欢迎关注Akamai,第一时间了解Akamai在Web交付性能、安全性、边缘计算等领域的最新技术成果和解决方案,以及整个行业的发展趋势。