据BleepingComputer消息,一项研究表明,苹果的“Find My”功能可能会被攻击者滥用,以隐秘传输通过安装在键盘中的键盘记录器捕获的敏感信息。

苹果的“Find My”功能旨在依靠苹果设备中众包的 GPS 和蓝牙数据,帮助用户定位丢失的苹果设备,包括 iPhone、iPad、Mac、Apple Watch、AirPods 和 Apple Tags,即便这些设备处于离线状态。

早在两年前,研究人员就曾发现滥用“Find My”来传输除设备位置之外的任意数据。虽然苹果表示已经解决了这一漏洞,但最近,研究人员仍然发现将带有 ESP32 蓝牙发射器的键盘记录器集成到 USB 键盘中,可通过“Find My”网络中继用户在键盘上输入的密码和其他敏感数据。

蓝牙传输比 WLAN 键盘记录器或 Raspberry Pi 设备隐蔽得多,在戒备森严的环境中很容易被注意到,但“Find My”可以秘密地利用无处不在的 Apple 设备进行中继。

键盘记录器不必使用 AirTag 或官方支持的芯片,因为苹果设备经过调整可以响应任何蓝牙消息。如果该消息的格式正确,接收方的苹果设备将创建位置报告并将其上传到“Find My”网络。

未知的 Apple 设备条目

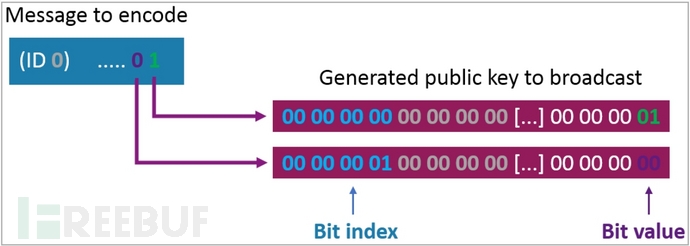

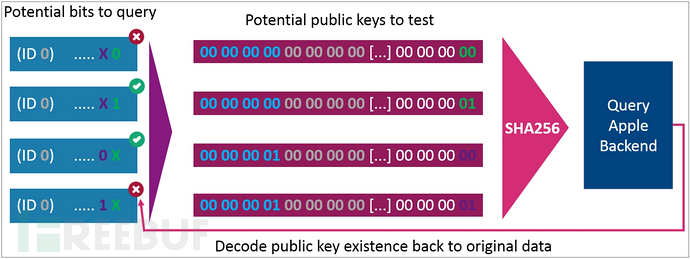

攻击者需要创建许多略有不同的公共加密密钥来模拟多个 AirTags,并通过在密钥中的预定位置分配特定位来将任意数据编码到密钥中。云端检索的多个报告可以在接收端连接和解码,以检索任意数据。

对任意数据进行编码,以便通过“Find My”进行传输

在接收端拼接和解码传输

研究人员解释称,使用蓝牙版 "EvilCrow "键盘记录器和标准 USB 键盘,虹吸数据装置的总成本约为 50 美元。

PoC 攻击实现了 每秒 26 个字符的传输速率和每秒 7 个字符 的接收速率 ,延迟时间 在 1 到 60 分钟之间,具体取决于键盘记录器范围内是否存在 Apple 设备。虽然传输速率很慢,但仍不妨碍攻击者针对一些有价值的密码等敏感信息展开行动。

此外,键盘内的固定键盘记录器不会激活苹果的反跟踪保护功能,该功能会通知用户 Air 标签可能会对其进行跟踪,因此该设备仍处于隐藏状态,不太可能被发现。

BleepingComputer 已要求苹果就“Find My”的滥用行为发表声明,但到目前尚未收到回复。