在当今数字化时代,数据安全和保护成为了重要的议题。为了保护敏感信息免受未经授权的访问,加密和解密技术被广泛应用于软件开发中。在.Net源代码中,我们可以找到许多用于加密和解密的库。本文将详细分析这些库的功能和用法,以便读者更好地理解和应用这些技术。

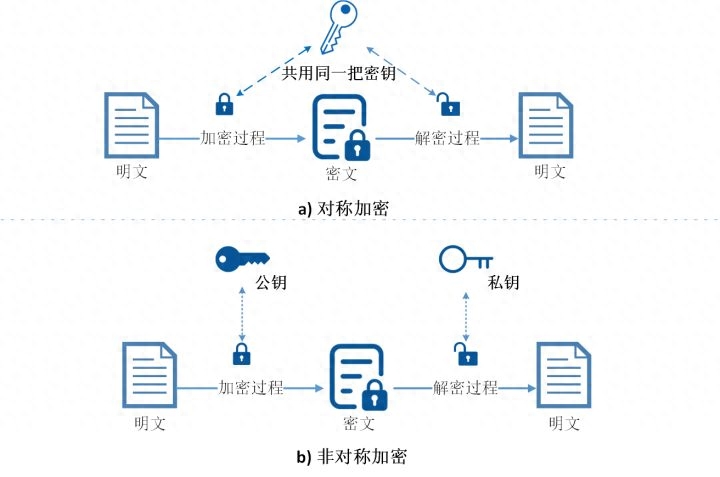

对称加密是一种加密算法,使用相同的密钥来进行加密和解密。在对称加密中,发送方和接收方必须共享相同的密钥。发送方使用密钥将明文转换为密文,而接收方使用相同的密钥将密文转换回明文。对称加密算法具有以下特点:1. 高效性:对称加密算法的加密和解密速度快,适用于大量数据的加密和解密。2. 安全性:对称加密算法的安全性取决于密钥的保密性。如果密钥被泄露,那么攻击者可以轻易地解密密文。3. 密钥管理:对称加密算法需要发送方和接收方共享相同的密钥,因此密钥管理成为一个重要的问题。密钥的分发和更新需要保证安全性。常见的对称加密算法包括DES(数据加密标准)、AES(高级加密标准)等。对称加密算法广泛应用于保护通信和存储的数据的安全性,例如在互联网通信、文件加密和数据库加密等场景中使用。

非对称加密是一种加密算法,它使用了两个密钥:公钥和私钥。公钥用于加密数据,私钥用于解密数据。这种加密方式的特点是,使用公钥加密的数据只能使用对应的私钥解密,而使用私钥加密的数据只能使用对应的公钥解密。

非对称加密算法的安全性主要基于数学上的难题,例如大数因数分解或离散对数问题。这些问题在当前的计算能力下很难被解决,因此非对称加密算法被认为是一种相对安全的加密方式。非对称加密算法在安全通信、数字签名、密钥交换等场景中广泛应用。在安全通信中,发送方使用接收方的公钥加密数据,只有接收方拥有对应的私钥才能解密数据,从而保证数据的机密性。在数字签名中,发送方使用自己的私钥对数据进行加密,接收方使用发送方的公钥解密数据,从而验证数据的真实性和完整性。在密钥交换中,发送方使用接收方的公钥加密一个随机生成的密钥,接收方使用自己的私钥解密密钥,从而实现双方之间的安全通信。常见的非对称加密算法包括RSA、Diffie-Hellman、ElGamal等。

1、System.Security.Cryptography

System.Security.Cryptography是.Net中最常用的加密和解密库之一。它提供了许多常见的加密算法,如对称加密算法(如AES和DES)、非对称加密算法(如RSA和DSA)以及哈希算法(如MD5和SHA)。使用这个库,可以轻松地实现数据的加密和解密,并确保数据的完整性。

对称加密算法是一种使用相同密钥进行加密和解密的算法。通过使用

System.Security.Cryptography库中的SymmetricAlgorithm类,可以选择合适的对称加密算法,并使用密钥对数据进行加密和解密。例如,以下代码演示了如何使用AES算法进行加密和解密:

using System;

using System.Security.Cryptography;

public class AesEncryption

{

public static byte[] Encrypt(byte[] data, byte[] key, byte[] iv)

{

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

using (MemoryStream memoryStream = new MemoryStream())

{

using (CryptoStream cryptoStream = new CryptoStream(memoryStream, aes.CreateEncryptor(), CryptoStreamMode.Write))

{

cryptoStream.Write(data, 0, data.Length);

cryptoStream.FlushFinalBlock();

}

return memoryStream.ToArray();

}

}

}

public static byte[] Decrypt(byte[] data, byte[] key, byte[] iv)

{

using (Aes aes = Aes.Create())

{

aes.Key = key;

aes.IV = iv;

using (MemoryStream memoryStream = new MemoryStream())

{

using (CryptoStream cryptoStream = new CryptoStream(memoryStream, aes.CreateDecryptor(), CryptoStreamMode.Write))

{

cryptoStream.Write(data, 0, data.Length);

cryptoStream.FlushFinalBlock();

}

return memoryStream.ToArray();

}

}

}

}非对称加密算法使用一对密钥(公钥和私钥)进行加密和解密。通过使用

System.Security.Cryptography库中的AsymmetricAlgorithm类,开发人员可以生成密钥对,并使用公钥加密数据,然后使用私钥解密数据。以下代码演示了如何使用RSA算法进行加密和解密:

using System;

using System.Security.Cryptography;

public class RsaEncryption

{

public static byte[] Encrypt(byte[] data, RSAParameters publicKey)

{

using (RSA rsa = RSA.Create())

{

rsa.ImportParameters(publicKey);

return rsa.Encrypt(data, RSAEncryptionPadding.OaepSHA256);

}

}

public static byte[] Decrypt(byte[] data, RSAParameters privateKey)

{

using (RSA rsa = RSA.Create())

{

rsa.ImportParameters(privateKey);

return rsa.Decrypt(data, RSAEncryptionPadding.OaepSHA256);

}

}

}哈希算法用于生成数据的唯一标识,通常用于校验数据的完整性和验证数据的身份。

System.Security.Cryptography库中的HashAlgorithm类提供了各种哈希算法的实现。以下代码演示了如何使用MD5算法生成数据的哈希值:

using System;

using System.Security.Cryptography;

public class Md5Hash

{

public static byte[] ComputeHash(byte[] data)

{

using (MD5 md5 = MD5.Create())

{

return md5.ComputeHash(data);

}

}

}在.NET项目中使用SHA哈希算法可以通过System.Security.Cryptography 命名空间中的 SHA256Managed 或 SHA512Managed 类来实现。下面是使用SHA256算法计算哈希值的代码示例:

using System;

using System.Security.Cryptography;

using System.Text;

class Program

{

static void Main()

{

string input = "Hello, world!";

// 将输入字符串转换为字节数组

byte[] inputBytes = Encoding.UTF8.GetBytes(input);

// 创建 SHA256 算法的实例

using (SHA256 sha256 = new SHA256Managed())

{

// 计算哈希值

byte[] hashBytes = sha256.ComputeHash(inputBytes);

// 将哈希值转换为十六进制字符串

string hashString = BitConverter.ToString(hashBytes).Replace("-", "").ToLowerInvariant();

Console.WriteLine("SHA256 哈希值: " + hashString);

}

}

}上述代码首先将输入字符串转换为字节数组,然后创建 SHA256Managed 类的实例。使用 ComputeHash 方法计算字节数组的哈希值,并将结果存储在另一个字节数组中。最后,使用 BitConverter 类和一些字符串处理方法将字节数组转换为十六进制字符串表示形式,打印出计算得到的SHA256哈希值。

如果您想使用SHA512算法,只需将上述代码中的 SHA256Managed 替换为 SHA512Managed 即可。示例中的代码使用的是SHA256算法,但您可以根据需要选择适当的哈希算法。

2、System.IO文件加密解密

File.Encrypt() 和 File.Decrypt() 是 .NET Framework 提供的用于文件加密和解密的方法。这些方法可以在 NTFS 文件系统上使用,并且需要管理员权限来执行。

- File.Encrypt(string path) 方法接受一个文件的路径作为参数,用于将指定的文件加密。

- 如果文件已经被加密,或者当前用户没有足够的权限执行加密操作,该方法将引发 IOException 异常。

- 加密文件后,文件名将以一个绿色的锁图标显示,表示该文件已被加密。

- 文件的内容以及相关的元数据将使用 Windows 数据保护 API 加密。

- File.Decrypt(string path) 方法接受一个文件的路径作为参数,用于将指定的加密文件解密。

- 如果文件没有被加密,或者当前用户没有足够的权限执行解密操作,该方法将引发 IOException 异常。

- 解密文件后,文件将恢复到未加密状态,其内容和相关的元数据将解密。

以下是一些关于 File.Encrypt() 和 File.Decrypt() 方法的注意事项:

- 只有文件所有者和管理员才能加密和解密文件。其他用户将无法访问加密文件的内容。

- 加密和解密操作只能在 NTFS 文件系统上执行。如果文件系统不是 NTFS,则这些方法将引发 PlatformNotSupportedException 异常。

- 加密和解密操作不能直接应用于目录。如果要加密或解密一个目录及其内容,需要遍历目录中的每个文件并分别进行加密或解密。

- 加密和解密操作是不可逆的。一旦文件被加密或解密,无法还原到原始的加密状态。

- 加密和解密操作仅提供基本的防止非授权访问的保护,并不适用于高强度的保密需求。如果需要更高级的加密功能或更强大的安全性,请考虑使用其他加密库或算法。

下面是一个简单的示例,演示如何使用 File.Encrypt() 和 File.Decrypt() 对文件进行加密和解密:

using System;

using System.IO;

class Program

{

static void Main()

{

string filePath = "path/to/file.txt"; // 文件路径

try

{

// 加密文件

File.Encrypt(filePath);

Console.WriteLine("文件已加密");

// 解密文件

File.Decrypt(filePath);

Console.WriteLine("文件已解密");

}

catch (Exception ex)

{

Console.WriteLine("出现异常: " + ex.Message);

}

}

}请注意,File.Encrypt() 和 File.Decrypt() 方法仅适用于NTFS文件系统,并且需要使用管理员权限运行。此外,加密并不提供强大的安全性保护,仅提供基本的防止非授权访问的保护。如果需要更高级的加密功能或更强大的安全性,请考虑使用其他加密库或算法。

3、Bouncy Castle

Bouncy Castle是一个开源的加密和解密库,提供了丰富的加密算法和协议的实现。与

System.Security.Cryptography库相比,Bouncy Castle提供了更多的加密算法选择,如IDEA、Blowfish和Twofish等。此外,Bouncy Castle还提供了一些高级功能,如证书管理、数字签名和密钥交换等。

使用Bouncy Castle库,开发人员可以通过简单的API调用实现各种加密和解密操作。以下代码演示了如何使用Bouncy Castle库进行对称加密和解密:

using System;

using Org.BouncyCastle.Crypto;

using Org.BouncyCastle.Crypto.Engines;

using Org.BouncyCastle.Crypto.Modes;

using Org.BouncyCastle.Crypto.Paddings;

using Org.BouncyCastle.Security;

public class BouncyCastleEncryption

{

public static byte[] Encrypt(byte[] data, byte[] key, byte[] iv)

{

IBufferedCipher cipher = CipherUtilities.GetCipher("AES/CBC/PKCS7Padding");

cipher.Init(true, new ParametersWithIV(new KeyParameter(key), iv));

return cipher.DoFinal(data);

}

public static byte[] Decrypt(byte[] data, byte[] key, byte[] iv)

{

IBufferedCipher cipher = CipherUtilities.GetCipher("AES/CBC/PKCS7Padding");

cipher.Init(false, new ParametersWithIV(new KeyParameter(key), iv));

return cipher.DoFinal(data);

}

}以下是一个使用 Bouncy Castle 执行非对称加密和解密的示例:

using System;

using System.Text;

using Org.BouncyCastle.Crypto;

using Org.BouncyCastle.Crypto.Encodings;

using Org.BouncyCastle.Crypto.Engines;

using Org.BouncyCastle.Crypto.Generators;

using Org.BouncyCastle.Crypto.Parameters;

using Org.BouncyCastle.Security;

public class AsymmetricEncryptionExample

{

public static void Main()

{

// 生成密钥对

RsaKeyPairGenerator generator = new RsaKeyPairGenerator();

generator.Init(new KeyGenerationParameters(new SecureRandom(), 2048));

AsymmetricCipherKeyPair keyPair = generator.GenerateKeyPair();

// 获取公钥和私钥

RsaKeyParameters publicKey = (RsaKeyParameters)keyPair.Public;

RsaKeyParameters privateKey = (RsaKeyParameters)keyPair.Private;

// 要加密的数据

byte[] inputData = Encoding.UTF8.GetBytes("Hello, World!");

// 加密数据

RsaEngine engine = new RsaEngine();

engine.Init(true, publicKey);

byte[] encryptedData = engine.ProcessBlock(inputData, 0, inputData.Length);

// 解密数据

engine.Init(false, privateKey);

byte[] decryptedData = engine.ProcessBlock(encryptedData, 0, encryptedData.Length);

string decryptedMessage = Encoding.UTF8.GetString(decryptedData);

// 输出结果

Console.WriteLine("原始数据: " + Encoding.UTF8.GetString(inputData));

Console.WriteLine("加密后的数据: " + Convert.ToBase64String(encryptedData));

Console.WriteLine("解密后的数据: " + decryptedMessage);

}

}在此示例中,我们首先生成了一个 RSA 密钥对,然后使用公钥加密了一个字符串 "Hello, World!",接着使用私钥解密了密文,并将加密前后的数据进行输出。

本文详细分析了在.Net源代码中常见的加密解密库,包括System.Security.Cryptography,Sytem.IO和Bouncy Castle。通过使用这些库,可以轻松实现数据的加密和解密,确保数据的安全性和完整性。在实际应用中,应根据具体需求选择合适的加密算法和库,并遵循最佳实践来保护敏感信息。